Güvenlik Araştırmacısı Alessandro Sgreccia (diğer adıyla “RainPwn”), Zyxel’in USG Flex-H güvenlik duvarı serisinde uzaktan kod yürütme (RCE) ve ayrıcalık artışını sağlayan bir dizi kritik güvenlik açıkını ortaya çıkardı-Kimlik Doğrulama Olmadan.

Flex 100H ve Flex 700H dahil modelleri etkileyen bulgular, ağ savunması için bu cihazlara güvenen kuruluşların güvenliğini tehdit ediyor.

İstismar nasıl çalışır

Kusurun kökü, üçüncü taraf bir bileşenin yanlış yapılandırılmasında yatmaktadır: Postgresql. Veritabanının kendisi güncel ve güvenli olmasına rağmen, Zyxel’in uygulaması uygunsuz erişim kontrolleri nedeniyle saldırıya maruz kaldı:

.png

)

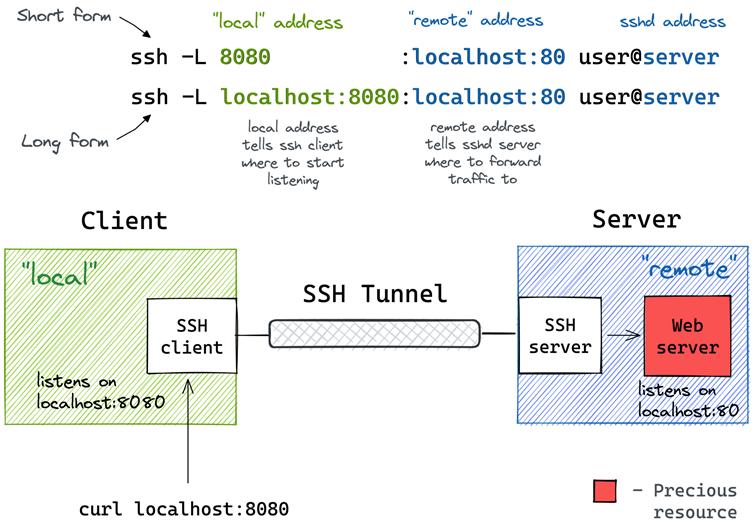

- PostgreSQL Servis Maruziyeti: Veritabanı, teorik olarak uzaktan saldırılardan korunan LocalHost: 5432’de çalışır. Bununla birlikte, bir saldırgan bile anlık erişim kazanırsa (örn. Geçerli bir SSH oturumu aracılığıyla), veritabanını harici olarak ortaya koyarak 5432 numaralı bağlantı noktasını yönlendirmek için bir SSH tüneli kurabilirler.

- Kimlik doğrulama yok: Kritik olarak, PostgreSQL örneği şifre korumalı değildi. Saldırganlar ‘postgres’ kullanıcısı olarak bağlanabilir ve keyfi SQL komutları çalıştırabilir.

Veritabanı bağlantı noktasını tünel atarak ve PSQL üzerinden bağlanarak, araştırmacı veritabanı tablolarını listeleyebilir ve daha endişe verici bir şekilde kopyayı program işlevinden kötüye kullanabilir.

Bu PostgreSQL özelliği, sistem komutlarının doğrudan SQL’den yürütülmesini, meşru veri içe aktarma görevlerine yönelik ancak burada kötüye kullanım için olgunlaşmasını sağlar.

Örneğin:

COPY read_files FROM PROGRAM 'cat /etc/passwd';Bu komut hassas dosyaları okur. Daha tehlikeli bir şekilde, saldırgana ‘postgres’ kullanıcı bağlamı altında güvenlik duvarının işletim sistemine etkileşimli erişim sağlayarak ters bir kabuk ortaya çıkarmak mümkündür.

İmtiyaz yükseltme: Postgres’ten köküne

RCE kusuru ek yanlış yapılandırmalarla birleştirildi:

- Günlük Dosyası pozlama: Saldırganlar aktif yönetici kimlik doğrulama jetonları içeren /tmp/webcgi.log okuyabilir. Bunlarla, bir saldırgan bir yöneticiyi HTTP veya WebSocket API’leri aracılığıyla taklit edebilir ve ayrıcalıklarını artırabilir.

- Setuid ayrıcalık artması: Sistem, setuid ikili dosyalarını yanlış kullandı. Statik olarak derlenmiş bir setuid kabuğu (cihazın kurtarma yöneticisi zip mekanizması aracılığıyla) enjekte ederek, saldırgan bir cihaz yeniden başlatıldıktan sonra tam kök erişimi kazanabilir.

Örnek setuid istismar kodu:

#include

#include

#include

int main() {

setuid(0); setgid(0); system("/bin/sh"); return 0;

} Güvenlik açıklarına CVES CVE-2025-1731 ve CVE-2025-1732 atanmıştır. Etki kapsamlı:

- Uzak saldırganlar, kimlik doğrulaması olmadan keyfi komutlar yürütebilir.

- Saldırganlar, kökten ayrıcalıkları artırabilir, cihazda devam edebilir, VPN kimlik bilgilerini çalabilir veya ağ çevresini tamamen tehlikeye atabilir.

Etkilenen Zyxel Flex-H güvenlik duvarlarını kullanan tüm kuruluşlar (özellikle USG Flex 100H ve 700H, ürün yazılımı 1.31) kendilerini risk altında görmelidir. İstismar, kimlik doğrulamasındaki yarış koşulları nedeniyle, herhangi bir kimlik bilgisi, hatta sadece bir VPN kullanıcısı olan tehdit aktörleri için pratiktir.

Bu açıklama, üçüncü taraf bileşenleri güncel olsa bile, mimari ve konfigürasyon kusurlarının ortaya koyduğu sistemik riski vurgulamaktadır.

Zyxel RCE kusuru, güvenliğin bir ürün değil bir süreç olduğunu hatırlatıyor – analize katkıda bulunan araştırmacı RainPWN ve uzman Marco Ivaldi tarafından yankılanan bir slogan.

Find this News Interesting! Follow us on Google News, LinkedIn, & X to Get Instant Updates!