Zyxel, güvenlik duvarı ve VPN cihazlarını devam eden saldırılardan korumaya ve suistimal belirtilerini tespit etmeye yönelik rehberlik içeren bir güvenlik danışma belgesi yayınladı.

Bu uyarı, tamamı Zyxel VPN ve güvenlik duvarı cihazlarını etkileyen CVE-2023-28771’in yaygın şekilde kötüye kullanıldığına ve CVE-2023-33009 ile CVE-2023-33010’un kötüye kullanılabilirliğine ve ciddiyetine ilişkin çok sayıda rapora yanıt olarak gelir.

“Zyxel, kayıtlı kullanıcılara ve danışmanlık abonelerine birkaç güvenlik danışma bülteni yayınlamak; kullanıcıları şirket içi cihazlar için Web GUI’nin anında iletme bildirimi yoluyla yükseltme yapmaları konusunda bilgilendirmek ve bulut için planlanmış ürün yazılımı yükseltmelerini uygulamak da dahil olmak üzere, kullanıcıları yamaları birden çok kanal aracılığıyla yüklemeye teşvik ediyor. henüz yapmamış tabanlı cihazlar,” diye uyarıyor Zyxel’in güvenlik danışmanlığı.

Kötü amaçlı yazılım bot ağları, şu anda özel hazırlanmış kötü amaçlı paketler ve bulaşan cihazlar aracılığıyla kimliği doğrulanmamış uzaktan komut yürütme gerçekleştirmek için CVE-2023-28771’den yararlanıyor.

Diğer iki kusur, CVE-2023-33009 ve CVE-2023-33010, kimliği doğrulanmamış saldırganların savunmasız cihazlarda hizmet reddi durumu uygulamasına veya uzaktan kod yürütmesine olanak tanıyan arabellek taşması hatalarıdır.

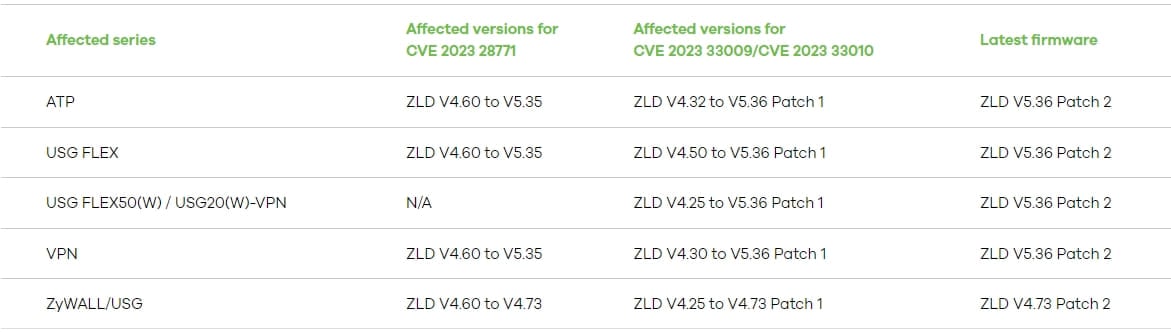

Aşağıdaki tablo, etkilenen Zyxel ürünlerini, güvenlik açığı bulunan sabit yazılım sürümlerini ve her biri için hedef güvenlik güncellemelerini özetlemektedir.

Sorun belirtileri ve hafifletme

Zyxel, saldırıya uğramış bir cihazın güçlü göstergelerinin, yanıt vermeme ve cihazın web kullanıcı arayüzüne veya SSH yönetim paneline erişememeyi içerdiğini söylüyor.

Sık ağ kesintileri ve kararsız VPN bağlantısı da kırmızı bayraklar olarak ele alınmalı ve araştırılmalıdır.

Önerilen eylem, ATP – ZLD, USG FLEX ve VPN-ZLD için ‘ZLD V5.36 Yama 2’ ve ZyWALL için ‘ZLD V4.73 Yama 2’ olan mevcut güvenlik güncellemelerini uygulamaktır.

Ancak güncelleme şu anda mümkün değilse, sistem yöneticilerine belirli azaltma önlemlerini uygulamaları önerilir.

İlk etkili savunma önlemi, WAN’dan (Geniş Alan Ağı) HTTP/HTTPS hizmetlerini devre dışı bırakmaktır. Bu, savunmasız uç noktaları uzaktaki saldırganlar tarafından erişilemez hale getirmelidir.

Yöneticilerin cihazları WAN üzerinden yönetmesi gerekiyorsa, ‘Politika Kontrolü’nü etkinleştirmeli ve cihazlara yalnızca güvenilir IP adreslerinin erişmesine izin veren kurallar eklemelidir.

Güvenilir konumlara dayalı olarak kullanıcılara/sistemlere erişimi sınırlamak için GeoIP filtrelemenin etkinleştirilmesi de önerilir.

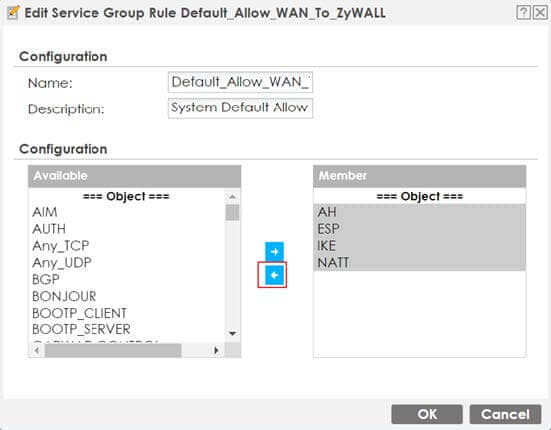

Son olarak Zyxel, IPSec VPN gerekmiyorsa UDP Bağlantı Noktası 500 ve Bağlantı Noktası 4500’ün devre dışı bırakılmasını ve böylece saldırılar için başka bir yolun kapatılmasını önerir.

Listelenen ürünlere yönelik saldırıların şu anda devam ettiğini ve bunların yalnızca hacim ve şiddet olarak artmasının beklendiğini unutmamak önemlidir, bu nedenle cihazlarınızı mümkün olan en kısa sürede korumak için harekete geçmek zorunludur.