Geçen haftaki Google tarafından UNC6395 olarak izlenen bir grup tarafından Salesloft’ta bir ihlalin vahiyinin ardından, Zscaler, Palo Alto Networks, Pagerduty, Tanium ve Spycloud dahil olmak üzere birçok şirket, Salesforce örneklerine erişildiğini doğruladı.

Şirketler, saldırganların diğer sistemlere veya kaynaklara değil, Salesforce veritabanlarına sadece sınırlı erişimi olduğunu belirtti. Bununla birlikte, çalınan müşteri verilerinin kimlik avı ve sosyal mühendislik saldırılarını ikna etmek için kullanılabileceği konusunda uyardı.

Salesloft ihlali

Salesloft, aynı adlı popüler bir satış katılım platformunun arkasındaki şirkettir.

Şirketin sürüklenme uygulaması-bir AI sohbet acentesi-Salesforce dahil birçok üçüncü taraf platform ve araçla entegre edilebilir.

26 Ağustos’ta Salesloft, 8 Ağustos-18 Ağustos 2025 arasında, saldırganların Saleloft müşterilerinin sürüklenme-satorce entegrasyonunu kuran Saleloft müşterilerinin Salesforce örneklerinden verileri sunmak için tehlikeye atılmış OAuth kimlik bilgilerini kullandığını belirtti.

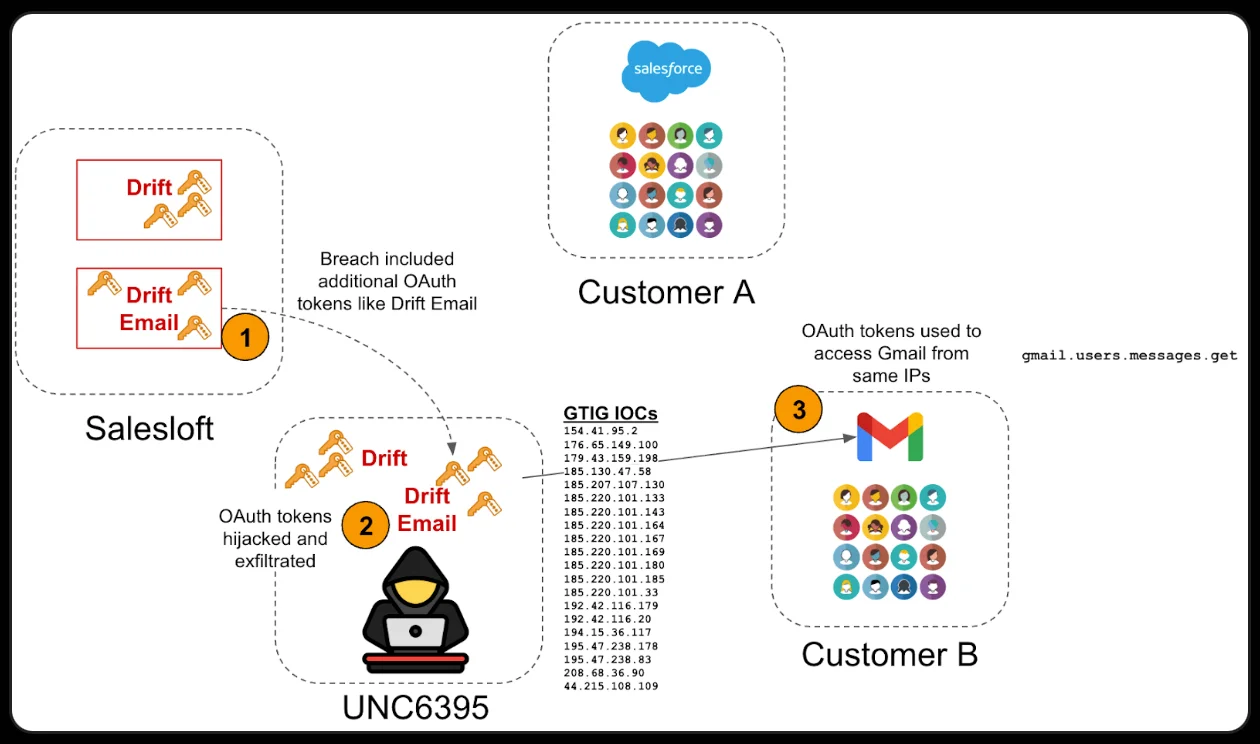

Birkaç gün sonra, Google Tehdit İstihbarat Grubu (GTIG), uzlaşmanın diğer entegrasyonları da etkilediğini doğruladı.

GTIG analistleri paylaşılan “28 Ağustos 2025’te soruşturmamız, aktörün OAuth Jetons’ı ‘Drift E -posta’ entegrasyonu için de tehlikeye attığını doğruladı.

ASTRIX güvenlik araştırmacıları, saldırganların e -postaları açıklamak için Google çalışma alanı için Drift E -posta OAuth uygulamasını kullandıklarını ve en azından bir durumda – adlarını tehlikeye atılan Salesforce ortamlarından çıkarılan S3 kovalarına erişmeye çalıştıklarını doğruladılar.

Benzer şekilde, Widefield tehdidi araştırmacıları, güvenlik platformunu kullanarak birden fazla müşteri üzerinde şüpheli günlük etkinliği etkinliği gözlemlediler ve Salesforce veritabanları ve Gmail hesapları aracılığıyla tüfeklere işaret ettiler.

UNC6395 Erişim E -postaları Nasıl (Kaynak: Widefield)

Zscaler, Palo Alto Networks ve yukarıda belirtilen diğer şirketler bu ihlalden etkilenen 700’den fazla şirketten sadece birkaçı.

Çalıntı müşteri bilgileri değerli olsa da, GTIG analistleri saldırganların AWS erişim anahtarları, şifreler ve kar tanesi ile ilgili erişim belirteçleri aramaya odaklandıklarını ve bu da saldırganlar tarafından daha da kötüye kullanılabilen (ve muhtemelen) olduğunu söylüyor.

Kuruluşlar listesinde kuruluşunuzsa ne yapmalı?

Salesloft, saldırganların kullandıkları OAuth jetonlarına nasıl el koymayı başardıklarını henüz açıklamadı, ancak şirket, uzlaşmayı araştırmalarına ve iyileştirmelerine yardımcı olmak için (Google’ın) mantiant ve koalisyonundan siber güvenlik uzmanlarıyla uğraştı.

“Üçüncü taraf uygulamalarına kendi sürüklenme bağlantılarını API anahtarı aracılığıyla yöneten tüm Drift müşterilerinin mevcut anahtarları proaktif olarak iptal ettiğini ve bu uygulamalar için yeni bir API anahtarı kullanarak yeniden bağlanmasını öneriyoruz. Bu, API uygulamalarının 27 Ağustos’ta SalesLoft tarafından doğrudan işlendiğini ve API KEYS’i güncelleme sürecini özetlediğini ve API KEYS’i güncellediğini söyledi.

Salesforce, şu an için Drift uygulaması da dahil olmak üzere Salesforce ve Salesloft Technologies arasındaki tüm entegrasyonları devre dışı bıraktı.

Şirket, “Bağlantıyı devre dışı bırakmak, durumu değerlendirmeye ve ele almaya devam ederken müşteri ortamlarının korunmasına yardımcı olmak için ihtiyati bir önlemdir. Bu değişikliğin bozulmaya neden olabileceğini ve daha fazla bilgi kullanılabilir hale geldikçe daha fazla güncelleme sağlayacağını biliyoruz” dedi.

Benzer şekilde Google, Google Workspace ve Salesloft Drift arasındaki entegrasyon işlevini daha fazla soruşturmayı beklemede devre dışı bıraktı ve kuruluşlara “Drift örneğine bağlı tüm üçüncü taraf entegrasyonları gözden geçirmelerini, bu uygulamalar için kimlik bilgilerini iptal etmesi ve döndürmesi ve tüm bağlantılı sistemleri yetkisiz erişim belirtileri için araştırmalarını” tavsiye etti.

Google Mandiant Olay Yanıtları, kuruluşların maruz kalan sırlar ve sert kodlanmış kimlik bilgileri için uzlaşma ve tarama için nasıl araştırma yapabileceği konusunda kapsamlı tavsiyeler verdiler.

Astrix araştırmacıları, uzlaşma konusundaki ek göstergeleri paylaştılar ve dikkat etmek için AWS’ye özgü aktiviteyi tanımladılar. Widefield tehdidi analistleri hem müşterileri hem de diğer etkilenen kuruluşlar için yararlı rehberlik sağlamıştır.

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmak için Breaking News e-posta uyarımıza abone olun. BURADA Abone Olun!