Pek çok kuruluş (birkaç Fortune 500 şirketi de dahil) herkesin bir girişim başlatmasına olanak tanıyan web bağlantılarını açığa çıkardı. Yakınlaştır Geçerli bir çalışan olarak video konferans toplantısı. Kalıcı bir kullanıcı kimlik numarası ve yerleşik bir şifre içeren bu şirkete özel Zoom bağlantıları, süresiz olarak çalışabilir ve bir kuruluşun çalışanlarını, müşterilerini veya iş ortaklarını kimlik avı ve diğer sosyal mühendislik saldırılarına maruz bırakabilir.

Resim: Shutterstock’ta @Pressmaster.

Söz konusu olan Yakınlaştırma Kişisel Toplantı Kimliği (PMI), Zoom hesabınıza bağlı kalıcı bir kimlik numarasıdır ve günün her saatinde erişebileceğiniz kişisel toplantı odanız olarak hizmet eder. PMI kısmı, söz konusu hesap tarafından oluşturulan her yeni toplantı URL’sinin bir parçasını oluşturur; örneğin:

zoom.us/j/5551112222

Zoom’un, toplantı daveti bağlantısına şifrelenmiş bir şifre ekleme seçeneği vardır; bu, şifreyi manuel olarak girme ihtiyacını ortadan kaldırarak katılımcılar için süreci basitleştirir. Önceki örneği takip edersek, böyle bir bağlantı şuna benzer:

zoom.us/j/5551112222/pwd=jdjsklskldklsdksdklsdkll

Yeni toplantılar ayarlamak için PMI’nızı kullanmak kullanışlıdır, ancak elbette kolaylık çoğu zaman güvenlikten ödün verilmesine neden olur. PMI tüm toplantılar için aynı kaldığından, toplantıyı kilitlemediğiniz veya Zoom’un Bekleme Odası özelliğini etkinleştirmediğiniz sürece PMI bağlantınıza sahip olan herkes devam eden bir toplantıya katılabilir.

Zoom bağlantısına şifrelenmiş bir şifre eklemek kesinlikle katılımcıların katılımını kolaylaştırır, ancak sorumlu bir şekilde ele alınmazsa toplantılarınızın istenmeyen davetsiz misafirlere açılmasına neden olabilir. Özellikle de bu Zoom bağlantısı bir şekilde Google veya başka bir arama motoru tarafından dizine eklenmişse ki bu durum binlerce kuruluş için geçerlidir.

Bu bağlantılardan birine sahip olan bir saldırgan, yetkili çalışanın kimliğini kullanarak başkalarını davet edebilir. Zoom’u kullanan birçok şirket, Zoom.us’ta özel alt alan adlarına sahip oldukları için, şifrelenmiş geçiş kodları içeren yeni oluşturulmuş toplantı bağlantılarını bulmayı kolaylaştırdı.

Örneğin, Citigroup bir tane var ve bu citi.zoom.us. Wayback Makinesini Kullanmak arşiv.orgKrebsOnSecurity, Citi’de çalışan sanal toplantı odalarını açan bu adreste birden fazla bağlantı bulmayı başardı.

Citi için açık Zoom toplantı bağlantılarından biri.

Aynı yöntemi kullanan KrebsOnSecurity, aşağıdakiler için çalışan Zoom toplantı bağlantılarını da buldu: Disney, İnsancıl, JPMorgan Chase, LinkedIn, Nike, Kahin Ve Über. Ve bu sadece birkaç dakikalık aramanın sonucuydu.

KrebsOnSecurity, Reddit’te araştırmacı ve güvenlik mühendisi olan Charan Akiri’den Zoom’daki ifşaatlarla ilgili bir ipucu aldı. Nisan 2023’te bu site, Akiri’nin bankalar ve sağlık kuruluşları da dahil olmak üzere pek çok kamuya açık Salesforce web sitesinin özel verileri sızdırdığını gösteren araştırmasına yer verdi (Akiri, Salesforce’un kendilerine bildirimde bulunmadan önce bu açık Zoom toplantı bağlantılarına da sahip olduğunu söyledi).

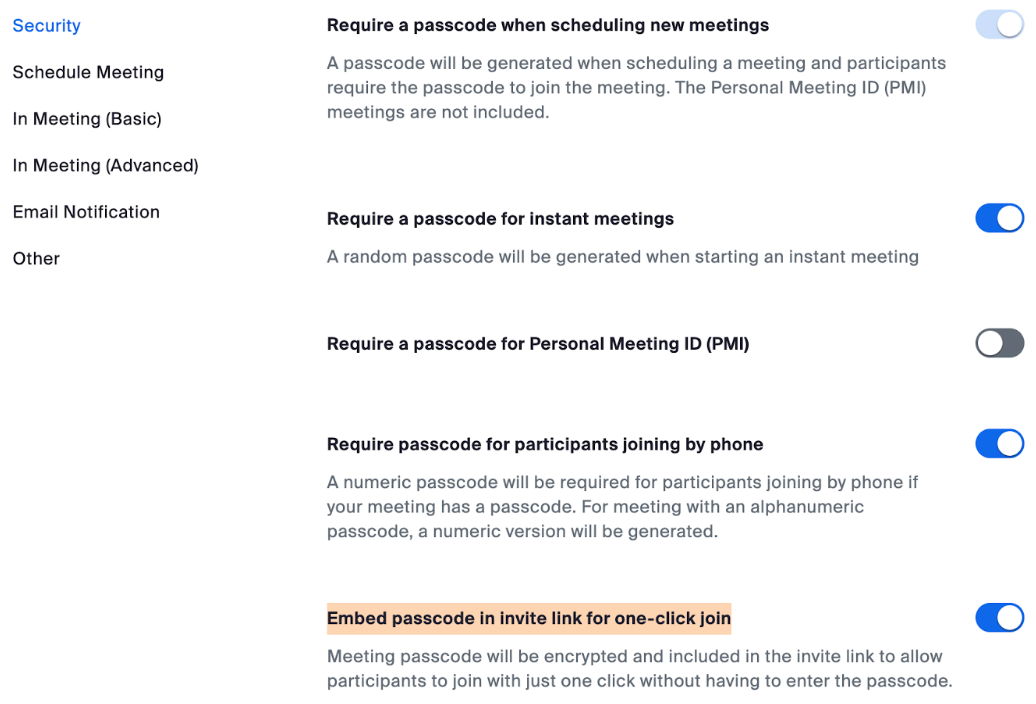

Çalışan toplantı odalarını gösteren Yakınlaştırma bağlantılarının tümü, vurgulanan seçeneği etkinleştirmişti.

Charan, PMI bağlantılarının, özellikle de şifre gömülü olanların kötüye kullanılmasının, yetkisiz kişilerin toplantılara erişmesine yol açabileceğini söyledi.

Charan, “Son kullanma tarihi veya şifre zorunluluğu olmayan bu tek tıklamalı bağlantılar, saldırganlar tarafından kimliğe bürünme amacıyla kullanılabilir” dedi. “Bu güvenlik açıklarından yararlanan saldırganlar, şirketlerin kimliğine bürünerek kullanıcılara bilmeden toplantılar başlatabilir. Şirket gibi görünerek diğer çalışanlarla veya müşterilerle iletişim kurabilir, gizli bilgilere yetkisiz erişim elde edebilir, potansiyel olarak mali kazanç, işe alım veya sahte reklam kampanyaları yapabilirler.”

Akiri, farklı kuruluşların Zoom toplantı bağlantılarını çalıştırmak için web’i tarayacak basit bir program geliştirdiğini ve şu ana kadar binlerce kuruluşun bu mükemmel işlevsel zombi Zoom bağlantılarına sahip olduğunu tespit ettiğini söyledi.

Akiri’ye göre Zoom bağlantılarını daha güvenli kullanmak için birkaç ipucu:

Kişisel Toplantı Kimliğini veya Herkese Açık Toplantıları Kullanmayın: Kişisel Toplantı Kimliğiniz (PMI), geçici bir toplantı başlattığınızda başlatılan varsayılan toplantıdır. Siz kendiniz değiştirmediğiniz sürece PMI’ınız değişmez; bu, insanların size ulaşmak için bir yola ihtiyaç duyması durumunda bunu çok faydalı kılar. Ancak halka açık toplantılar için her zaman rastgele oluşturulmuş toplantı kimlikleriyle yeni toplantılar planlamanız gerekir. Bu şekilde yalnızca davet edilen katılımcılar toplantınıza nasıl katılacaklarını bilir. Ayrıca anlık toplantı başlatırken profil ayarlarınızdan PMI’nızı da kapatabilirsiniz.

Katılmak için Parola Gereksin: Toplantılarınıza katılmak için parola gerektirerek toplantı güvenliğini daha da ileri taşıyabilirsiniz. Bu özellik hem Kişisel Toplantı Kimliğinize (yani yalnızca şifreye sahip olanlar size ulaşabilir) hem de yeni planlanmış toplantılara uygulanabilir. Toplantılarınıza parola eklemenin tüm yollarını öğrenmek için bu destek makalesine bakın.

Yalnızca Kayıtlı veya Alan Adı Doğrulanmış Kullanıcılara İzin Ver: Zoom ayrıca toplantınıza kimlerin katılacağını tam olarak bildirerek size gönül rahatlığı sağlayabilir. Bir toplantı planlarken katılımcıların e-postaları, adları ve özel sorularıyla kaydolmalarını zorunlu kılabilirsiniz. Hatta kayıt sayfanızı bir banner ve logoyla özelleştirebilirsiniz. Varsayılan olarak Zoom, katılımcıları Zoom’da oturum açan kişilerle de kısıtlar ve hatta bunu, e-posta adresi belirli bir alanı kullanan Zoom kullanıcılarıyla da kısıtlayabilirsiniz.