Zoho ManageEngine kullanıcılarından, bir kavram kanıtlamasının yayınlanmasından önce bulut sunucularını kritik bir güvenlik açığına karşı düzeltme eki yapmaya teşvik ediliyor (PoC) yararlanma kodu.

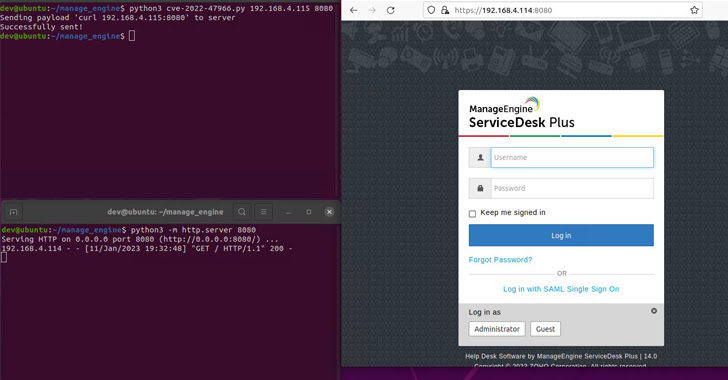

Söz konusu mesele CVE-2022-47966eski bir üçüncü taraf bağımlılığı olan Apache Santuario’nun kullanımı nedeniyle birkaç ürünü etkileyen, kimliği doğrulanmamış bir uzaktan kod yürütme güvenlik açığı.

Zoho, geçen yılın sonlarında yayınlanan bir danışma belgesinde, “Bu güvenlik açığı, kimliği doğrulanmamış bir saldırganın rasgele kod yürütmesine izin veriyor.” geçmiş.

Horizon3.ai, açıktan yararlanmayı ManageEngine ServiceDesk Plus ve ManageEngine Endpoint Central ürünlerine karşı başarılı bir şekilde yeniden oluşturabildiğini belirterek, kusurla ilişkili Tehlike Göstergelerini (IOC’ler) yayınladı.

Araştırmacı James Horseman, “Güvenlik açığından yararlanmak kolaydır ve saldırganların internet üzerinden ‘püskürtme ve dua etme’leri için iyi bir adaydır” dedi. “Bu güvenlik açığı, NT AUTHORITY\SYSTEM olarak uzaktan kod yürütülmesine izin vererek, temelde bir saldırgana sistem üzerinde tam denetim sağlar.”

San Francisco merkezli şirket, bu tür yüksek ayrıcalıklara sahip bir saldırganın, yanal hareket gerçekleştirmek amacıyla kimlik bilgilerini çalmak için onu silah haline getirebileceğini söyledi ve tehdit aktörünün, açıktan yararlanmayı tetiklemek için özel olarak hazırlanmış bir SAML isteği göndermesi gerekeceğini de sözlerine ekledi.

Horizon3.ai ayrıca SAML’nin etkin olduğu internete açık 1.000’den fazla ManageEngine ürünü bulunduğuna ve bunların potansiyel olarak kazançlı hedeflere dönüştüğüne dikkat çekti.

Bilgisayar korsanlarının, kötü amaçlı kampanyalar için büyük bir güvenlik açığı farkındalığından yararlanmaları alışılmadık bir durum değildir. Bu nedenle, SAML yapılandırmasından bağımsız olarak düzeltmelerin mümkün olan en kısa sürede yüklenmesi önemlidir.