Büyük bir kampanya, en az 2017’den beri aktif olduğuna inanılan uzun süredir devam eden bir operasyonun parçası olarak 4.500’den fazla WordPress web sitesine bulaştı.

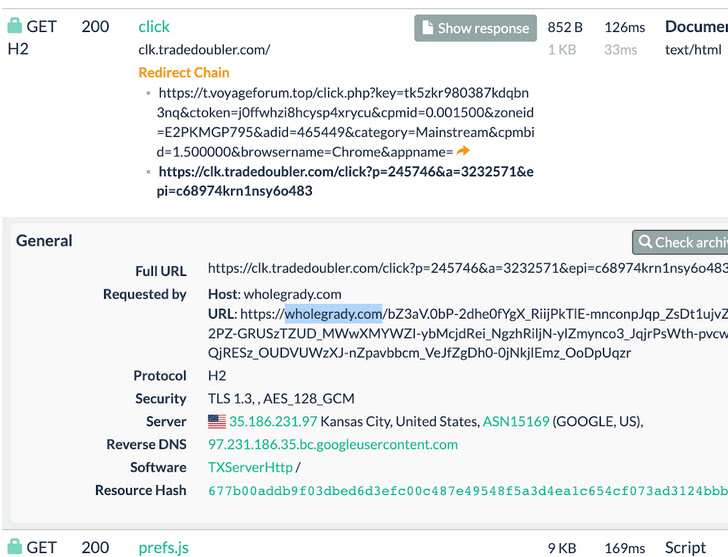

GoDaddy’nin sahibi olduğu Sucuri’ye göre, enfeksiyonlar, “track” adlı kötü amaçlı bir etki alanında barındırılan gizlenmiş JavaScript’in enjeksiyonunu içeriyor.[.]Menekşe aşkları[.]com”, ziyaretçileri istenmeyen sitelere yönlendirmek için tasarlanmıştır.

urlscan.io’nun verilerine göre son operasyonun 26 Aralık 2022’den beri aktif olduğu söyleniyor. Aralık 2022’nin başlarında görülen önceki bir dalga 3.600’den fazla siteyi etkilerken, Eylül 2022’de kaydedilen başka bir dizi saldırı 7.000’den fazla siteyi tuzağa düşürdü.

Sahte kod, WordPress index.php dosyasına eklenir ve Sucuri, son 60 gün içinde güvenliği ihlal edilmiş sitelerdeki 33.000’den fazla dosyadan bu tür değişiklikleri kaldırdığını belirtir.

Sucuri araştırmacısı Denis Sinegubko, “Son aylarda, bu kötü amaçlı yazılım kampanyası, kötü şöhretli sahte CAPTCHA push bildirimi dolandırıcılık sayfalarından kademeli olarak meşru, kabataslak ve tamamen kötü niyetli web sitelerine yönlendirmeler arasında geçiş yapan siyah şapka ‘reklam ağlarına’ geçti.” Dedi.

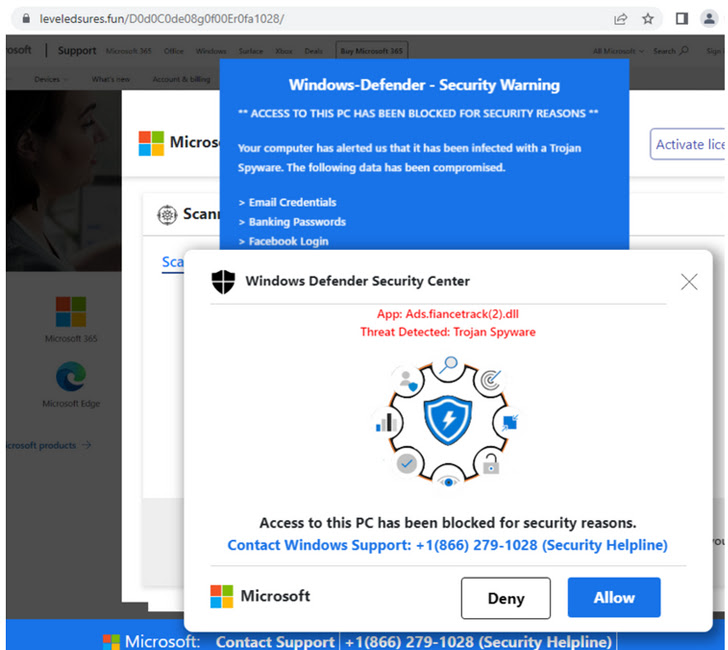

Bu nedenle, şüphelenmeyen kullanıcılar saldırıya uğramış WordPress sitelerinden birine girdiğinde, bir trafik yönlendirme sistemi aracılığıyla bir yönlendirme zinciri tetiklenir ve kurbanlar, ironik bir şekilde istenmeyen reklamları engelleyen ürünler hakkında kabataslak reklamlar sunan sayfalara yönlendirilir.

Daha da rahatsız edici bir şekilde, Crystal Blocker adlı bu tür bir reklam engelleyicinin web sitesi, kullanılan web tarayıcısına bağlı olarak kullanıcıları uzantısını yüklemeleri için yanıltıcı tarayıcı güncelleme uyarıları gösterecek şekilde tasarlanmıştır.

Tarayıcı uzantısı, Google Chrome (60.000+), Microsoft Edge (40.000+) ve Mozilla Firefox’u (8.635) kapsayan yaklaşık 110.000 kullanıcı tarafından kullanılıyor.

Sinegubko, “Uzantılar gerçekten de reklam engelleme işlevine sahip olsa da, kullanımlarının güvenli olduğunun garantisi yok ve mevcut sürümde veya gelecekteki güncellemelerde açıklanmayan işlevler içerebilir.”

Yönlendirmelerden bazıları, virüs bulaşmış web sitelerinin, arabadan indirmeleri başlatmak için bir kanal görevi gördüğü için, düpedüz hain kategorisine de giriyor.

Bu aynı zamanda Discord CDN’den şifreler, tanımlama bilgileri, tarayıcılardan otomatik doldurma verileri ve kripto cüzdanları gibi hassas verileri yağmalayabilen Raccoon Stealer olarak bilinen bilgi çalan bir kötü amaçlı yazılımın alınmasını da içerir.

Bulgular, tehdit aktörlerinin Google arama sonuçlarındaki kötü amaçlı reklamlar yoluyla hırsızları ve truva atlarını dağıtmak için çeşitli meşru yazılımlar için benzer web siteleri kurmasıyla ortaya çıktı.

Google, o zamandan beri yönlendirme şemasına dahil olan sahte alanlardan birini engellemek için devreye girdi ve burayı “ziyaretçilerin bilgisayarlarına istenmeyen veya kötü amaçlı yazılımlar” yükleyen güvenli olmayan bir site olarak sınıflandırdı.

Bu tür tehditleri azaltmak için, WordPress site sahiplerine şifreleri değiştirmeleri ve yüklü temaları ve eklentileri güncellemelerinin yanı sıra geliştiricileri tarafından kullanılmayan veya terk edilenleri kaldırmaları önerilir.