Pwn2Own Ireland 2025’e hazırlanırken, Synology NAS’taki N günlük hataları yeniden inceleyen bir güvenlik araştırmacısı, daha geleneksel PHP tabanlı yükler yerine sistem görev zamanlayıcısını kötüye kullanarak kimliği doğrulanmamış kök Uzaktan Kod Yürütme (RCE) elde ederek mevcut Synology BeeStation (BST150-4T) istismar zincirinde yeni ve güçlü bir değişiklik gösterdi.

Çalışma, ilk olarak DEVCORE’dan Pumpkin ve Orange Tsai tarafından Pwn2Own 2024’te açıklanan ve daha sonra “Writing Sync, Reading Shell” araştırmasında ayrıntılarıyla açıklanan bir BeeStation zinciri üzerine inşa ediliyor.

Yamalar yayınlandıktan sonra bağımsız N günlük analiz gerçekleştiren araştırmacı, temel hataların zaten herkese açık olmasına rağmen, bunların sömürü yollarının en belirgin şekilde SQLite Injection’ın silah haline getirilme biçiminde önemli ölçüde farklılaştığını fark etti.

Zincir, CVE-2024-50629, CVE-2024-50630 ve CVE-2024-50631 olarak takip edilen ve Synology DSM, BeeStation Manager (BSM) ve Synology Drive Server’ı etkileyen üç güvenlik açığını birleştiriyor.

Birlikte, kimliği doğrulanmamış bir saldırganın, kimlik doğrulama öncesi dosya okumasından koşullu kimlik doğrulamayı atlamaya ve son olarak kök düzeyinde kod yürütmeyle sonuçlanan kimlik doğrulama sonrası SQL enjeksiyonuna geçmesine olanak tanır.

İlk hata olan CVE-2024-50629, SYNO.API.Auth.RedirectURI işleyicisindeki bir CRLF enjeksiyonudur. Saldırgan, yönlendirme_url parametresine satır başı ve satır besleme karakterlerini enjekte ederek yanıta rastgele HTTP üstbilgileri sızdırabilir.

Synology BeeStation’daki Güvenlik Açıkları

Nginx içinde X-Accel-Redirect’ten yararlanılarak bu, geçerli kullanıcı adlarını açığa çıkaran Synology Drive günlükleri gibi hassas yolları açığa çıkaran dahili bir dosya okuma temeline dönüştürülebilir.

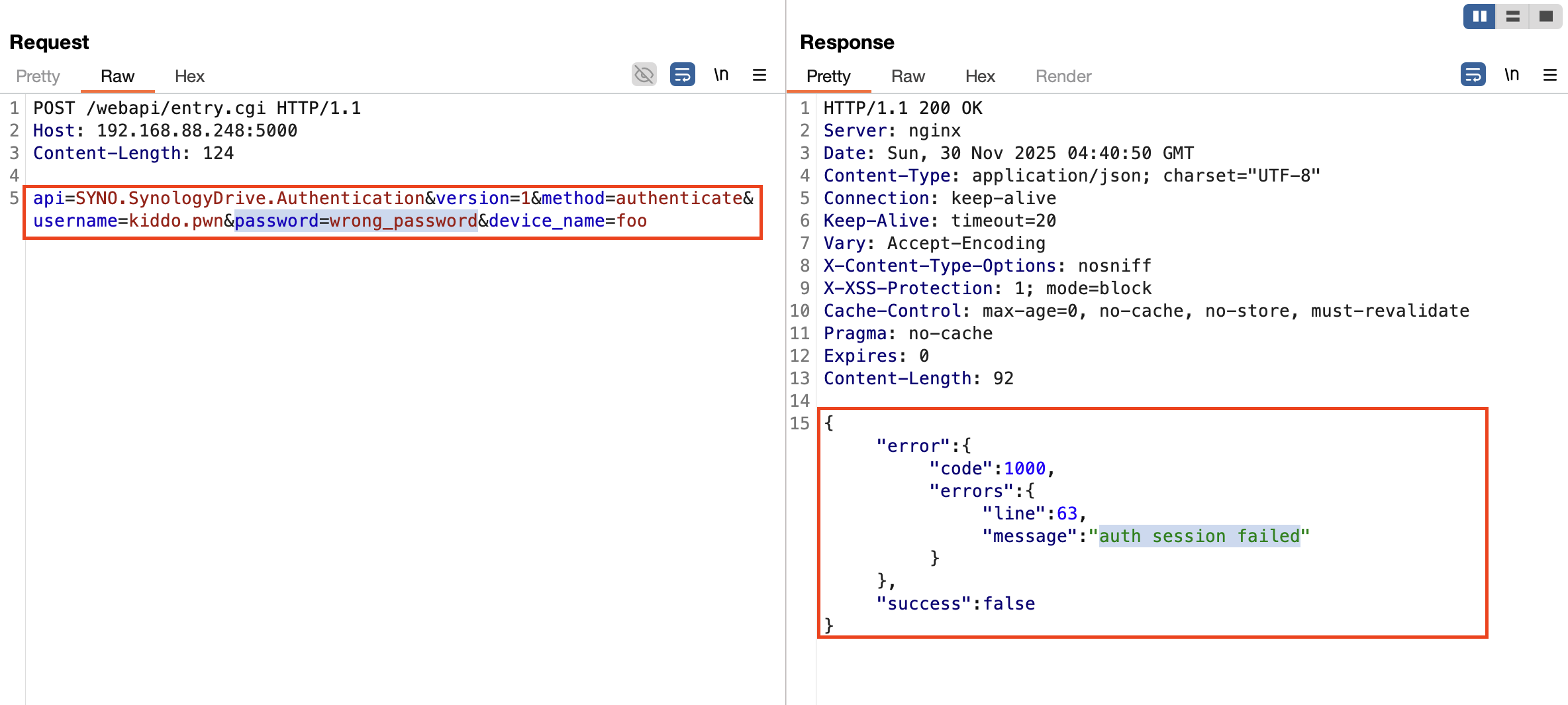

Sızan bir kullanıcı adıyla donanmış olan saldırgan, senkronizasyonda uygunsuz bir kimlik doğrulama hatası olan CVE-2024-50630’a geçebilir.

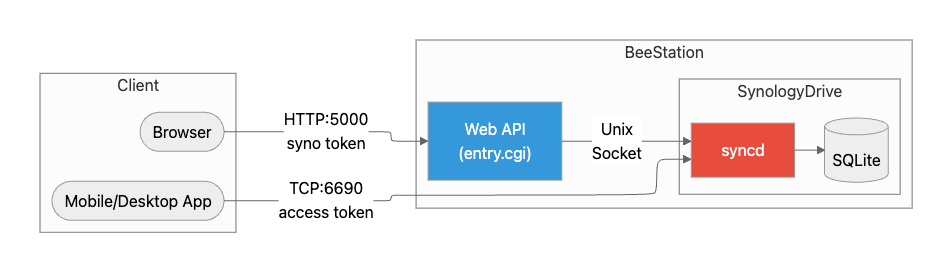

AuthenticatorMiddleware::AuthSession kimlik doğrulama yöntemlerine öncelik verdiğinden, yerel (Unix Etki Alanı Soketi) bağlamında bir kullanıcı adı sağlarken parolanın atlanması, akışın etki alanı soketi tabanlı bir güven yoluna düşmesine neden olur.

Bu, düzenli kimlik bilgisi kontrollerini etkili bir şekilde atlayarak yalnızca kullanıcı adına dayalı bir erişim_tokeni sağlar.

syncd kimlik doğrulamasını doğrular.Son aşama olan CVE-2024-50631, Synology Drive Server’ın update_settings komutuna bir SQL enjeksiyonudur.

Saldırı yolu kullanıcı seviyesinden kök kontrolüne kadar uzanır

Geleneksel olarak saldırganlar, “Kirli Dosya Yazma” işlemini gerçekleştirmek için SQLite enjeksiyonunu kullanır ve ATTACH DATABASE aracılığıyla bir PHP web kabuğunu bırakır. Ancak BeeStation’ın PHP ile birlikte gelmemesi farklı bir yaklaşımı zorunlu kılıyor.

Burada araştırmacı yeni ve evrensel bir teknik sunuyor: /etc/cron.d/ altında kötü amaçlı bir cron dosyası oluşturmak için SQLite’ın dosya yazma ilkelini kullanmak.

Cron, hatalı biçimlendirilmiş satırları tolere ettiğinden ve ikili çöpleri atladığından, yeni satırlarla çevrelenmiş geçerli bir crontab girişi, SQLite ikili başlıklarıyla bir arada bulunabilir. Enjekte edilen satır, kök olarak bir ters kabuk programlayarak, saldırganın PHP’ye güvenmeden tüm sistemi tehlikeye atmasını sağlar.

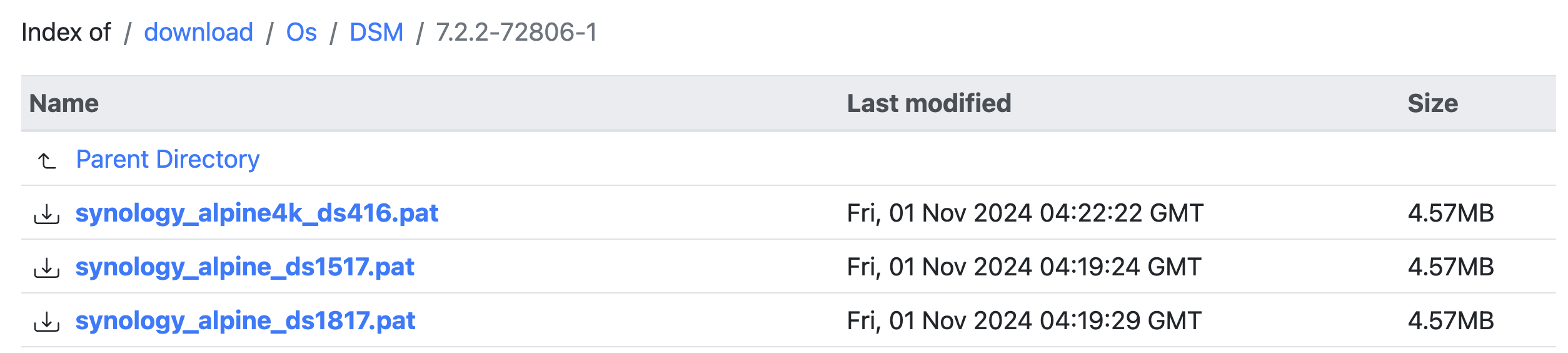

Savunmasız BeeStation cihazlarında kimliği doğrulanmamış RCE’yi gösteren bir kavram kanıtlama istismar zinciri kamuya açıklandı ve Synology, Synology-SA-24:20 ve Synology-SA-24:21 tavsiyelerinde yamalar yayınladı. Kullanıcıların DSM’yi, BeeStation donanım yazılımını ve Synology Drive Server’ı en son sürümlere güncellemeleri önemle tavsiye edilir.

Synology kullanıcıları üzerindeki doğrudan etkinin ötesinde, bu araştırma “düşük önem dereceli” ilkellerin zincirlendiğinde kalıcı gücünün altını çiziyor ve cron tabanlı SQLite Dirty File Writes’ı PHP’siz Linux ortamlarında geniş çapta uygulanabilir bir RCE tekniği olarak sergiliyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.