Zimbra bugün yöneticileri, Zimbra Collaboration Suite (ZCS) e-posta sunucularını hedeflemek ve tehlikeye atmak için aktif olarak yararlanılan sıfırıncı gün güvenlik açığını manuel olarak düzeltmeye çağırdı.

Yaygın olarak benimsenen bu e-posta ve işbirliği platformu, şu anda dünya çapında 1.000’den fazla hükümet ve finans kuruluşu dahil olmak üzere 140 ülkeyi kapsayan 200.000’den fazla işletme tarafından kullanılmaktadır.

“Zimbra Collaboration Suite Sürüm 8.8.15’te, verilerinizin gizliliğini ve bütünlüğünü potansiyel olarak etkileyebilecek bir güvenlik açığı ortaya çıktı. [..] Düzeltmenin Temmuz yama sürümünde teslim edilmesi planlanıyor,” şirket Perşembe günü müşterilere hatanın vahşi doğada kötüye kullanıldığını bildirmeyen bir danışma belgesi aracılığıyla uyardı.

Güvenlik kusuru (şu anda bir CVE Kimliği yoktur), Google Tehdit Analizi Grubu’ndan güvenlik araştırmacısı Clément Lecigne tarafından keşfedilen ve bildirilen, yansıtılmış bir Siteler Arası Komut Dosyası’dır (XSS).

XSS saldırılarının bir parçası olarak, tehdit aktörleri hassas kullanıcı bilgilerini çalabilir veya savunmasız sistemlerde kötü amaçlı kod yürütebilir.

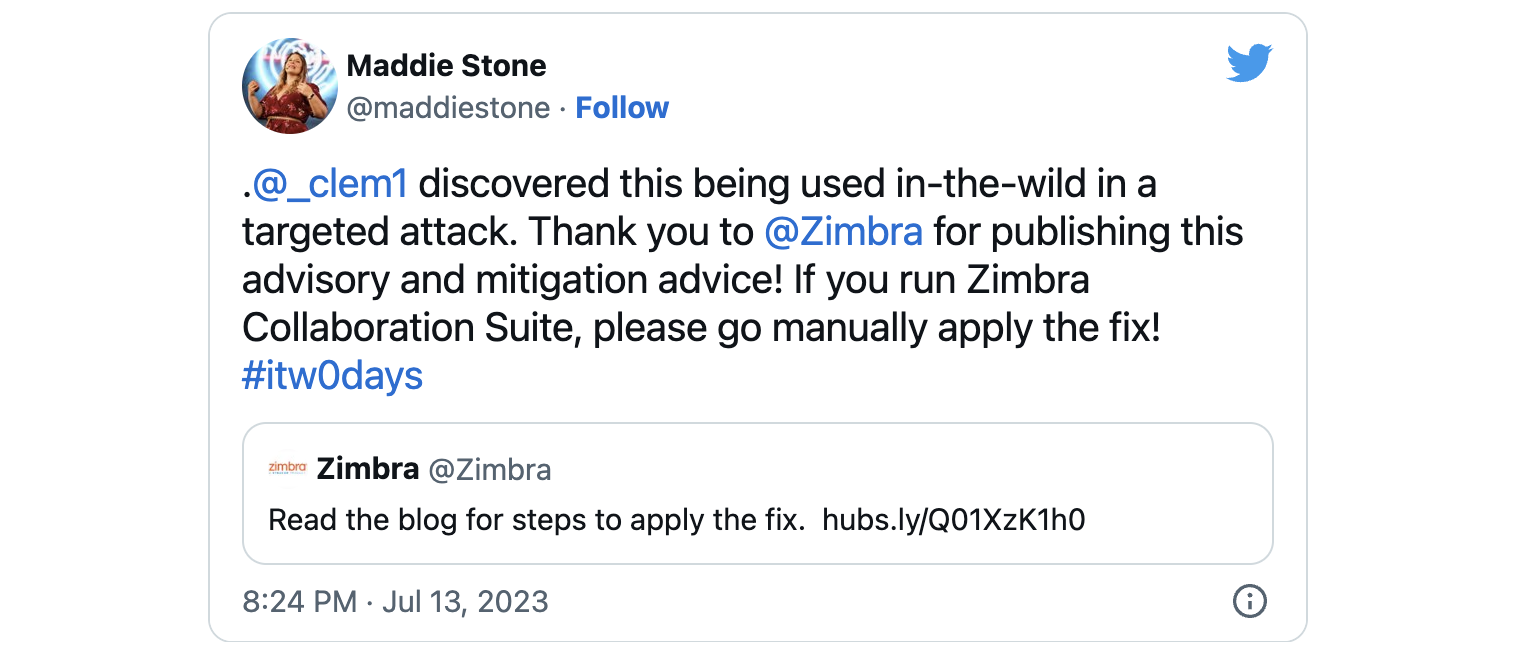

Zimbra, kusurun saldırılarda kullanıldığını açıklamazken, Google TAG’den Maddie Stone açıklığa kavuşmuş bugün XSS güvenlik açığı, hedefli bir saldırıda istismar edilirken keşfedildi.

Zimbra, aktif olarak istismar edilen bu sıfır günü ele almak için henüz güvenlik yamaları sağlamamış olsa da, yöneticilerin saldırı vektörünü kaldırmak için manuel olarak uygulayabilecekleri bir düzeltme sağladı.

Şirket, “En yüksek güvenlik seviyesini korumak için, düzeltmeyi tüm posta kutusu düğümlerinize manuel olarak uygulamak için işbirliğinizi rica ediyoruz” dedi.

Güvenlik açığını tüm posta kutusu düğümlerinde manuel olarak azaltmak için gereken prosedür, yöneticilerin aşağıdaki adımlardan geçmesini gerektirir:

- /opt/zimbra/jetty/webapps/zimbra/m/momoveto dosyasının yedeğini alın

- Bu dosyayı düzenleyin ve 40 numaralı satıra gidin

- Parametre değerini şu şekilde güncelleyin:

- Güncellemeden önce, satır şu şekilde göründü:

escapeXml() işlevinin dahil edilmesi, artık XSS kusurlarını önlemek için XML işaretlemesinde kullanılan özel karakterlerden kaçarak kullanıcı tarafından girilen verileri temizleyecektir.

Düzeltme, azaltmayı uygulamak için bir Zimbra hizmetinin yeniden başlatılması gerekmediğinden, kesinti olmadan uygulanabilir.

Son yıllarda dünya çapında yüzlerce savunmasız e-posta sunucusunu ihlal etmek için birden fazla Zimbra hatasının araştırıldığı göz önüne alındığında, yöneticiler bu sıfır günü hafifletmeye öncelik vermelidir.

Örneğin, Haziran 2022 gibi erken bir tarihte, Zimbra kimlik doğrulama atlama ve uzaktan kod yürütme hataları, 1.000’den fazla sunucuyu ihlal etmek için kullanıldı.

Eylül 2022’den itibaren bilgisayar korsanları, Zimbra Collaboration Suite’teki yama uygulanmamış bir RCE güvenlik açığını kötüye kullanmaya başladı ve iki ay içinde neredeyse 900 savunmasız sunucuyu ele geçirdi.

Winter Vivern Rus bilgisayar korsanlığı grubu ayrıca Şubat 2023’ten bu yana NATO ile uyumlu hükümetlerin web posta portallarını ihlal etmek ve yetkililere, hükümetlere, askeri personele ve diplomatlara ait e-posta posta kutularını çalmak için başka bir yansıyan XSS hatasını hedef alan istismarlar kullandı.

Synacor’un (Zimbra’nın ana şirketi) sözcüsü, bugün erken saatlerde BleepingComputer ile iletişime geçtiğinde yorum yapmak için hemen müsait değildi.