Progress Software’in MOVEit Transfer’deki yönetilen dosya aktarımı uygulamasındaki kritik bir kusur, savunmasız sistemleri devralmak için vahşi ortamda yaygın bir şekilde sömürülmeye başlandı.

Henüz bir CVE tanımlayıcısı atanmamış olan eksiklik, yükseltilmiş ayrıcalıklara ve ortama olası yetkisiz erişime yol açabilecek ciddi bir SQL enjeksiyon güvenlik açığı ile ilgilidir.

Şirket, “MOVEit Transfer web uygulamasında, kimliği doğrulanmamış bir saldırganın MOVEit Transfer’in veritabanına yetkisiz erişim elde etmesine olanak verebilecek bir SQL enjeksiyon güvenlik açığı bulundu” dedi.

“Kullanılan veritabanı motoruna (MySQL, Microsoft SQL Server veya Azure SQL) bağlı olarak, bir saldırgan, veritabanı öğelerini değiştiren veya silen SQL deyimlerini yürütmenin yanı sıra veritabanının yapısı ve içeriği hakkında bilgi çıkarabilir.”

Hata için yamalar, Telerik’in de sahibi olan Massachusetts merkezli şirket tarafından şu sürümlerde kullanıma sunuldu: 2021.0.6 (13.0.6), 2021.1.4 (13.1.4), 2022.0.4 (14.0.4) ), 2022.1.5 (14.1.5) ve 2023.0.1 (15.0.1).

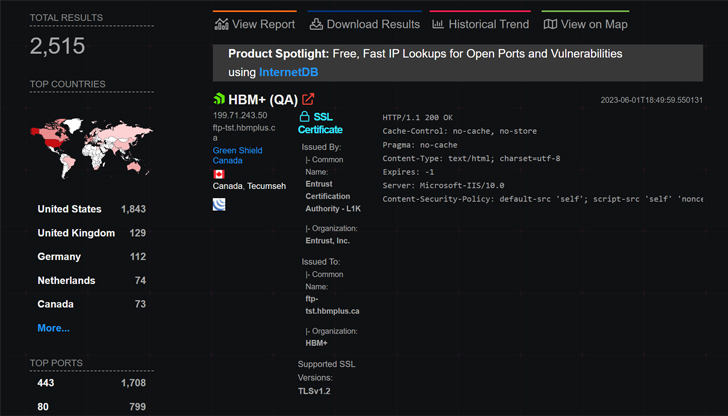

Gelişme ilk olarak Bleeping Computer tarafından bildirildi. Huntress ve Rapid7’ye göre, 31 Mayıs 2023 itibariyle, çoğunluğu ABD’de bulunan yaklaşık 2.500 MOVEit Transfer örneği halka açık internete maruz kaldı.

Başarılı istismar girişimleri, “yerel MOVEit hizmeti tarafından depolanan çeşitli verileri sızdırmak” için rastgele dosya adına sahip komut dosyası aracılığıyla oluşturulan “wwwroot” dizinindeki “human2.aspx” adlı bir web kabuğunun konuşlandırılmasıyla sonuçlanır.

Web kabuğu ayrıca, algılamayı atlatmak için “Sağlık Denetimi Hizmeti” adıyla yeni yönetici kullanıcı hesabı oturumları eklemek üzere tasarlanmıştır. analiz saldırı zincirini ortaya çıkardı.

Tehdit istihbaratı firması GreyNoise, “3 Mart 2023 gibi erken bir tarihte /human.aspx adresinde bulunan MOVEit Transfer giriş sayfası için tarama etkinliği gözlemlediğini” söyledi ve MOVEit kurulumlarının konumunu keşfetmeye çalışan beş farklı IP adresinin tespit edildiğini ekledi. “

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

Oturuma Katılın

Tenable’ın kıdemli personel araştırma mühendisi Satnam Narang, “MOVEit’i içeren sıfır gün saldırılarının ardındaki grubun ayrıntılarını bilmesek de, bu durum dosya aktarım çözümlerini hedef alan tehdit aktörlerinin endişe verici eğiliminin altını çiziyor” dedi.

Gelişme, ABD Siber Güvenlik ve Altyapı Güvenliği Teşkilatı’nın (CISA) kullanıcıları ve kuruluşları herhangi bir kötü niyetli faaliyete karşı güvenlik sağlamak için hafifletme adımlarını izlemeye çağıran bir uyarı yayınlamasına neden oldu.

Ayrıca, gelen ve giden trafiği engelleyerek sunucuları izole etmeniz ve ortamları olası güvenlik ihlali göstergeleri (IoC’ler) açısından incelemeniz ve varsa, düzeltmeleri uygulamadan önce bunları silmeniz önerilir.

Güvenlik araştırmacısı Kevin Beaumont, “Yine bir fidye yazılımı grubu olduğu ortaya çıkarsa, bu, bir yılda sıfır günlük ikinci kurumsal MFT olacak, cl0p yakın zamanda GoAnywhere ile çıldırdı” dedi.