Kaspersky kısa süre önce, ağına bağlı bir dizi iPhone’un bir iOS güvenlik açığı nedeniyle ele geçirildiğini bildirdi.

Saldırganlar, iMessage’ın sıfır tıklama açıklarından yararlandı ve herhangi bir kullanıcı etkileşimi olmadan cihazlara kötü amaçlı yazılım yüklemelerine izin verdi.

Bir güvenlik açığından yararlanılarak, bir mesaj şu şekilde iletilir: kod yürütmeyi tetikler kullanıcı katılımına gerek kalmadan.

Sonuç olarak, bu istismar, saldırganın kontrolü altındaki sunucudan daha fazla kötü amaçlı içeriğin otomatik olarak indirilmesini sağlar.

Olayın ardından mesaj ve eki cihazdan hızla silinir ve iz bırakmaz.

Bununla birlikte, yükseltilmiş kök ayrıcalıklarıyla çalışan yükün kendisi kalır. Amacı, saldırganlar tarafından verilen komutları aynı anda yürütürken hayati sistem ve kullanıcı verilerini toplamaktır.

Kaspersky, 2019’dan beri devam eden “” adlı bir kampanyayı izliyor.Nirengi Operasyonutehditler oluşturmaya devam ediyor.

Bunun yanı sıra Kaspersky, kampanya hakkında ilgili bilgilere sahip kişileri öne çıkıp daha fazla içgörü toplamak için bilgi ve bulgularını paylaşmaya da teşvik ediyor.

Zero-Click iOS Kötü Amaçlı Yazılımı Aktivite

Güvenliği ihlal edilen iPhone’ların iOS yedeklerini oluşturmak için Kaspersky, Mobil Doğrulama Araç Kitini kullandı.

Saldırı sürecini ve kötü amaçlı yazılımın virüslü iPhone’lardaki davranışını analiz etmelerini sağlamak, aksi halde imkansız olurdu.

Kötü amaçlı yazılımın cihazlardaki varlığına dair kanıtları silme çabasına rağmen, belirli bulaşma belirtileri devam ediyor.

Bunlar, iOS güncellemelerinin yüklenmesini engelleyen sistem dosyalarındaki değişiklikleri, anormal veri tüketimini ve eski kitaplıkların sisteme eklenmesini içerir.

Kapsamlı bir analizin ardından, ilk enfeksiyon belirtilerinin 2019 yılına kadar uzandığı keşfedildi.

Dikkat çekici bir şekilde, bu kötü amaçlı araç setinden etkilenen en son iOS sürümü, tehdidin kalıcılığını ve uyarlanabilirliğini gösteren 15.7’dir.

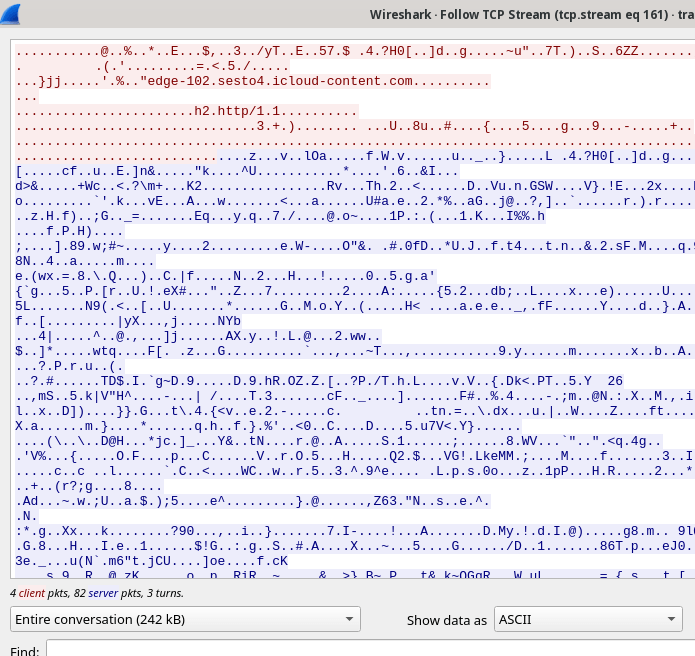

iMessage iletimi sırasında, ek şifreli kalır ve HTTPS yoluyla alınır, bu da herhangi bir açık göstergenin tespit edilmesini zorlaştırır.

Bununla birlikte, indirilen verinin boyutunda, tipik olarak yaklaşık 242 Kb olan potansiyel bir örtülü gösterge yatmaktadır.

İstismar, dağıtım kanalı olarak iMessage’ı kullanarak, açıklanmayan bir güvenlik açığından yararlanarak iOS cihazlarda bir kod yürütme süreci başlatır.

Bu, saldırganın sunucularından, ayrıcalık yükseltmeye yönelik istismarları içerebilecek daha fazla aşama almasına olanak tanır.

Güvenlik firması, cihazlarındaki olası suistimal belirtilerini tespit etmede güvenlik yöneticilerine yardımcı olmak için bu kötü niyetli etkinlikle bağlantılı 15 etki alanından oluşan kapsamlı bir liste sağladı.

Yöneticiler, bu etki alanlarını geçmiş DNS günlükleriyle çapraz referanslayarak, herhangi bir güvenlik ihlali belirtisini etkili bir şekilde araştırabilir.

Kötü amaçlı yazılım başarılı bir şekilde kök ayrıcalıklarına yükseldiğinde, komutları yürütebilen kapsamlı bir araç seti edinir.

Bu araç seti, önemli sistem ve kullanıcı verilerinin toplanmasını sağlarken, aynı zamanda komuta ve kontrol (C2) sunucusundan ek modüllerin indirilmesini kolaylaştırır.

C&C Etki Alanları

Aşağıda tüm C&C alanlarından bahsetmiştik: –

- addatamarket[.]açık

- yedek tavşan[.]iletişim

- işvideosuhaberleri[.]iletişim

- bulut avcısı[.]iletişim

- veri pazarı[.]açık

- mobil oyuncu istatistikleri[.]iletişim

- kar analizi[.]iletişim

- tagclick-cdn[.]iletişim

- topografya güncellemeleri[.]iletişim

- sınırsız çay fincanı[.]iletişim

- sanal gülme[.]iletişim

- web izleyicileri[.]iletişim

- büyüme ulaşımı[.]iletişim

- anstv[.]açık

- cevap7tv[.]açık

Güvenlik Düzeltme Eki’ni Sisteminize Uygulamakta Zorlanıyor Musunuz? –

All-in-One Patch Manager Plus’ı Deneyin