Bir yeraltı forumunda yakın zamanda yaşanan bir gelişmede, bir kullanıcı Zeppelin2 fidye yazılımının satışını aktif olarak teşvik ediyor ve hem kaynak kodunu hem de oluşturucu aracının kırık bir versiyonunu sunuyor. Yıkıcı yetenekleriyle bilinen bu kötü amaçlı yazılım, dünya çapında siber güvenlik uzmanlarının ve kolluk kuvvetlerinin dikkatini çekti.

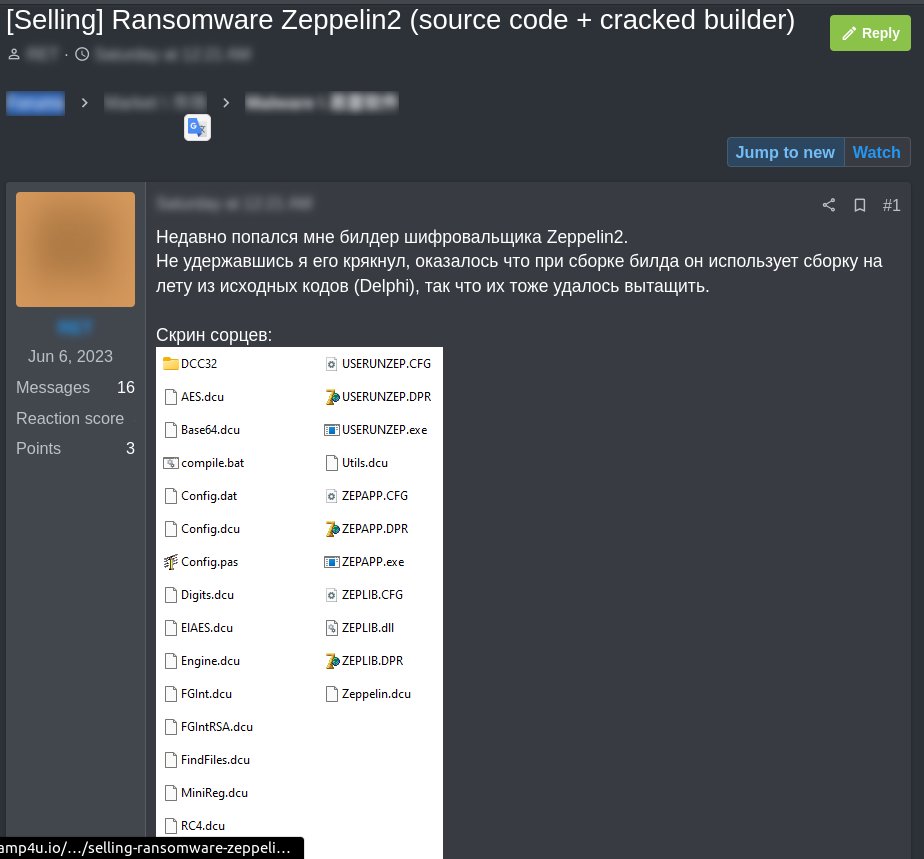

Forum gönderisi, kullanıcının, başlangıçta verileri şifrelemek için tasarlanan Zeppelin2 oluşturma aracını, güvenlik önlemlerini atlayarak başarıyla kırdığını iddia ediyor. Gönderi, kaynak kodunun ekran görüntülerini sergiliyor ve oluşturma sürecinin karmaşık ayrıntılarını vurgulayarak fidye yazılımının programlama dili olarak Delphi’yi kullandığını ortaya koyuyor.

Zeppelin2 Ransomware Builder Tool’un Kırık Versiyonu

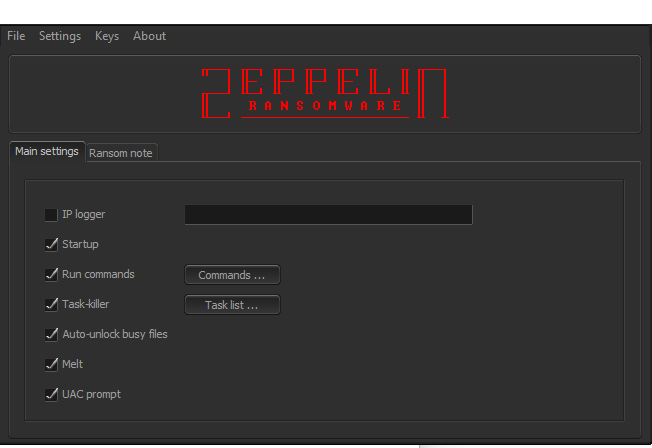

Bu tehdit aktörü tarafından desteklenen Zeppelin2 fidye yazılımı oluşturma aracı; dosya ayarları, fidye notları, IP günlüğü tutma, başlatma komutları, görev sonlandırıcılar ve meşgul dosyaların otomatik kilidini açma gibi çeşitli özelliklere sahiptir. Tehdit aktörü, fidye yazılımının dosyaları kapsamlı bir şekilde şifreleme yeteneğini vurgulayarak, saldırganların elinde bulunan benzersiz bir özel anahtar olmadan veri kurtarmayı imkansız hale getiriyor.

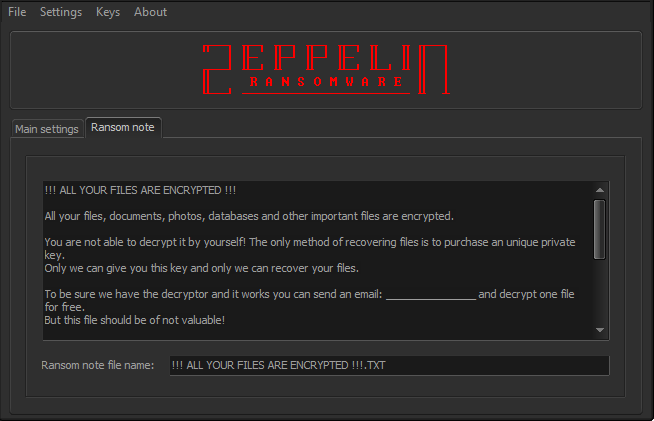

Fidye yazılımı şifreleme işlemini tamamladıktan sonra kurbanlar, tüm dosyalarının şifrelendiğini bildiren bir fidye notuyla karşı karşıya kalır. Not, kurbanlara saldırganlarla e-posta yoluyla iletişim kurmaları talimatını veriyor ve değerli olmayan bir dosya göndererek şifre çözücünün meşruiyetini test etmek için bir yöntem sağlıyor.

Raporlara göre Zeppelin2 fidye yazılımı, Bitcoin cinsinden fidye ödemeleri talep ediyor ve bu fidye miktarları birkaç bin dolardan bir milyon dolara kadar değişiyor. Federal Soruşturma Bürosu (FBI) ve Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), Zeppelin2 tehdidini ele almak için ortaklaşa bir siber güvenlik tavsiyesi yayınladı.

Zeppelin2 Fidye Yazılımı Grubu kimdir?

Zeppelin2, 2019’dan bu yana tehdit aktörleri tarafından kullanılıyor ve bu en azından Haziran 2022’ye kadar devam ediyor. Bu hizmet olarak fidye yazılımı (RaaS) modelinin hedefleri, savunma yüklenicileri, eğitim kurumları, üreticiler, teknoloji şirketleri ve özellikle de dahil olmak üzere çeşitli sektörleri kapsamaktadır. , sağlık ve tıp sektörlerindeki kuruluşlar.

Fidye yazılımının işleyiş tarzı, kurban ağlarına erişim kazanmak için uzak masaüstü protokolü (RDP) kullanımı, SonicWall güvenlik duvarı açıkları ve kimlik avı kampanyaları gibi güvenlik açıklarından yararlanmayı içerir. Tehdit aktörleri, Zeppelin2 fidye yazılımını serbest bırakmadan önce, kurbanın ağını titizlikle haritalandırıp numaralandırıyor ve bulut depolama ve ağ yedeklemeleri de dahil olmak üzere kritik veri alanlarını belirliyor.

Fidye yazılımı gruplarında geleneksel olduğu gibi, Zeppelin2 operatörleri hassas kurumsal verileri sızdırıyor ve kurbanın taleplerine uymaya direnmesi durumunda bu verileri alıcıların veya halkın erişimine açmayı amaçlıyor.

Özellikle FBI, Zeppelin2 aktörlerinin kurbanın ağında kötü amaçlı yazılımlarını birden çok kez çalıştırdığı, her saldırı örneği için farklı kimlikler veya dosya uzantıları ürettiği ve birden fazla benzersiz şifre çözme anahtarı gerektirdiği örnekleri gözlemledi.

Medya Yasal Uyarısı: Bu rapor, çeşitli yollarla elde edilen iç ve dış araştırmalara dayanmaktadır. Sağlanan bilgiler yalnızca referans amaçlıdır ve bu bilgilere güvenme konusunda tüm sorumluluk kullanıcılara aittir. Cyber Express bu bilgilerin kullanılmasının doğruluğu veya sonuçları konusunda hiçbir sorumluluk kabul etmez.