Zendto’daki kritik bir yol geçiş kusuru, CVE-2025-34508 atanmış araştırmacılar, 6.15-7 sürümlerini keşfettiler ve kimlik doğrulamalı kullanıcıların dosya yollarını manipüle etmelerini ve ana bilgisayar sisteminden hassas verileri almasını sağladılar.

Bu sorun, web tabanlı dosya aktarım uygulamalarında kalıcı riskin altını çizmektedir.

Yol geçiş güvenlik açığı (CVE-2025-34508)

Zendto, kayıtlı herhangi bir kullanıcının paylaşım için dosya yüklemesine izin veren PHP odaklı bir bırakma veya toplama hizmetidir. “Bırakma” işlemi sırasında, iki değişken TOPNNAME ve TMP_NAME, dosya yüklemelerinin nasıl hazırlandığını ve taşındığını belirler.

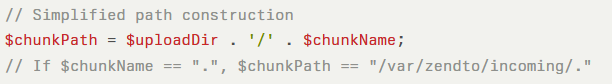

Horizon3.AI, sunucu tarafı dezenfektan rutinin alfanümerik olmayan karakterleri tıkaç adından aldığını bildirir, ancak bir saldırgan tamamen alfanümerik olmayan karakterlerden oluşan bir tıkaç adını tedarik ederse, dezenfektan boş veya sadece nokta bir ip bırakır.

Bu, benzersiz bir geçici dosya yerine kök yükleme dizini işaret eden bir şunkpat ile sonuçlanır:

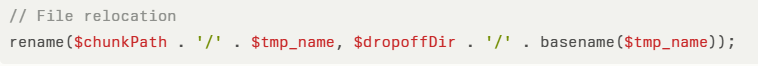

ChunkPath kurulduktan sonra, kod, dosyayı hedef bırakma dizine değiştirmesi için kullanıcı tarafından kontrol edilen bir TMP_NAME’i birleştirir:

TMP_NAME sterilize olmadığından, saldırganlar dizin geçiş dizilerini gömebilir.

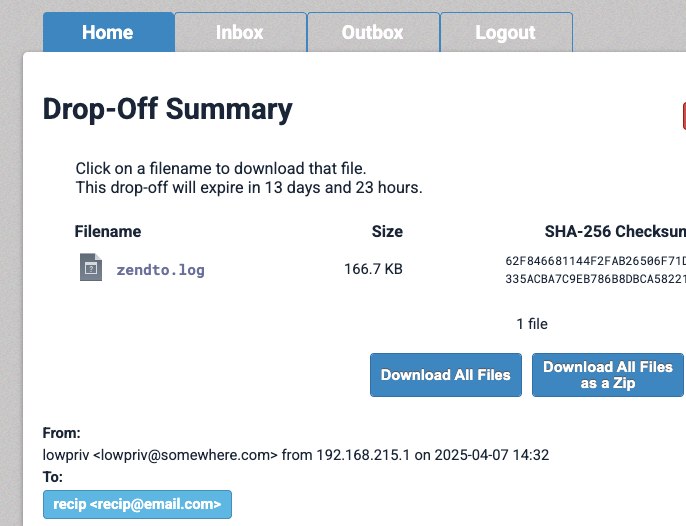

Bu dosyayı indirmek, uygulamanın günlük verileri, düşme talep kimlikleri de dahil olmak üzere ortaya çıkarır, kullanıcı tarafından yüklenen herhangi bir içerik veya kritik sistem dosyalarını numaralandırmanın ve sunmanın yolunu oluşturur.

Bırakma özeti

| Risk faktörleri | Detaylar |

| Etkilenen ürünler | Zendto sürümleri 6.15–7 ve prior |

| Darbe | Keyfi dosya okuma ve bilgi açıklaması |

| Önkoşuldan istismar | Düşük privilege kimlik doğrulamalı kullanıcı |

| CVSS 3.1 puanı | 7.8 (Yüksek) |

Azaltma

Varsayılan yüklemelerde, dosya erişimi www-root kullanıcının izinleriyle sınırlıdır, ancak bu genellikle yüklenen tüm içeriği kapsar. Kullanıcı dosyalarının ötesinde, rakipler Zendto veritabanını veya kaynak kodunu hedefleyebilir ve potansiyel olarak bir hizmet reddi neden olabilir.

CVE-2025-34508 kimlik doğrulaması gerektirse de, minimal bariyer düşük privilge kullanıcıların keyfi dosya okumaları gerçekleştirmesine izin verir.

Yöneticiler derhal yükseltmeleri şiddetle tavsiye edilir. Düzeltme, hem tıkaç adında hem de TMP_NAME üzerinde daha katı doğrulama uygular ve yalnızca güvenli, beklenen dosya adlarının işlenmesini sağlar.

Bu açıklama, MoveIT transferi (CVE-2023-34362), Acccellion FTA (CVE-2021-27104) ve Goanywhere MFT’yi (CVE-2023-0669) içeren yüksek profilli olayları takip eder ve dosya paylaşım platformlarının ana hedefler olarak kaldığını vurgulamaktadır.

Kuruluşlar uyanık yama yönetimini sürdürmeli ve dosya aktarım uygulamalarının düzenli güvenlik incelemelerini yapmalıdır.

Günlük siber güvenlik güncellemeleri için bizi Google News, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.