CloudSEK, siber suçluların kimlik avı ve yatırım dolandırıcılığı için alt alan adlarından yararlanmasına olanak tanıyan bir Zendesk güvenlik açığını ortaya çıkardı. Riskler ve gerekli düzeltmeler hakkında bilgi edinin.

CloudSEK’teki siber güvenlik araştırmacıları, Zendesk’in SaaS platformunda bir güvenlik açığı tespit etti. Platformun alt alan adı kayıt özelliği, siber suçlular tarafından kimlik avı ve yatırım dolandırıcılığı başlatmak için kullanılabilir.

Yaygın olarak kullanılan bir müşteri destek platformu olan Zendesk, ücretsiz deneme hesapları sunuyor ve kullanıcıların alt alan adlarını kolayca kaydetmelerine olanak tanıyor. CloudSEK’in analizine göre bu işlevsellik, tehdit aktörleri tarafından meşru markalara benzeyen alt alanlar oluşturmak ve ikna edici kimlik avı kampanyalarına olanak sağlamak için kötüye kullanılabilir.

Araştırmacılar, bu güvenlik açığının, mağdurların zamanla dolandırıcılık planlarına yatırım yapmaya yönlendirildiği bir tür yatırım dolandırıcılığı olan “domuz kasaplığı” dolandırıcılıklarında kullanılabileceğini belirtti.

CloudSEK’in analizi, 2023’ten bu yana Zendesk web sitelerinin 1.912 örneğini buldu; bazı şirketler alışılmadık derecede yüksek sayıda kayıtlı alt alan adı gösteriyor. Hızlı iş kurulumunu kolaylaştırmayı amaçlayan bu özellik, önemli bir güvenlik riski oluşturur.

Saldırganlar, sahte alt alanlar oluşturmak, kimlik avı kampanyaları başlatmak ve profesyonel görünümü sayesinde güven oluşturmak için Zendesk platformunu kullanabilir. Zendesk’in iletişim özelliklerinden yararlanarak meşru müşteri destek mesajları gibi görünen kimlik avı e-postaları gönderebilirler. Bu e-postalar genellikle mağdurları tıklamaya teşvik etmek için kötü amaçlı bağlantılar veya ekler içerir.

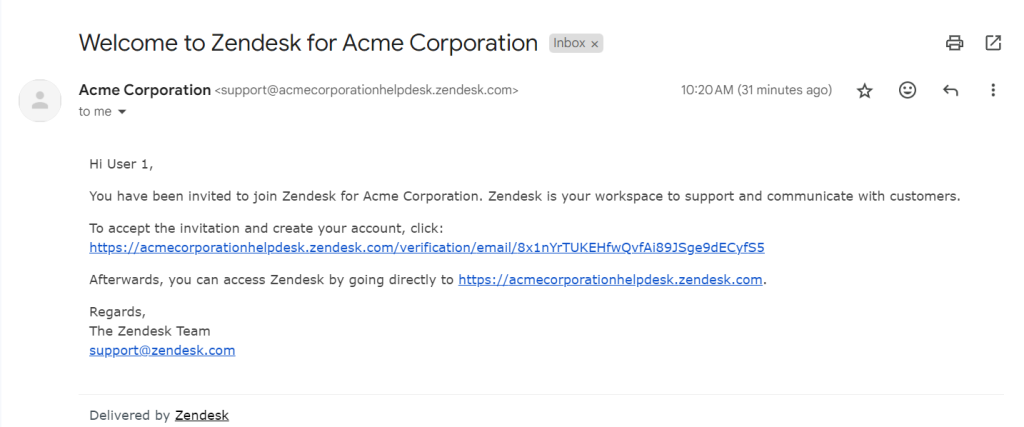

XYZ Şirketine yönelik bir demo kimlik avı saldırısında, bir saldırgan hedef şirketin adresini taklit eden bir URL kaydetti, e-posta, ad ve şirket büyüklüğü ayrıntılarını sağladı ve bir Zendesk örneğini adlandırdı. Daha sonra bir alt alan adı kaydettiler, yönetici erişimi elde ettiler ve bir davet e-postası gönderdiler. Tehdit aktörleri, bilet atıyormuş gibi yaparak aktif kimlik avı sayfalarını kullanıcılara bağlamak için bu kurulumu kullandı.

E-postalardaki kötü amaçlı bağlantılar, kurbanları sahte yatırım platformlarına veya saldırganlar tarafından kontrol edilen destek sayfalarına yönlendiriyordu. Bu platformlar, mağdurları hassas bilgileri paylaşmaya veya para aktarmaya yönlendirmek için tasarlandı.

CloudSEK’in Hackread.com ile paylaştığı araştırması, Zendesk’in e-posta doğrulama sürecindeki kritik bir kusura da dikkat çekiyor. Platformda, kullanıcıları alt alanlara eklerken gerekli kontrollerin bulunmaması, saldırganların yasal bilet atamaları gibi görünen kimlik avı girişimleriyle çalışanları ve müşterileri hedef almasına olanak tanıyor. Zendesk e-postaları genellikle doğrudan kullanıcıların birincil gelen kutularına düşerek etkileşim olasılığını artırır.

CloudSEK, Zendesk’teki güvenlik açığını sorumlu bir şekilde açıkladı ve siber suçlular tarafından istismar edilmesini azaltmak için derhal harekete geçilmesi çağrısında bulundu.

İLGİLİ KONULAR

- Coğrafi Hedefli URL Kısaltıcı Kimlik Avı Dolandırıcılığında Kötüye Kullanılıyor

- Kötü Amaçlı Yazılım Kullanan Geliştiricileri Hedeflemek İçin NuGet Paketlerinden Yararlandı

- Postacı Çalışma Alanları 30.000 API Anahtarını ve Hassas Tokenları Sızdırdı

- Agresif DocuSign Kimlik Avı Dolandırıcılıklarında ABD Hükümeti Taklit Edildi

- PayPal Kimlik Avı, Orijinal Görünümlü E-postalarla MS365 Araçlarından Yararlanıyor