Google’ın güvenlik araştırmacısı Tavis Ormandy, AMD Zen2 CPU’ları etkileyen ve kötü niyetli bir aktörün her bir CPU çekirdeğinden 30 KB/sn hızla parolalar ve şifreleme anahtarları gibi hassas verileri çalmasına olanak verebilecek yeni bir güvenlik açığı keşfetti.

Güvenlik açığı, CVE-2023-20593 olarak izlenir ve tüm modern işlemcilerde kullanılan yaygın bir performans geliştirme tekniği olan spekülatif yürütme sırasında ‘vzeroupper’ adlı bir talimatın yanlış işlenmesinden kaynaklanır.

Ormandy, belirli donanım olaylarını keşfetmek için bulanıklaştırma ve performans sayaçlarını kullandı ve “Oracle Serileştirme” adlı bir yaklaşım kullanarak sonuçlarını doğruladı.

Bu yaklaşımla yazar, rastgele oluşturulmuş programın yürütülmesi ile onun seri hale getirilmiş kehaneti arasındaki tutarsızlıkları tespit edebildi ve bu da Zen2 CPU’larda CVE-2023-20593’ün keşfedilmesine yol açtı.

Kusur için optimize edilmiş bir istismarı tetikledikten sonra araştırmacı, sanal makinelerde, yalıtılmış sanal alanlarda, konteynerlerde vb. gerçekleşenler de dahil olmak üzere herhangi bir sistem işleminden hassas verileri sızdırabilir.

Ormandy, kusurun teknik bir yazımında “Biraz çalışma gerektirdi, ancak çekirdek başına saniyede yaklaşık 30 kb sızdırabilen bir değişken buldum. Bu, kullanıcılar oturum açarken şifreleme anahtarlarını ve parolaları izlemek için yeterince hızlı!”

Yeni CPU araştırma projemizden ilk büyük sonuç, AMD Zen2 işlemcilerde ücretsiz kullanım! AMD, etkilenen sistemler için güncellenmiş mikro kodu yayınladı, lütfen güncelleyin! https://t.co/NVPWFpVopz pic.twitter.com/HgKwu9w8Av

— Tavis Ormandy (@taviso) 24 Temmuz 2023

Araştırmacı, kusuru 15 Mayıs 2023’te AMD’ye bildirdi ve bugün CVE-2023-20593 için bir kavram kanıtı (PoC) istismarı yayınladı.

Açıklardan yararlanma Linux için yazılmıştır, ancak hata işletim sisteminden bağımsızdır, bu nedenle Zen 2 CPU’larda çalışan tüm işletim sistemleri etkilenir.

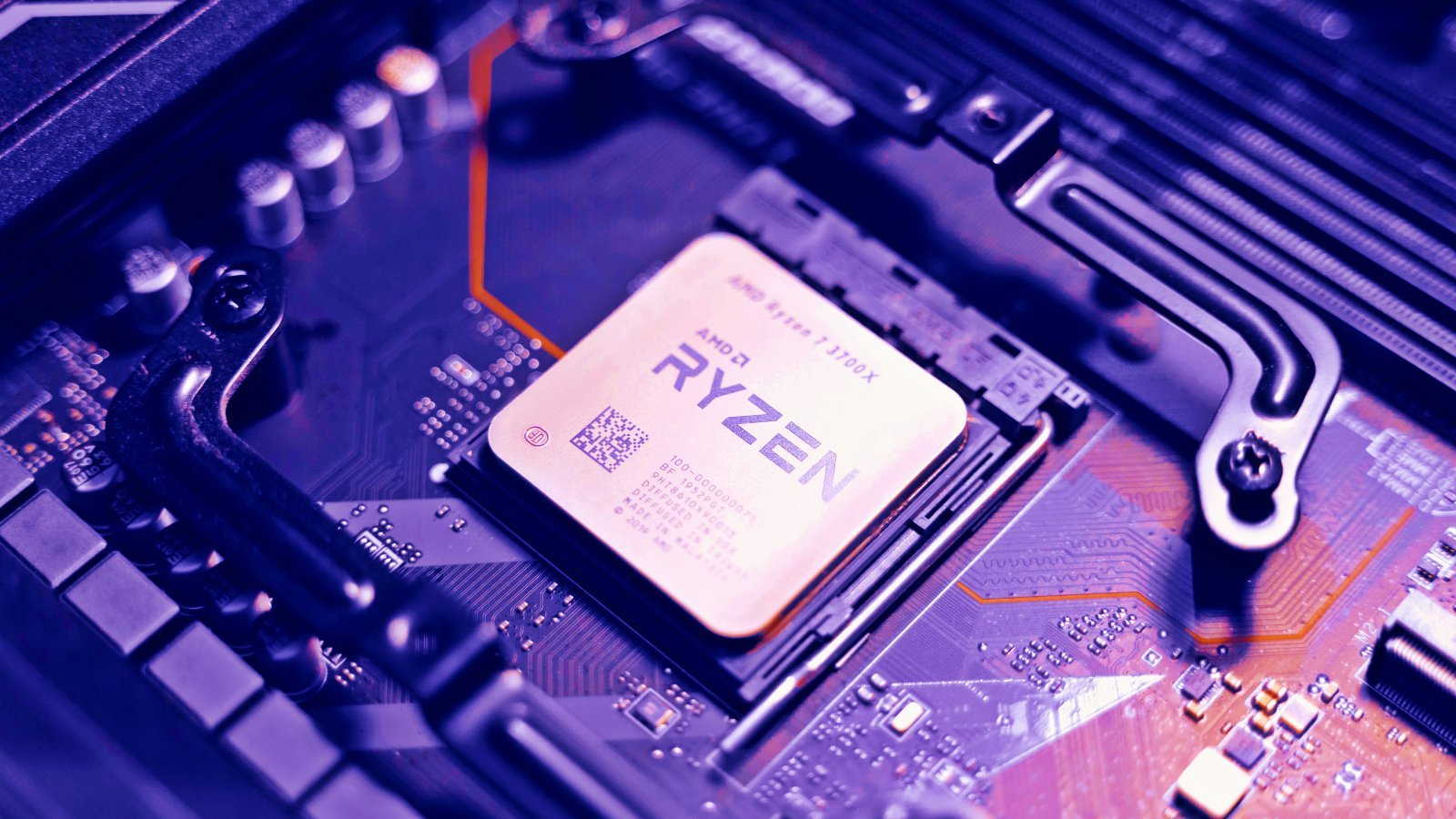

Kusur, Ryzen 3000 (“Matisse”), Ryzen 4000U/H (“Renoir”), Ryzen 5000U (“Lucienne”), Ryzen 7020 ve üst düzey ThreadRipper 3000 ve Epyc sunucu (“Roma”) işlemcileri dahil olmak üzere Zen 2 mimarisi üzerine kurulu tüm AMD CPU’ları etkiliyor.

CPU’nuz ‘Zenbleed’den etkileniyorsa, AMD’nin yeni mikro kod güncellemesini uygulamanız veya bilgisayar satıcınızın düzeltmeyi gelecekteki bir BIOS yükseltmesine dahil etmesini beklemeniz önerilir.

Alternatif olarak, araştırmacı “tavuk biti”ni DE_CFG’ye ayarlayarak hafifletme yöntemini önerir.[9]ancak bu geçici çözüm CPU performansında düşüşe neden olur.

Ormandy, ‘vzeroupper’ın uygunsuz kullanımı yükseltilmiş ayrıcalıklar veya özel sistem çağrıları gerektirmediğinden ve bu nedenle oldukça gizli olacağından, Zenbleed’in kötüye kullanıldığını tespit etmenin büyük olasılıkla imkansız olduğu sonucuna varır.

Zenbleed’in normal kullanıcılar üzerindeki pratik etkisi, hedef sisteme yerel erişim ve yüksek düzeyde uzmanlık ve yararlanma bilgisi gerektirdiğinden nispeten düşüktür.

Ancak, sistemleri en son güvenlik yamalarıyla güncel tutmak ve BIOS güncellemelerini çıkar çıkmaz uygulamak önemlidir.