Yeni bir ‘Tarayıcıdaki Dosya Arşivleyicileri’ kimlik avı kiti, kullanıcıları kötü amaçlı dosyalar başlatmaya ikna etmek için tarayıcıda sahte WinRAR veya Windows Dosya Gezgini pencereleri görüntüleyerek ZIP etki alanlarını kötüye kullanır.

Bu ayın başlarında Google, web sitelerini veya e-posta adreslerini barındırmak için bleepingcomputer.zip gibi ZIP TLD alan adlarını kaydetme olanağı sunmaya başladı.

TLD’nin piyasaya sürülmesinden bu yana, bunların bir hata olup olmadığı ve kullanıcılar için bir siber güvenlik riski oluşturup oluşturmayacağı konusunda epey tartışma oldu.

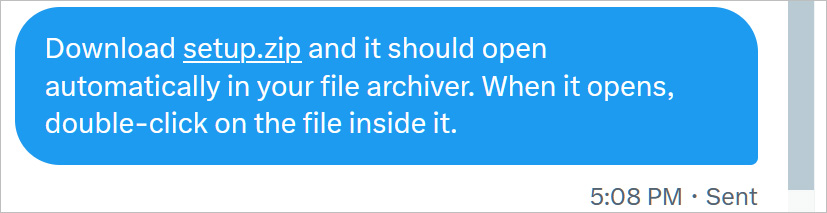

Bazı uzmanlar korkuların abartılı olduğuna inansa da asıl endişe, bazı sitelerin setup.zip gibi ‘.zip’ ile biten bir diziyi otomatik olarak kötü amaçlı yazılım dağıtımı veya kimlik avı saldırıları için kullanılabilecek tıklanabilir bir bağlantıya dönüştürmesidir.

Örneğin, birine setup.zip adlı bir dosyanın indirilmesiyle ilgili talimat gönderirseniz, Twitter setup.zip dosyasını otomatik olarak bir bağlantıya dönüştürür ve insanların dosyayı indirmek için üzerine tıklamaları gerektiğini düşünmelerini sağlar.

Kaynak: BleepingComputer

Bu bağlantıya tıkladığınızda, tarayıcınız sizi başka bir siteye yönlendirebilecek, bir HTML sayfası gösterebilecek veya bir dosya indirmenizi isteyebilecek https://setup.zip sitesini açmaya çalışacaktır.

Ancak, tüm kötü amaçlı yazılım dağıtım veya kimlik avı kampanyalarında olduğu gibi, önce bir kullanıcıyı bir dosyayı açmaya ikna etmelisiniz ki bu zor olabilir.

Tarayıcıda bir dosya arşivleyici

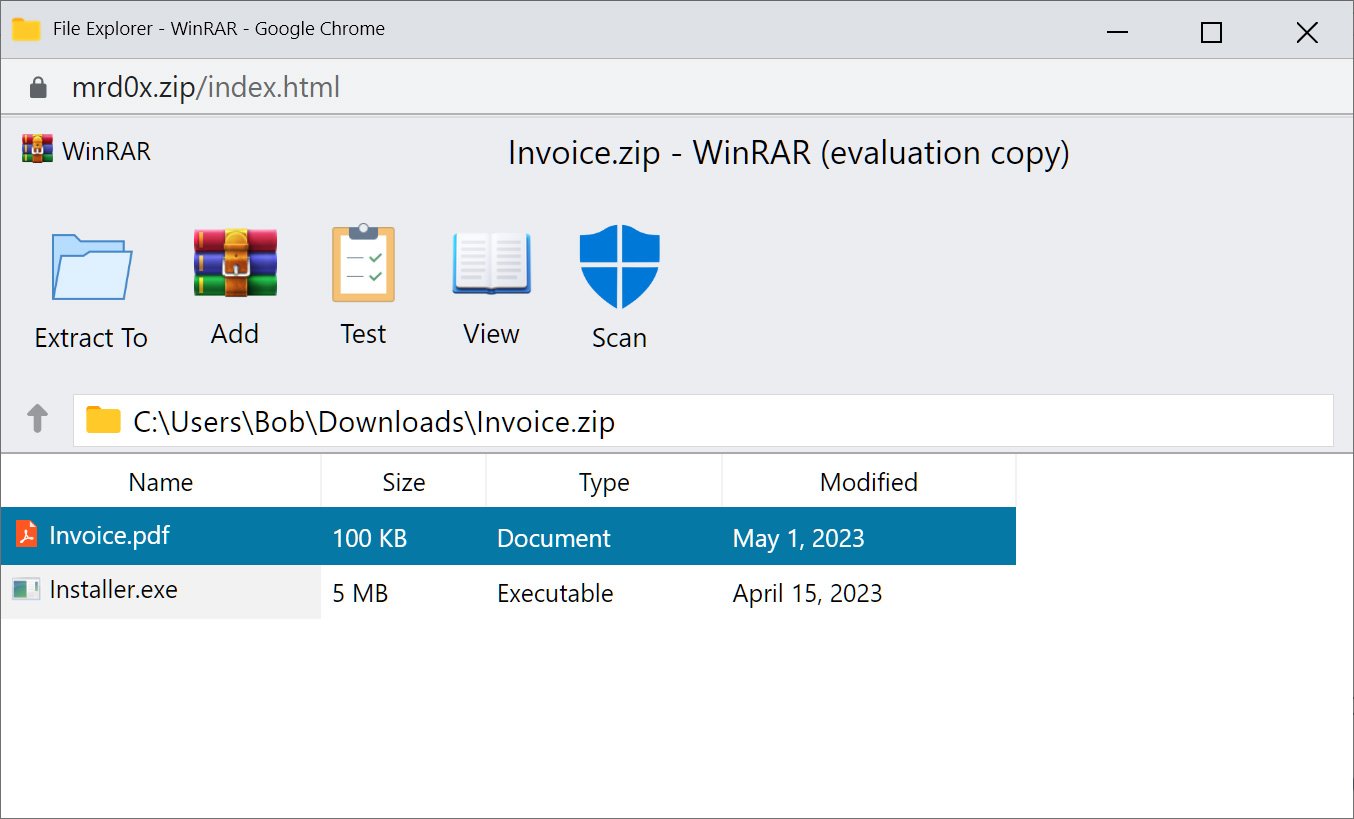

Güvenlik araştırmacısı mr.d0x, kullanıcıların .zip dosyasını açtıklarını düşünmelerini sağlamak için ZIP etki alanlarında görüntülenen sahte tarayıcı içi WinRar örnekleri ve Dosya Gezgini Windows’u oluşturmanıza olanak tanıyan akıllı bir kimlik avı araç takımı geliştirdi.

Araştırmacı tarafından yazılan yeni bir blog gönderisinde “Bu kimlik avı saldırısıyla, tarayıcıda bir dosya arşivleme yazılımı (örn. WinRAR) simüle ediyor ve daha meşru görünmesi için bir .zip alan adı kullanıyorsunuz” diye açıklıyor.

BleepingComputer ile paylaşılan bir gösterimde, araç takımı, bir .zip alanı açıldığında doğrudan tarayıcıya sahte bir WinRar penceresi yerleştirmek için kullanılabilir; bu, kullanıcının bir ZIP arşivi açmış ve şimdi içindeki dosyaları görüyormuş gibi görünmesini sağlar.

Tarayıcıda görüntülendiğinde güzel görünse de, aşağıda gösterildiği gibi ekranda WinRar penceresi gibi görünen bir pencere bırakarak adres çubuğunu ve kaydırma çubuğunu kaldırabileceğiniz için bir açılır pencere olarak parlar.

Kaynak: BleepingComputer

Sahte WinRar penceresini daha da inandırıcı kılmak için araştırmacılar, tıklandığında dosyaların tarandığını ve hiçbir tehdidin tespit edilmediğini söyleyen sahte bir güvenlik Tara düğmesi uyguladı.

Kaynak: BleepingComputer

Araç takımı tarayıcının adres çubuğunu görüntülemeye devam etse de, bazı kullanıcıları bunun yasal bir WinRar arşivi olduğuna inandırması muhtemeldir. Ayrıca, araç setini daha da hassaslaştırmak için yaratıcı CSS ve HTML kullanılabilir.

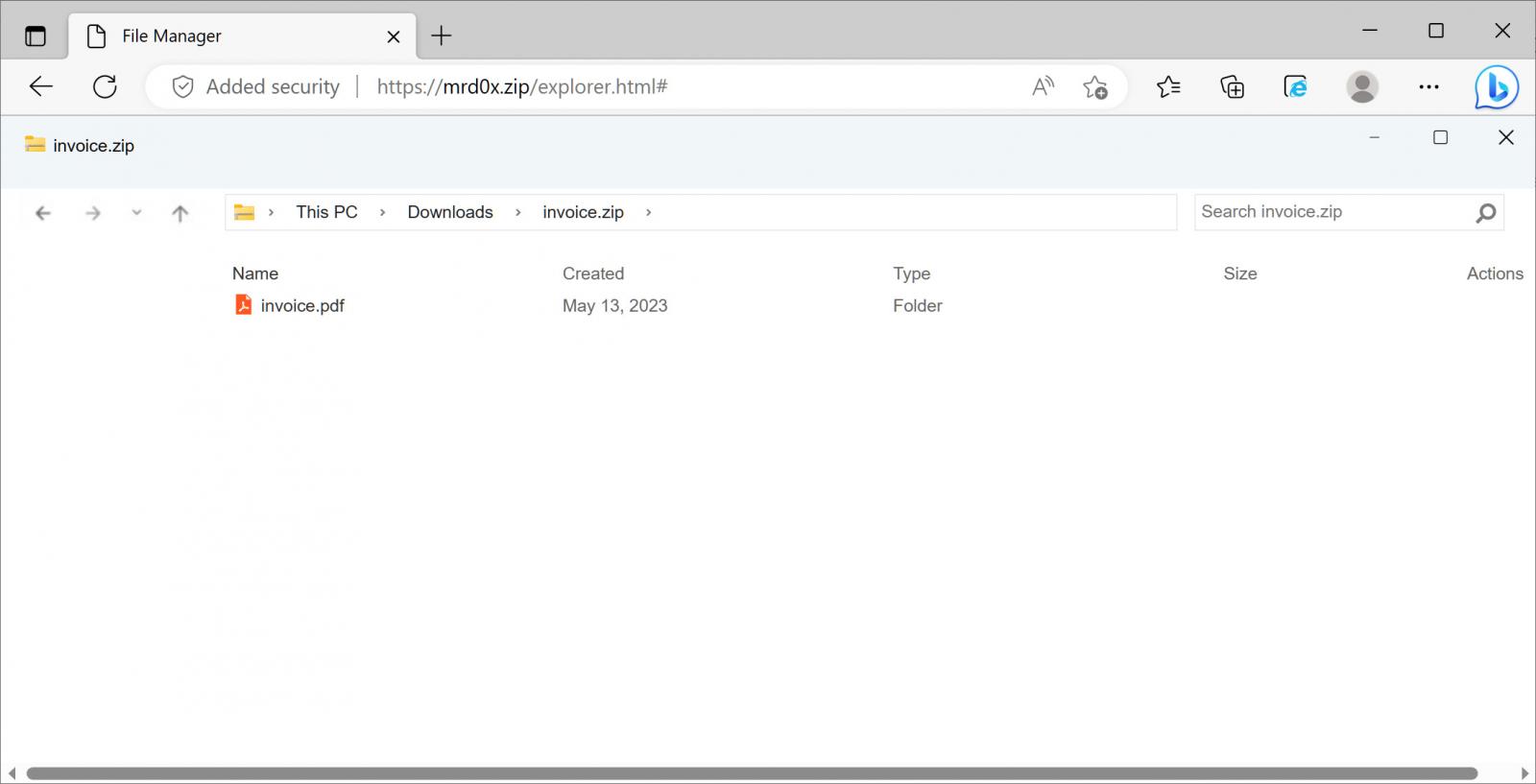

mr.d0x ayrıca, bir ZIP dosyasını açarmış gibi davranan sahte bir tarayıcı içi Windows Dosya Gezgini görüntüleyen başka bir değişken de oluşturmuştur. Bu şablon daha çok yapım aşamasındadır, bu nedenle bazı öğeler eksiktir.

Kaynak: BleepingComputer

Kimlik avı araç setini kötüye kullanma

mr.d0x, bu kimlik avı araç setinin hem kimlik bilgisi hırsızlığı hem de kötü amaçlı yazılım dağıtımı için kullanılabileceğini açıklıyor.

Örneğin, bir kullanıcı sahte WinRar penceresinde bir PDF’ye çift tıklarsa, ziyaretçiyi dosyayı düzgün bir şekilde görüntülemek için oturum açma kimlik bilgilerini isteyen başka bir sayfaya yönlendirebilir.

Araç seti ayrıca, tıklandığında benzer adlı bir .exe dosyasını indiren bir PDF dosyası görüntüleyerek kötü amaçlı yazılım dağıtmak için de kullanılabilir. Örneğin, sahte arşiv penceresi bir Document.pdf dosyası gösterebilir, ancak tıklandığında, tarayıcı Document.pdf.exe’yi indirir.

Windows varsayılan olarak dosya uzantılarını göstermediğinden, kullanıcı yalnızca indirilenler klasöründe bir PDF dosyası görecek ve yürütülebilir bir dosya olduğunu fark etmeden potansiyel olarak üzerine çift tıklayacaktır.

Windows’un dosyaları nasıl aradığı ve bulunamadığında aranan diziyi bir tarayıcıda açmaya çalışması özellikle ilgi çekicidir. Bu dize meşru bir etki alanıysa, web sitesi açılır; aksi takdirde, Bing’den arama sonuçlarını gösterir.

Birisi ortak bir dosya adıyla aynı olan bir zip etki alanını kaydederse ve birisi Windows’ta bir arama yaparsa, işletim sistemi siteyi tarayıcıda otomatik olarak açacaktır.

Bu site ‘Tarayıcıdaki Dosya Arşivleyicileri’ kimlik avı kitini barındırıyorsa, bir kullanıcıyı WinRar’ın gerçek bir ZIP arşivi görüntülediğini düşünmesi için kandırabilir.

Bu teknik, akıllı kimlik avı saldırıları ve kötü amaçlı yazılım teslimi veya kimlik bilgisi hırsızlığı oluşturmak için ZIP alanlarının nasıl kötüye kullanılabileceğini göstermektedir.

mr.d0x, MFA’yı ve Tarayıcıda Tarayıcı tekniğini atlamak için kimlik avı için VNC kullanmak gibi önceki akıllı kimlik avı araç setleriyle tanınır. Tehdit aktörleri ikincisini Steam kimlik bilgilerini çalmak için kullandı.