Önleme etkinliği düşüyor, tespit boşlukları geniş kalıyor ve saldırganlar veri koruma ve kimlik bilgilerindeki zayıflıklardan yararlanıyor. Veri hırsızlığı önleme yüzde 3’e düştü, şifre kırma başarı oranları neredeyse iki katına çıktı ve yeni tehdit grupları savunmaları atlıyor.

Picus Security’nin en son mavi raporu, siber saldırılara karşı önleme etkinliğinin iki yıl içinde ilk kez düştüğünü, 2024’te% 69’dan 2025’te% 62’ye düştüğünü gösteriyor. Tespit yetenekleri zayıf kalıyor ve bir uyarıyı tetikleyen yedi simüle saldırıdan birinden daha azı.

Araştırmacılar, Ocak ve Haziran 2025 arasında yapılan 160 milyondan fazla saldırı simülasyonunu analiz ettiler.

Önleme zorlukları ve yüksek riskli boşluklar

Önleme puanları birçok alanda düştü. Önceki yıllarda zaten en düşük sıralı saldırı vektörü olan veri eksfiltrasyon önleme, keskin bir şekilde% 9’dan% 3’e düştü. Bu düşüş, saldırganların hassas verileri çalmak ve sızdırmak için giderek daha fazla çift gasp fidye yazılımı ve infostaler kullandıklarında meydana gelir.

Picus Labs başkan yardımcısı Dr.Suleyman Ozarslan, CISO’ların bu boşluğu kapatmak için atabileceği belirli adımlar olduğunu söylüyor. “Veri püskürtme saldırılarında, rakipler genellikle hassas dosyalara erişir ve daha sonra bunları toplu olarak dışarı atarlar. Güvenlik ekipleri, hassas verilere erişimi ve Sysmon olay kimliğini 3 kullanabilir ve Sysmon olay kimliği 3’ü kullanabilir ve dış konumlara gönderilen nadir yerlere gönderilen ağ bağlantılarını izlemek için. Bu günlükleri ilişkilendirerek, kuruluşlar olağandışı dosya erişimini ve potansiyel veri hırsızlığını hızlı bir şekilde belirleyebilir.

Tüm eksfiltrasyon denemeleri aynı görünmüyor. Bazı saldırganlar, şüpheli ağ modellerinden kaçınarak çalınan verileri taşımak için meşru bulut depolama veya e -posta sistemleri kullanır. Ozarslan, yetkili bir kullanıcı veya uygulama tarafından başlatılmadıkça, hassas veri transferlerini tanımlamak ve engellemek için DLP araçlarını yapılandırmayı önerir. Ayrıca “bu güvenlik kontrollerinin uygulanmasının sadece başlangıç olduğunu” vurguluyor ve gelişen saldırgan yöntemlerine ayak uydurmak için bunların gerçek dünya simülasyonları ile düzenli olarak doğrulanmasını öneriyor.

Şifre kırma girişimleri, test edilen ortamların% 46’sında başarılı oldu ve geçen yıl neredeyse% 25’ten iki katına çıktı. Rapor, zayıf şifre karmaşıklığına, modası geçmiş karma algoritmalarına ve çok faktörlü kimlik doğrulamanın büyük faktörler olarak tutarsız bir şekilde uygulanmasına işaret ediyor.

Saldırganların erişim elde etmek için çalıntı veya zayıf kimlik bilgilerini kullandıkları bir general ATT & CK tekniği olan geçerli hesaplar, sadece%2’lik bir önleme oranına sahipti. Sistem ağı yapılandırması Keşif ve Proses Keşfi gibi keşif teknikleri de düşük çift haneli puan aldı ve saldırganların engellenmeden ortamları ne kadar kolay haritalayabileceğini gösterdi.

Bazı alanlar gelişti. MacOS uç nokta önleme%23’ten%76’ya yükseldi ve boşluğun çoğunu pencereler (%79) ve Linux (%69) ile kapattı. Saldırı yolu doğrulama testi,% 24’ten% 19’a düşerek daha az başarılı alan yöneticisi uzlaşması gösterdi. Etki alanı yönetici erişimi% 40’dan% 22’ye düştü. Bu kazanımlar daha iyi yanal hareket savunmaları ve ağ segmentasyonu önermektedir.

Tespit zayıf bir bağlantı olmaya devam ediyor

Saldırgan davranışlarının kaydedilip kaydedilmediğini ölçen günlük puanı%54’te sabit tutuldu. Bu olayların eyleme geçirilebilir uyarıları ne sıklıkta tetiklediğini gösteren uyarı skoru,% 12’den% 14’e biraz iyileşti. Araştırmacılar, günlüğe kaydetme ve uyarma arasındaki bu boşluğun birçok tehdidi tespit etmediği konusunda uyarıyor.

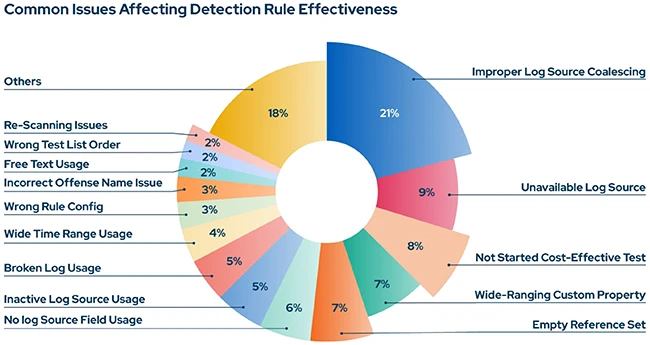

Tespit kuralı başarısızlıkları çoğunlukla tüm sorunların yarısını oluşturan günlük toplama problemlerinden kaynaklanmıştır. Diğer başarısızlıklar performans sorunları ve yanlış yapılandırmalardan geldi. Birçok durumda, kurallar mevcuttu, ancak entegrasyon sorunları veya modası geçmiş mantık nedeniyle sessizce tetiklenemedi.

Endüstri tespit sonuçları çok değişmektedir. Hükümet ve kar amacı gütmeyen kuruluşlar,% 73 log skoru ve% 50 uyarı puanı ile en iyi bakiyeye ulaştı. Buna karşılık, profesyonel hizmetler% 76 log skoru kaydetti, ancak ciddi korelasyon ve uyarma boşlukları gösteren sadece% 5’lik bir uyarı skoru kaydetti.

CISOS için öneriler

Araştırmacılar, basit maruziyet stoklarından, maruziyetlerin gerçekten kullanılamayacağını test eden rakip maruz kalma doğrulamasına geçmeyi önermektedir. Bu yaklaşım, kuruluşların teorik olanlardan ziyade önemli risklere odaklanmasına yardımcı olur.

Ozarslan, önceliklendirme ve doğrulamanın başarılı bir sürekli tehdit maruziyet yönetimi (CTEM) programının temelini oluşturduğunu belirtiyor. Birçok tekniği kapsayabilen ancak aktif tehditlerle ilgili olmayan geniş ATT & CK kapsamını hedeflemek yerine, bir sektörde ve bölgede en aktif tehdit gruplarına odaklanmanızı önerir. Bu, bu grupları tanımlamak için tehdit istihbaratının kullanılmasını, ardından tespit ve önleme çabalarını belirli TTP’lerine doğru geliştirmeyi gerektirir. “Tehdit aktör profillerini iş akışlarına entegre etmek ve simüle edilmiş hedefli saldırılarla düzenli olarak test etmek, savunmaların varsayımsal durumlar yerine gerçek, gelişen tehdit aktörleri tarafından bilgilendirilmesini sağlıyor” diyor.

Veri açığa çıkması için% 3 önleme oranını ele almak için araştırmacılar, giden trafik izlemeyi iyileştirmeyi, DLP kurallarını dağıtmayı ve doğrulamayı ve gizli veri aktarımları için davranışsal algılama eklemenizi önerir.

Kimlik bilgileri üzerinde, daha güçlü şifre politikalarının uygulanmasını, modası geçmiş karma yöntemlerinin değiştirilmesini ve savunmaları düzenli olarak simüle edilmiş çatlama girişimleriyle test etmeyi önerirler.

Önleme etkinliğindeki düşüş göz önüne alındığında, rapor, konfigürasyon sürüklenmesine ve gelişen tehditlerin etkisine sürekli doğrulanmayı ve güvenlik kontrollerinin ayarlanmasını gerektirir. Tespit üzerine CISO’lar telemetri kapsamı, ince ayar korelasyon kuralları sağlamalı ve saldırgan davranışları için uyarıların oluşturulduğunu ve yükseltildiğini doğrulamalıdır.

Fidye yazılımı savunma önerileri, bir olay gerçekleşmeden önce tespit, muhafaza ve yanıtı test etmek için sadece şifreleme tabanlı saldırıların değil, aynı zamanda daha yeni şifrelemesiz gasp taktiklerinin simüle edilmesini içerir.

Son olarak, kimlik bilgisi kötüye kullanımı ve erken aşama keşfi gibi ortak tekniklerin tespitini iyileştirmek için, araştırmacılar sadece statik imzalara güvenmek yerine davranışsal ve kimlik farkında olan algılama yöntemlerini kullanmanızı önerir. Saldırganların çoğuna bağlı olduğu yaygın düşman tekniklerine karşı kontrolleri düzenli olarak doğrulamanın önemini vurgularlar.