Daha önce belgelenmemiş bir tehdit aktörü olarak adlandırılan Yoro Trooper en az Haziran 2022’den beri aktif olan bir siber casusluk kampanyasının bir parçası olarak Avrupa genelinde hükümeti, enerjiyi ve uluslararası kuruluşları hedef alıyor.

Cisco Talos araştırmacıları Asheer Malhotra ve Vitor Ventura Salı günü yaptıkları bir analizde, “Başarılı güvenlik ihlallerinden çalınan bilgiler arasında birden fazla uygulamadan kimlik bilgileri, tarayıcı geçmişleri ve tanımlama bilgileri, sistem bilgileri ve ekran görüntüleri yer alır.”

Hedeflenen önemli ülkeler arasında Azerbaycan, Tacikistan, Kırgızistan, Türkmenistan ve diğer Bağımsız Devletler Topluluğu (BDT) ülkeleri bulunmaktadır.

Tehdit aktörünün, mağduriyet kalıpları ve bazı implantlardaki Kiril parçacıklarının varlığı nedeniyle Rusça konuştuğuna inanılıyor.

Bununla birlikte, YoroTrooper izinsiz giriş setinin, 2020’de Azerbaycan’da hükümet ve enerji sektörlerini vurmak için koronavirüs temalı yemlerden yararlandığı belgelenen PoetRAT ekibiyle taktik örtüşmeler sergilediği bulundu.

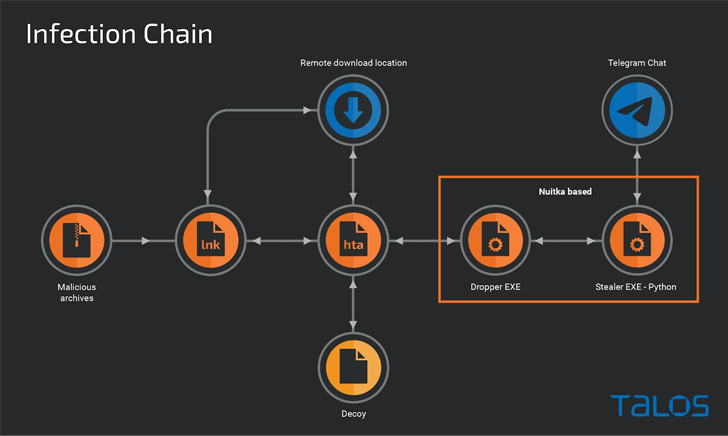

YoroTrooper’ın veri toplama hedefleri, Ave Maria (Warzone RAT olarak da bilinir), LodaRAT, Meterpreter ve Stink gibi emtia ve açık kaynaklı hırsız kötü amaçlı yazılımların, kötü amaçlı kısayol dosyaları (LNK’ler) ve ZIP’e sarılmış sahte belgeler kullanan bulaşma zincirleriyle bir kombinasyonu aracılığıyla gerçekleştirilir. veya hedef odaklı kimlik avı yoluyla yayılan RAR arşivleri.

LNK dosyaları, uzak bir sunucudan alınan bir HTA dosyasını yürütmek için basit indiriciler olarak işlev görür ve bu daha sonra sahte bir PDF belgesini görüntülemek için kullanılırken, Telegram’ı bir sızma kanalı olarak kullanan özel bir hırsız sunmak için gizlice bir damlalık başlatır.

Üçüncü Taraf SaaS Uygulamalarının Gizli Tehlikelerini Keşfedin

Şirketinizin SaaS uygulamalarına üçüncü taraf uygulama erişimiyle ilişkili risklerin farkında mısınız? Verilen izin türleri ve riskin nasıl en aza indirileceği hakkında bilgi edinmek için web seminerimize katılın.

KOLTUĞUNUZU AYIRTIN

LodaRAT’ın kullanımı, Rusya’yı hedef alan son kampanyalarda Ave Maria’yı dağıttığı gözlemlenen Kasablanka adlı başka bir grupla ilişkilendirilmesine rağmen, kötü amaçlı yazılımın birden çok operatör tarafından kullanıldığını gösterdiği için dikkat çekicidir.

YoroTrooper tarafından dağıtılan diğer yardımcı araçlar, ters kabuklardan ve tuş vuruşlarını kaydedebilen ve bunları diskteki bir dosyaya kaydedebilen C tabanlı özel bir keylogger’dan oluşur.

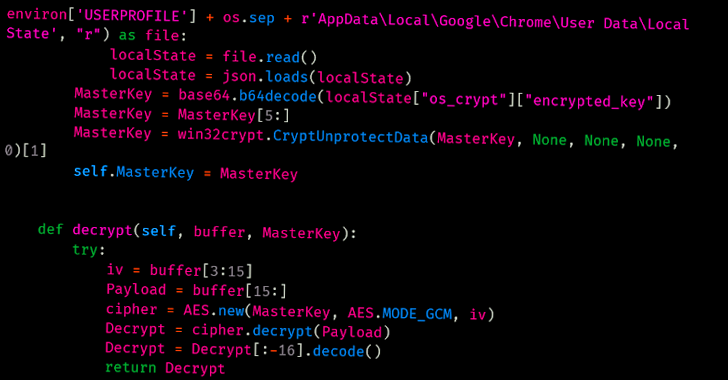

Araştırmacılar, “Bu kampanyanın Ave Maria ve LodaRAT gibi emtia kötü amaçlı yazılımlarının dağıtımıyla başlamasına rağmen, Python tabanlı kötü amaçlı yazılımları içerecek şekilde önemli ölçüde geliştiğini belirtmekte fayda var” dedi.

“Bu, muhtemelen kampanya süresince başarılı ihlallerden elde edilen, tehdit aktörünün ortaya koyduğu çabalardaki artışı vurguluyor.”