En az altı farklı botnet kötü amaçlı yazılım operasyonu, geçen yıl bildirilen ve giderilen bir komut yerleştirme güvenlik sorununa karşı savunmasız olan TP-Link Archer AX21 (AX1800) yönlendiricilerini arıyor.

CVE-2023-1389 olarak takip edilen kusur, TP-Link Archer AX21 web yönetim arayüzü aracılığıyla erişilebilen yerel ayar API’sinde yüksek önem derecesine sahip, doğrulanmamış bir komut ekleme sorunudur.

Birkaç araştırmacı bunu Ocak 2023’te keşfetti ve Sıfır Gün Girişimi (ZDI) aracılığıyla satıcıya bildirdi. TP-Link, Mart 2023’te ürün yazılımı güvenlik güncellemelerinin yayınlanmasıyla sorunu giderdi. Kavram kanıtı yararlanma kodu, güvenlik önerilerinin kamuya açıklanmasından kısa bir süre sonra ortaya çıktı.

Bunun ardından siber güvenlik ekipleri, üç Mirai çeşidi (1, 2, 3) ve yama uygulanmamış cihazları hedef alan “Condi” adlı bir botnet dahil olmak üzere birden fazla botnet hakkında uyarıda bulundu.

Dün Fortinet, güvenlik açığından yararlanan kötü niyetli faaliyetlerde bir artış gözlemlediğini ve bunun altı botnet operasyonundan kaynaklandığını belirten bir uyarı daha yayınladı.

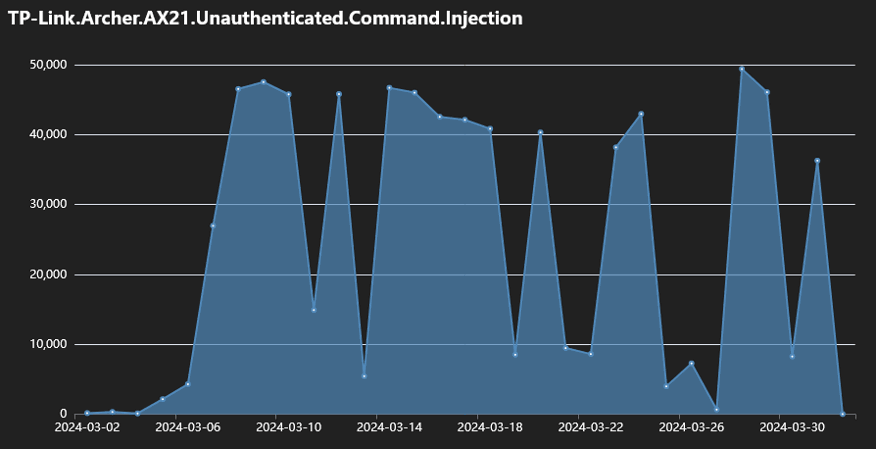

Fortinet’in telemetri verileri, Mart 2024’ten itibaren CVE-2023-1389’u kullanan günlük enfeksiyon girişimlerinin sıklıkla 40.000’in ötesine geçerek 50.000’e kadar çıktığını gösteriyor.

(Fortinet)

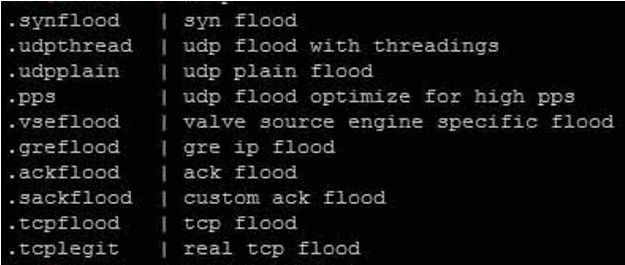

Bu botnet’lerin her biri, güvenlik açığından yararlanmak, ele geçirilen cihazlar üzerinde kontrol kurmak ve dağıtılmış hizmet reddi (DDoS) saldırıları gibi kötü niyetli faaliyetlerde yer almalarını sağlamak için farklı yöntemler ve komut dosyaları kullanır.

- Gidiyorlar: ELF dosyalarını uzak bir sunucudan alıp çalıştıran komut dosyalarını indirir ve çalıştırır, ardından izleri gizlemek için dosyaları siler.

- Gaffyt varyant: Linux ikili dosyalarını yürütmek için komut dosyaları indirerek ve C&C sunucularına kalıcı bağlantılar sağlayarak DDoS saldırılarında uzmanlaşır.

- Gelecek: DDoS saldırıları başlatmasıyla bilinen bu program, ELF dosyalarını indirmek için bir komut dosyası alıp çalıştırır, bunları mimariye göre çalıştırır ve ardından izleri kaldırır.

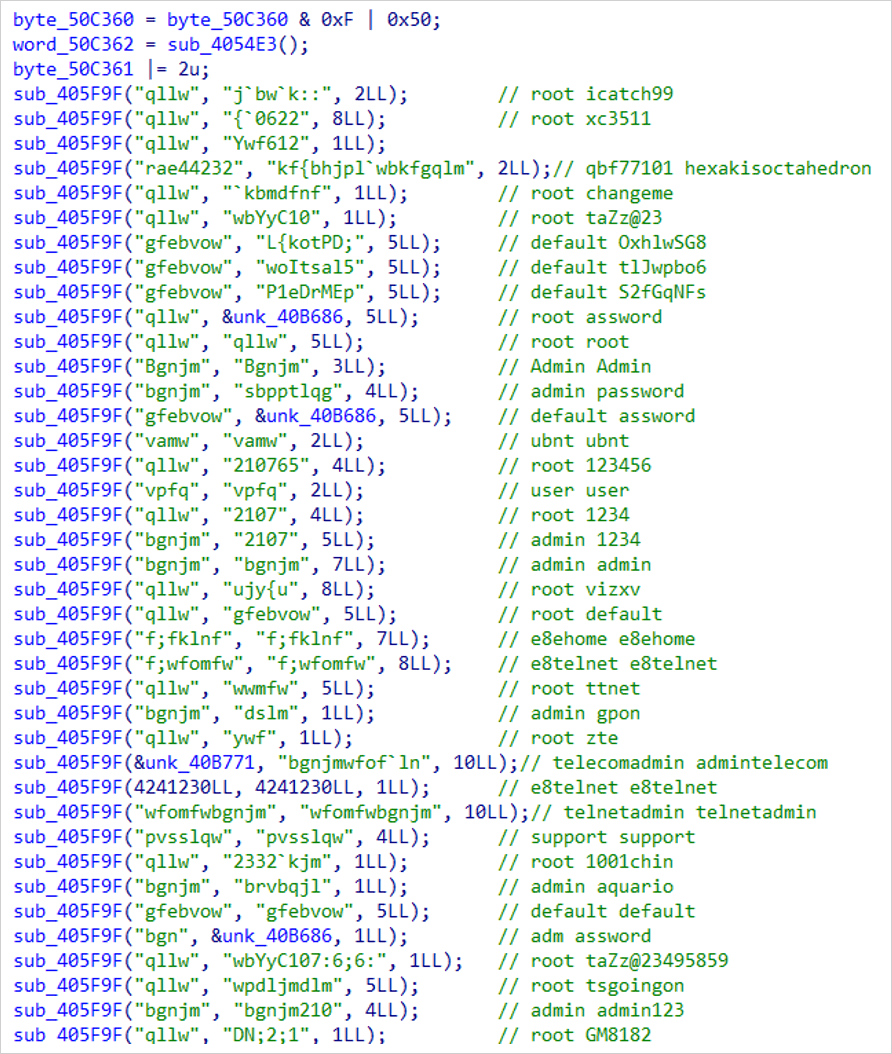

- Miori: ELF dosyalarını indirmek için HTTP ve TFTP’yi kullanır, bunları yürütür ve kaba kuvvet saldırıları için sabit kodlanmış kimlik bilgilerini kullanır.

(Fortinet)

- Miray değişken: Daha sonra UPX kullanılarak sıkıştırılmış ELF dosyalarını getiren bir komut dosyası indirir. Algılanmayı önlemek için paket analiz araçlarını izler ve sonlandırır.

- Koşullar: Bulaşma oranlarını artırmak için bir indirici komut dosyası kullanır, kalıcılığı korumak için cihazın yeniden başlatılmasını engeller ve tespit edilmekten kaçınmak için belirli işlemleri tarar ve sonlandırır.

(Fortinet)

Fortinet’in raporu, satıcının geçen yıl bir güvenlik güncellemesi yayınlamasına rağmen önemli sayıda kullanıcının güncelliğini kaybetmiş ürün yazılımını kullanmaya devam ettiğini gösteriyor.

TP-Link Archer AX21 (AX1800) yönlendirici kullanıcılarının, satıcının burada bulunan ürün yazılımı yükseltme talimatlarını izlemeleri önerilir. Ayrıca varsayılan yönetici şifrelerini benzersiz ve uzun bir parolayla değiştirmeli ve gerekmiyorsa yönetici paneline web erişimini devre dışı bırakmalıdırlar.