BleepingComputer, bir yönlendirici üreticisinin yardım masası portalının, yeni gönderilen destek taleplerine yanıt olarak MetaMask kimlik avı e-postaları gönderdiğini doğruladı; bu, bir uzlaşma gibi görünüyor.

Kanadalı yönlendirici üreticisi Mercku, Kanadalı ve Avrupalı İnternet Servis sağlayıcılarına (ISP) ve Start.ca, FibreStream, Innsys, RealNett, Orion Telekom ve Kelcom gibi ağ şirketlerine ekipman sağlıyor.

MetaMask kimlik avı ile onaylanan destek biletleri

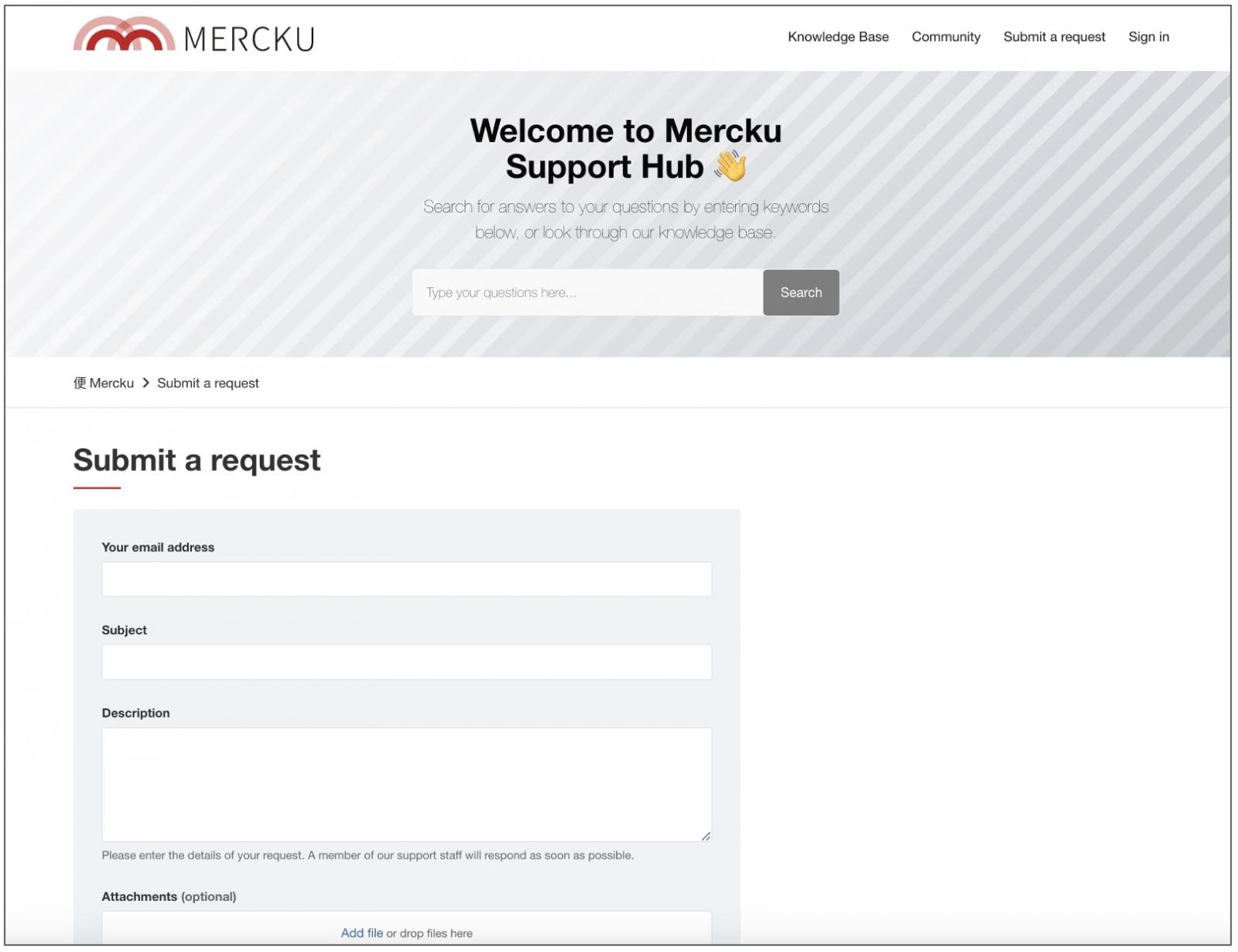

BleepingComputer, yönlendirici üreticisi Mercku’ya gönderilen destek taleplerine kimlik avı e-postalarıyla otomatik olarak yanıt verildiğini doğruladı.

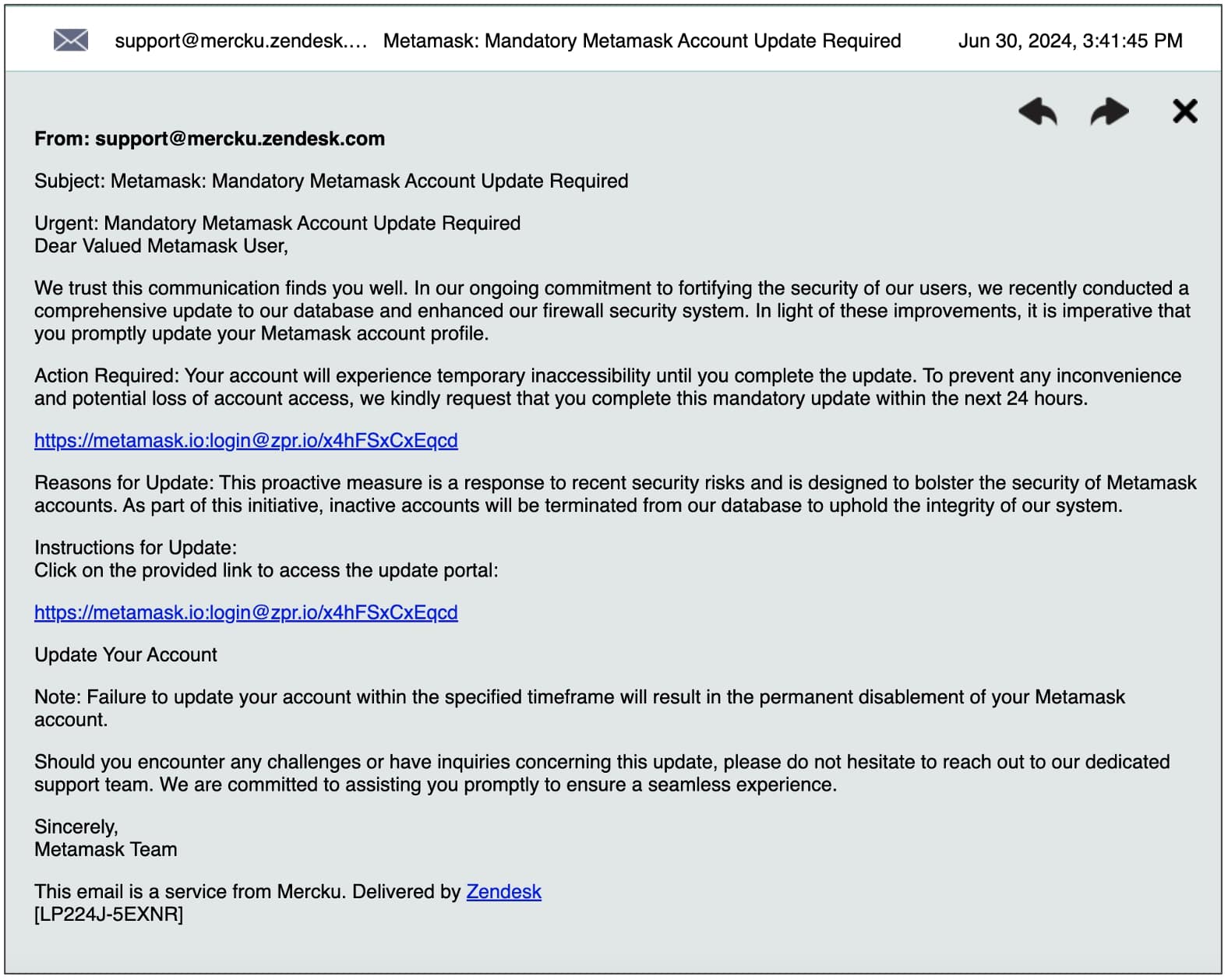

Çevrimiçi form gönderildiğinde, kullanıcıya aşağıda gösterilen “Metamask: Zorunlu Metamask Hesap Güncellemesi Gerekli” başlıklı bir e-posta gönderilir:

(BleepingBilgisayar)

Özellikle e-posta, kullanıcılara 24 saat içinde “Metamask hesabınızı güncellemelerini”, aksi takdirde “hesaba erişimde olası bir kayıp” yaşamaları talimatını veriyor.

“Bu iletişimin sizi iyi bulmasını umuyoruz. Kullanıcılarımızın güvenliğini güçlendirme konusundaki devam eden kararlılığımız kapsamında, yakın zamanda veritabanımızda kapsamlı bir güncelleme gerçekleştirdik ve güvenlik duvarı güvenlik sistemimizi geliştirdik. Bu iyileştirmeler ışığında, Metamask hesap profilinizi derhal güncellemeniz zorunludur.

Gerekli İşlem: Güncellemeyi tamamlayana kadar hesabınız geçici olarak erişilemezlik yaşayacaktır. Herhangi bir rahatsızlığı ve hesap erişiminin olası kaybını önlemek için, bu zorunlu güncellemeyi önümüzdeki 24 saat içinde tamamlamanızı rica ediyoruz.

hxxps://metamask.io:giriş@zpr[.]io/x4hFSxCxEqcd

Güncelleme Nedenleri: Bu proaktif önlem, son güvenlik risklerine bir yanıttır ve Metamask hesaplarının güvenliğini artırmak için tasarlanmıştır. Bu girişimin bir parçası olarak, sistemimizin bütünlüğünü korumak için etkin olmayan hesaplar veritabanımızdan sonlandırılacaktır.”

Kanada, Çin, Almanya ve Pakistan’daki ofisleriyle Mercku, “mesh WiFi” yönlendiricileri ve ekipmanları üretiyor. Start.ca, FibreStream, Innsys, RealNett, Orion Telekom ve Kelcom gibi İSS’ler, Mercku’nun ekipmanlarını müşterilerine sağlıyor.

Testlerimizde Mercku ile Zendesk portalı üzerinden iletişime geçtik ve otomatik onay yerine yukarıdaki mesajı aldık.

Onay e-postası bir kimlik avı mesajıdır. Kullanıcılar buna yanıt vermemeli ve burada yer alan hiçbir bağlantıyı veya eki açmamalıdır.

MetaMask, Ethereum blok zincirini kullanan ve tarayıcı uzantısı ve mobil uygulama olarak kullanılabilen bir kripto para cüzdanıdır.

MetaMask, popülaritesi nedeniyle kimlik avı yapan saldırganlar ve kripto dolandırıcıları gibi saldırganların hedefi haline geldi.

Kötüye kullanımlar Kullanıcı bilgisi Gerçek görünmesi için bir URL’nin parçası

E-postada yer alan kimlik avı bağlantısı (güvenliğiniz için kaldırılmıştır) oldukça ilginç bir yapıya sahiptir:

hxxps://metamask.io:giriş@zpr[.]io/x4hFSxCxEqcd

URL, göründüğünün aksine sizi “metamask.io”ya değil zpr’ye yönlendiriyor[.]Bunun yerine io.

Bir URL veya IP adresi farklı biçimlerde gösterilebilir. Saldırganlar, IETF’nin spesifikasyonları tarafından izin verilen bu tür varyasyonları, şüphesiz kullanıcıları kimlik avı saldırılarıyla hedeflemek için kötüye kullanmışlardır.

URL şeması “Yetki” adı verilen bir bölümün kullanımına izin verir. Bu bölüm, “userinfo” (kullanıcı bilgisi) belirtmenize izin verir; bu da bir tür Kullanıcı adıURL’ler arasında mevcut protokol ve ev sahibi parçalar.

Özellikle, RFC 3986’ya göre, “kullanıcı bilgisi”nin bu özelliği, saldırganların bunu “anlamsal saldırılar” amacıyla kötüye kullanmasını kolaylaştırır.

“Kullanıcı bilgisi alt bileşeni nadiren kullanıldığından ve yetki bileşeninde ana bilgisayarın önünde göründüğünden, bir (güvenilir) adlandırma otoritesini tanımlarken gerçekte arkasında gizlenmiş farklı bir otoriteyi tanımlıyormuş gibi görünerek bir insan kullanıcıyı yanıltmayı amaçlayan bir URI oluşturmak için kullanılabilir. örneğin gürültü.

ftp://cnn.example.com&[email protected]/top_story.htm

bir insan kullanıcının, ana bilgisayarın ‘cnn.example.com’ olduğunu varsaymasına neden olabilir, oysa aslında ‘10.0.0.1’dir.

Yanıltıcı bir kullanıcı bilgisi alt bileşeninin yukarıdaki örnekten çok daha uzun olabileceğini unutmayın.

Yukarıdaki gibi yanıltıcı bir URI, yazılımın kendisine bir saldırı olmaktan ziyade, kullanıcının URI’nin anlamı hakkındaki önceden edinilmiş fikirlerine bir saldırıdır.”

Aynısı – için de geçerli https://[email protected]/tag/security

Her ne kadar öyle olsa da belli olmak ‘google.com’a bağlanıyorsanız, ‘@’ işaretinden önceki kısım gerçek Google web sitesini değil, “kullanıcı bilgilerini” temsil eder, dolayısıyla yine de BleepingComputer’a ulaşırsınız.

Uygulamada, URI şemasının userinfo kısmı teknik açıdan nadiren kullanılır. Web tarayıcınız hala userinfo’yu sunucuya “gönderiyor” olsa bile, sunucu tarafından yok sayılacak ve isteğiniz userinfo kısmı yokmuş gibi devam edecektir (yani URL https://www.bleepingcomputer.com/tag/security/ olsaydı).

Buna rağmen, bu özellik tehdit aktörleri tarafından, bir kullanıcının meşru bir işletme URL’sine ulaştığı izlenimini vermek için kötüye kullanılabilir ve kullanılmaktadır.

Bu özel durumda, hxxps://metamask.io:login@zpr adresine tıklamak[.]io/x4hFSxCxEqcd ilk önce sizi zpr’ye götürür[.]io/x4hFSxCxEqcd.

Rapor[.]Bu örnekte saldırgan tarafından kötüye kullanılan bir URL kısaltıcı olan io hizmeti, ziyaretçiyi başka bir web sitesine yönlendiriyor, hxxps://matjercasa.youcan[.]mağaza.

Neyse ki, testlerimiz sırasında nihai hedef web sayfası, .store alan adının barındırma hesabının “askıya alındığını” ve dolayısıyla başka saldırıların şimdilik engellendiğini gösteriyor.

BleepingComputer, hafta sonu Mercku’nun destek ve basın ekipleriyle iletişime geçerek bu uzlaşmayı bildirdi ve olayın nasıl gerçekleştiğine dair ek sorular sordu.

Bu arada Mercku müşterileri ve potansiyel müşterileri üreticinin destek portalını kullanmaktan ve buradan kaynaklanan herhangi bir iletişimle etkileşime girmekten kaçınmalıdır.