“Perfctl” adlı bir Linux kötü amaçlı yazılımı, en az üç yıldır Linux sunucularını ve iş istasyonlarını hedef alıyor ve yüksek düzeyde kaçakçılık ve rootkit kullanımı nedeniyle büyük ölçüde tespit edilemiyor.

Mükemmel bir keşif yapan Aqua Nautilus araştırmacılarına göre, kötü amaçlı yazılım muhtemelen son yıllarda milyonlarca Linux sunucusunu hedef aldı ve muhtemelen binlercesinde enfeksiyona neden oldu.

Bu, kötü amaçlı yazılım kurbanları tarafından çevrimiçi tartışma forumlarına gönderilen çok sayıda rapora dayanmaktadır; bunların tümü, yalnızca mükemmel etkinlikle ilişkili güvenlik ihlali göstergeleri içermektedir.

Aqua Nautilus’a göre perfctl’in birincil amacı, izlenmesi zor Monero kripto para birimini çıkarmak için güvenliği ihlal edilmiş sunucuları kullanarak kripto madenciliği yapmaktır. Ancak daha zarar verici operasyonlar için rahatlıkla kullanılabilir.

Enfeksiyon zinciri

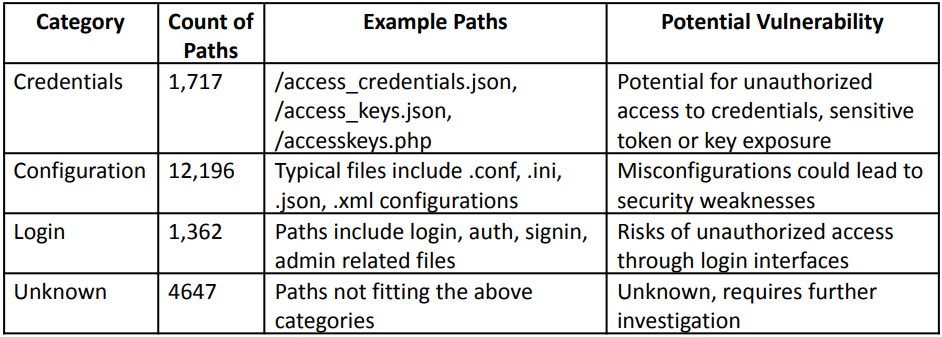

Aqua Nautilus, tehdit aktörlerinin Linux sunucularına sızmak için yanlış yapılandırmalardan yararlandığına veya sırları ifşa ettiğine inanıyor. Bu yanlış yapılandırmalar, kimlik bilgilerini içeren genel erişime açık dosyalardan, açığa çıkan oturum açma arayüzlerine kadar çeşitlilik gösterir.

Kaynak: Aqua Nautilus

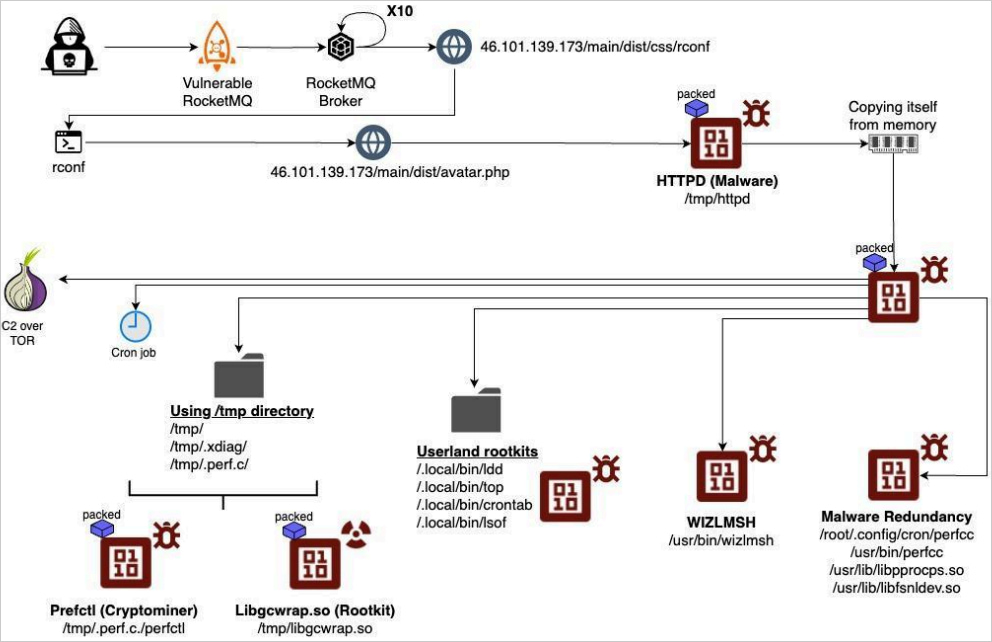

Araştırmacılar ayrıca Apache RocketMQ 5.1.0 ve daha eski sürümlerini etkileyen bir uzaktan komut yürütme olan CVE-2023-33246’nın ve Polkit’teki bir ayrıcalık yükseltme kusuru olan CVE-2021-4034’ün (PwnKit) istismar edildiğini de gözlemlediler.

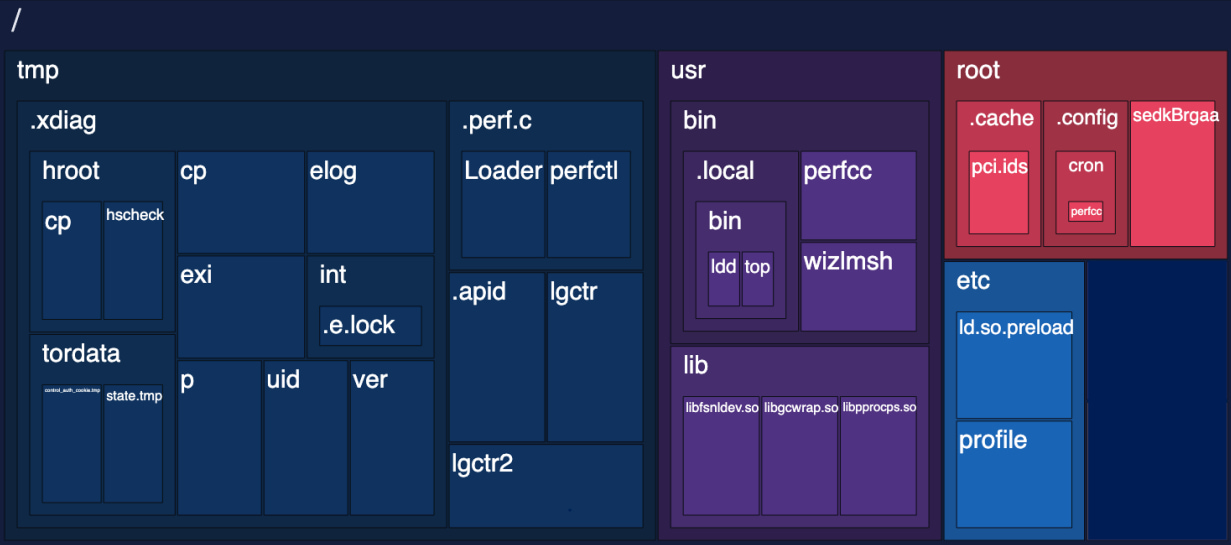

İlk erişim sağlandıktan sonra “httpd” adı verilen paketlenmiş ve gizlenmiş veri, saldırganın sunucusundan indirilir ve çalıştırılır. Daha sonra kendisini “sh” adı altında /tmp dizinine kopyalar ve orijinal ikili dosyayı siler.

Yeni süreç aynı adı (“sh”) alıyor ve esas olarak normal Linux sistem işlemleriyle harmanlanıyor.

Temizleme durumunda kalıcılığı sağlamak için “/root/.config”, “/usr/bin/” ve “usr/lib” gibi diğer sistem konumlarında ek kopyalar oluşturulur.

Kaynak: Aqua Nautilus

Ana operasyon ve kaçınma mekanizmaları

Perfctl başlatıldığında dahili iletişim için bir Unix soketi açar ve tehdit aktörünün sunucuları ile TOR üzerinden şifrelenmiş bir kanal kurarak alışverişin şifresinin çözülmesini imkansız hale getirir.

Daha sonra, kimlik doğrulama mekanizmalarını değiştirmek ve kaçırmayı kolaylaştırmak için gerektiğinde ağ trafiğini engellemek için çeşitli sistem işlevlerine bağlanan ‘libgcwrap.so’ adlı bir rootkit bırakır.

Ldd, top, crontab ve lsof yardımcı programlarının yerini truva atı haline getirilmiş sürümlerle değiştiren ek kullanıcı alanı rootkit’leri de dağıtılır ve yine kötü amaçlı yazılımın etkinliklerinin doğrudan algılanması önlenir.

Son olarak, sisteme bir XMRIG madencisi bırakılır ve sunucunun CPU kaynaklarını kullanarak Monero madenciliği yapmak için çalıştırılır.

Kaynak: Aqua Nautilus

Kripto madenci, belirlenen madencilik havuzlarıyla TOR üzerinden iletişim kurar, böylece ağ trafiği gizlenir ve kârlar izlenemez.

Bazı durumlarda Aqua Nautilus, saldırganlara ek bir para kazanma yolu sağlayan, Bitping, Repocket, Speedshare ve diğer benzer hizmetler aracılığıyla kullanılmayan ağ bant genişliğini satan proxy hırsızlığı yazılımının dağıtımını da gördü.

Çoğu kullanıcı, kripto para birimi madenciliği nedeniyle CPU’nun %100 kullanımda olduğunu fark ettikten sonra sunucularına virüs bulaştığından şüphelenmeye başlar.

Bununla birlikte, kötü amaçlı yazılım son derece kaçamak bir yapıya sahiptir ve bir kullanıcı sunucuda oturum açana kadar madencilik faaliyetlerini sürdürür, bu da onun hemen durmasına ve sunucu tekrar boşta kalana kadar beklemesine neden olur.

Reddit’teki bir kullanıcı, “Kötü amaçlı yazılımdan yalnızca izleme kurulumum beni %100 CPU kullanımı konusunda uyardığı için haberdar oldum” dedi.

“Ancak, SSH veya konsol aracılığıyla giriş yaptığımda işlem hemen duruyor. Çıkış yaptığım anda, kötü amaçlı yazılım birkaç saniye veya dakika içinde çalışmaya devam ediyor.”

Kök takımlarının kullanılması, işlemler kullanıcı alanı yardımcı programlarından ve normal kötü amaçlı yazılım temizleme tekniklerinden gizlendiğinden, genellikle kullanıcıların dosyayı çevrimdışına almasını veya dosya sistemini incelemek için canlı bir CD aracılığıyla önyükleme yapmasını gerektirdiğinden, kaldırmayı da zorlaştırır.

Ancak enfeksiyon meşru Linux dosyalarını değiştirip değiştirdiğinden, geride hiçbir şey kalmadığından emin olmak için en iyi öneri cihazı silip yeniden yüklemektir.

Mükemmelliği algılama ve durdurma

Aqua Nautilus, mükemmelliği tespit etmek ve durdurmak için dört ana kategoriye ayrılan çeşitli yollar önerir: sistem izleme, ağ trafiği analizi, dosya ve işlem bütünlüğü izleme ve proaktif azaltma.

Tespitle ilgili olarak Aqua Nautilus tarafından aşağıdaki ipuçları sağlanmaktadır:

- Meşru sistem dosyaları gibi görünen şüpheli ikili dosyalar için /tmp, /usr ve /root dizinlerini düzenli olarak inceleyin.

- Beklenmedik konumlardan çalışan httpd ve sh gibi ani artışlar ve işlemler için CPU kullanımını izleyin.

- ~/.profile, ~/.bashrc ve /etc/ld.so.preload dosyalarını yetkisiz değişiklikler açısından inceleyin.

- Harici IP’lere yapılan TOR tabanlı bağlantılar için ağ trafiğini yakalayın ve analiz edin.

- Bilinen kripto madenciliği havuzlarına veya proxy hırsızlığı hizmetlerine giden bağlantıları arayın.

- Kötü amaçlı ana bilgisayarlarla iletişimi kesmek için raporun IoC bölümünde paylaşılan IP’leri bir engellenenler listesine ekleyin.

Sistem yöneticileri, RocketMQ sunucuları (CVE-2023-33246) ve Polkit (CVE-2021-4043) gibi internete yönelik uygulamalardaki bilinen tüm kusurların yamalı olduğundan emin olmalıdır.

Ayrıca kullanılmayan HTTP servislerini kapatmak, rol tabanlı erişim kontrollerini kullanmak ve ‘/tmp’ ve ‘/dev.shm’ gibi kritik dizinlere ‘noexec’ seçeneğini uygulamak etkili olacaktır.