Çoğu kurumsal bilgi güvenliği sorumlusu (CISO), güvenliği ihlal edilmiş bir kullanıcı hesabından web sitesi kimlik bilgilerini, şifreleri ve diğer finansal bilgileri sessizce toplayan yaygın bir kötü amaçlı yazılım türü olan bilgi hırsızlarına çok aşinadır. Bilgi hırsızları yeni bir şey değil; Bunlar, Zeus çevrimiçi bankacılık Truva Atı’nın ilk kez ortalıkta görüldüğü 2006 yılından bu yana, tehdit aktörlerinin alet çantasında yaygın olarak kullanılan bir araç haline geldi.

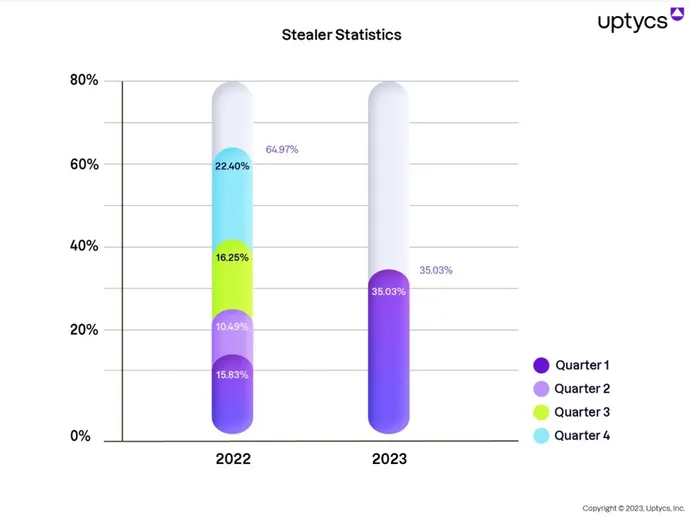

Ancak Uptycs araştırma ekibi tarafından yapılan yeni araştırma, geçen yıl bilgi hırsızlığı yapan kötü amaçlı yazılımların dağıtımında büyük bir artış olduğunu ortaya çıkardı. “Hırsızlar Organizasyon Katilleridir” başlıklı araştırma, Windows, Linux ve macOS sistemlerini hedef alan çeşitli yeni bilgi hırsızlarını ayrıntılarıyla anlatıyor. Bu, 2023’ün ilk çeyreğinde olayların geçen yılın aynı dönemine göre iki kattan fazla arttığını gösteriyor.

Ancak tehdit araştırmacıları ve güvenlik analistleri arasında şüphe uyandıran şey yalnızca bilgi hırsızlarının sayısındaki artış değil. Daha da endişe verici olanı, suç örgütlerinin bilgi hırsızı kötü amaçlı yazılımları eşi benzeri görülmemiş bir ölçekte özelleştirmek, pazarlamak ve dağıtmak için nasıl yeni yollar bulduğudur.

Hızla Gelişen Bilgi Hırsızı Pazarı

Başlangıçta basit, tek amaçlı kötü amaçlı yazılımlar olarak tasarlanan bilgi hırsızları, gelişmiş kaçırma teknikleri ve modüler mimariye sahip karmaşık araç setleri haline geldi. Bazı operatörler insan benzeri davranışları taklit etmek için üretken yapay zekayı (AI) bile kullanıyor.

Bu dönüşüm, yalnızca suç gruplarının daha fazla sisteme sızma yönündeki amansız çabaları ile değil, aynı zamanda bilgi hırsızlarının yaratılmasını ve konuşlandırılmasını kolaylaştıran yeni Web platformlarının ortaya çıkmasıyla da körüklenmiştir.

Bir bilgi hırsızı oluşturmak ve dağıtmak, bir zamanlar temel kodlama ve BT operasyon becerilerini gerektiriyordu. Bugünlerde dizüstü bilgisayarı olan ve banka hesabında 50 dolar kadar az parası olan herkes, herhangi bir sayıda Dark Web forumunda bulunabilecek bir hizmet olarak kötü amaçlı yazılım teklifine kaydolarak kendi kötü amaçlı kampanyalarını başlatabilir.

Telegram ve Discord gibi şifreli iletişim platformları, operatörler ve alıcılar için tercih edilen pazar haline geldi. Bu platformlar aynı zamanda çalınan verilerin alınıp satılmasında da popüler araçlar haline geldi. Sezgisel arayüzleri ve uçtan uca şifrelemeleri, onları operasyon güvenliğine önem veren siber suçlular, bilgi hırsızı çeteleri ve yeni gelenler için çekici kılıyor. Çalınan günlükler genellikle özel kanallarda veya gruplarda tanıtılır ve ticareti yapılır; artan işlem hacmi doğrudan platformlarda gerçekleşir.

Bilgi Hırsızlığı Tehditlerini Azaltmak için Üç Strateji

Bu eğilimler devam ederse, bilgi hırsızlığı pazarının ve operatörlerin karmaşıklığının ölçek ve kapsam açısından büyüyeceğine dair çok az şüphe var. CISO’lar bu büyüyen tehdidi azaltmak için aşağıdaki üç stratejiyi benimsemeyi düşünmelidir:

- Gerçek zamanlı tespite öncelik verin: Güvenlik açığı değerlendirmeleri, bir saldırganın yararlanabileceği zayıflıkları belirlemek için hayati öneme sahip olsa da, doğası gereği tepkiseldirler ve kötü amaçlı yazılım operatörlerinin, güçlendirilmiş kimlik doğrulama sistemlerini atlatmak için kullanıcı kimlik bilgilerinden yararlanmasını engelleme konusunda çok az şey yaparlar. Kapsamlı bir genişletilmiş algılama ve yanıt (XDR) yaklaşımını benimseyen CISO’lar, ağlar, uç noktalar, sunucular ve bulut iş yükleri genelinde birleşik bir görünüm elde etmek için telemetri veri toplamayı kolaylaştırabilir. Bu tür entegre yaklaşım, tehdit algılama ve yanıt sürecini hızlandırmak, güvenlik ekiplerinin bilgi hırsızlığı ve ilgili yeni ortaya çıkan tehditleri proaktif ve hızlı bir şekilde ele almasını sağlamak için kritik öneme sahiptir.

- Katı erişim kontrollerini uygulayın: Bilgi hırsızları genellikle kişisel olarak tanımlanabilir bilgiler (PII), finansal bilgiler, oturum açma kimlik bilgileri ve özel iş verileri dahil olmak üzere verileri hedefler. Altyapınızın tamamı üzerinde yönetim oluşturmak, hassas verilerin yanlışlıkla ifşa edilmemesi için ağlarınızın uygun şekilde ayrılmasıyla başlar. Güvenlik liderleri bu veri kategorilerini korumaya öncelik vermeli ve boşlukların olduğu yerlerde daha güçlü koruma önlemleri uygulamalıdır. Bilgileri yetkisiz kullanıcılar tarafından okunamaz hale getirmek için, bekleyen ve aktarılan hassas verileri şifreleyin.

- Potansiyel güvenlik açıklarının bağlamını anlayın: Diğer siber tehditler gibi bilgi hırsızlığı saldırıları da, kötü amaçlı yazılım operatörlerinin tekniklerini ve taktiklerini test edip hassaslaştırmasıyla sürekli olarak gelişmektedir. Güvenlik ekipleri, hedef alınması en muhtemel veriler veya en aktif şekilde yararlanılan güvenlik açıkları gibi bilgi hırsızlığı saldırısının daha geniş bağlamını anlayarak, hızlı ve etkili bir yanıt oluşturmak için potansiyel güvenlik açıklarını daha iyi tahmin edebilir ve önceliklendirebilir. Mevcut güvenlik açıklarına ilişkin bağlamsal bir anlayışa sahip olmak, proaktif tehdit avcılığı için de önemlidir; bu, aramayı yönlendirmeye ve düzeltme süresini kısaltmaya yardımcı olabilir.

Bir Adım İleri

Bilgi hırsızlarına karşı verilen mücadele, tehdit aktörleri ve güvenlik ekipleri arasında devam eden uyum ve karşı uyum döngüsünün bir başka örneğidir. Daha önce de gördüğümüz gibi, kötü amaçlı yazılım operatörlerinden bir adım önde olmak, ileri teknolojiyi, sürekli dikkati, proaktif tehdit avcılığını ve sürekli eğitimi kapsayan kapsamlı bir strateji gerektirecektir.