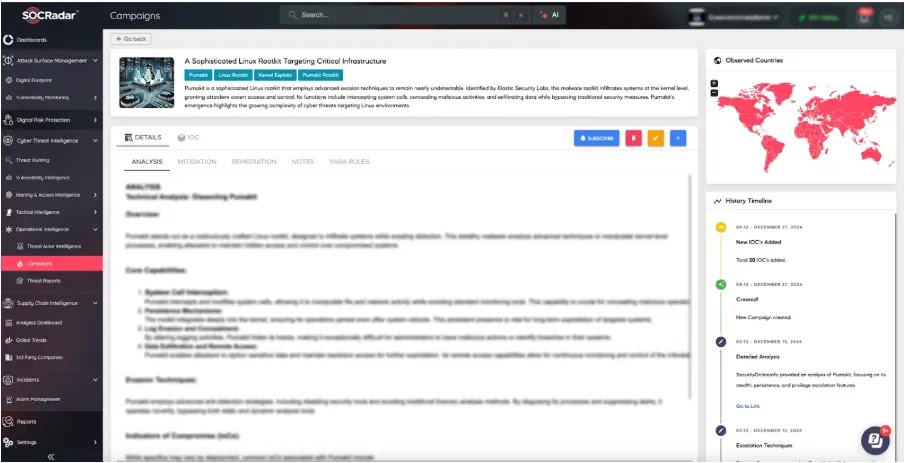

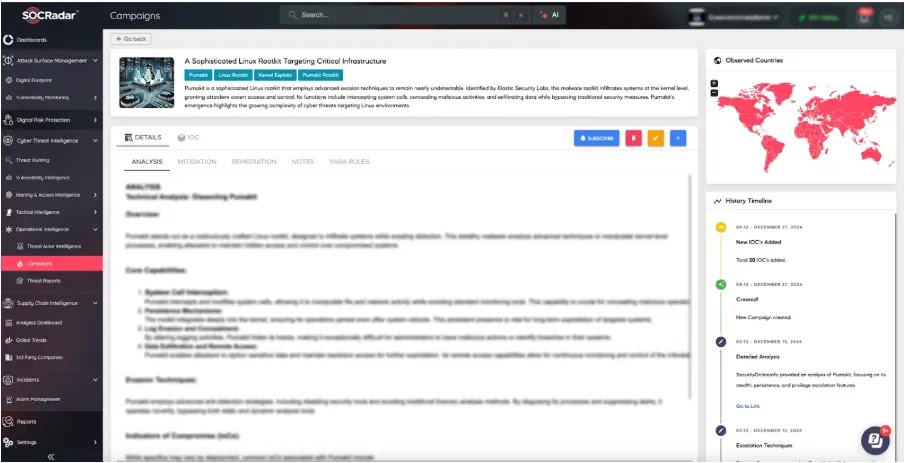

Pumakit, dosya ve ağ etkinliğini yönetmek için sistem çağrısı müdahalesinden yararlanan gelişmiş bir rootkittir. Yeniden başlatma sonrasında çalışmaya devam edilmesine olanak tanıyan çekirdek düzeyinde yerleştirme yoluyla kalıcılık sağlar.

Günlüklere müdahale ederek ve güvenlik araçlarının devre dışı bırakılmasını da içeren tespit edilmeyi önleyici teknikler kullanarak, adli soruşturmaları engeller ve gizli operasyonları sürdürür.

Bu rootkit, saldırganlara uzaktan erişim sağlayarak ve güvenliği ihlal edilmiş sistemlerden sürekli olarak yararlanmaya olanak sağlayarak veri sızdırmayı kolaylaştırır.

Potansiyel olarak bir güvenlik ihlaline işaret eden ve olağandışı çekirdek düzeyinde modüller, sistem çağrı işleyicilerinde değişiklikler ve gizli işlemler veya ağ bağlantıları içeren anormal sistem etkinliği algılandı.

Investigate Real-World Malicious Links & Phishing Attacks With Threat Intelligence Lookup - Try for Free

Soruşturma, rhel.opsecurity1.art gibi şüpheli IP adresi 89.23.113.204 alan adlarına ve 4375998ea157a8a21e1ead13052bad8a ve 810f4b422b9c0a6718e9461de3a2edda gibi belirli karmalara sahip dosyalara odaklanmalıdır.

.webp)

.webp)

Pumakit kampanyasının tekniklerini azaltmak için, Dynamic Linker Ele Geçirme’de kullanılan kötü amaçlı kitaplıkları ve yükleri engellemek için güçlü uygulama kontrolü kullanın. Süreç ekleme etkinliklerini belirlemek ve önlemek için davranış tabanlı uç nokta algılamayı uygulayın.

Hesap güvenliğini artırmak amacıyla varsayılan hesaplar için Çok Faktörlü Kimlik Doğrulamayı (MFA) zorunlu kılın. Güvenlik araçlarına ve yapılandırmalarına müdahale edilmesini önlemek için dosya ve kayıt defteri izinlerini kısıtlayın, böylece savunma mekanizmalarınızın bütünlüğünü koruyun.

Pumakit benzeri tehditleri etkili bir şekilde azaltmak için kuruluşların düzenli yamalar ve güncellemeler uygulayarak sistemleri proaktif olarak sağlamlaştırması gerekir. Ayrıca sıkı erişim kontrolleri uygulamalı, yönetici erişimini sınırlamalı ve güçlü hesap politikaları uygulamalıdırlar.

Kuruluşlar, bu tehditlerin etkisini en aza indirecek hızlı ve koordineli bir yanıt sağlayan rootkit enfeksiyonlarını ve sistem ihlallerini etkili bir şekilde ele almak için sağlam olay müdahale planları oluşturmalı ve düzenli olarak test etmelidir.

SOC Radar’a göre YARA kuralı, x86 veya arm64 mimarisine sahip sistemlerde Truva Atı ile ilişkili kötü amaçlı dosyaları tanımlamayı amaçlayan Linux.Trojan.Pumakit adlı bir Linux Truva Atı’nı hedefliyor.

PUMA, Kitsune referanslarını, /usr/share/zov_f gibi belirli dosya yollarını, .puma-config gibi şüpheli dosya adlarını ve ping aralıkları, oturum zaman aşımları ve C2 iletişimiyle ilgili yapılandırma seçeneklerini içeren dizelerin bir kombinasyonunu arar.

Kural, bir dosya veya bellekte bu dizelerden en az dördünü bulursa kötü amaçlı yazılımın olası varlığı belirlenebilir.

Pumakit, çekirdek seviyesindeki gizli teknikleri kullanarak kritik altyapıyı tehlikeye atabilir ve geleneksel güvenlik önlemlerini atlayabilir.

Proaktif yaklaşımın kullanılmasıyla kuruluşlara Pumakit ve benzer nitelikteki diğer tehditlere karşı kendilerini etkili bir şekilde savunma yeteneği kazandırılıyor, böylece potansiyel siber saldırıların temel operasyonlar üzerindeki etkisi azaltılıyor.

Jenkins & Jira’yı Kullanarak Uygulama Güvenliğini CI/CD İş Akışlarınıza Entegre Etme -> Ücretsiz Web Semineri