Siber güvenlik araştırmacıları ve BT yöneticileri, Google’ın yeni ZIP ve MOV İnternet alanlarıyla ilgili endişelerini dile getirerek, tehdit aktörlerinin bunları kimlik avı saldırıları ve kötü amaçlı yazılım dağıtımı için kullanabileceği konusunda uyardı.

Bu ayın başlarında Google, web sitelerini veya e-posta adreslerini barındırmak için satın alınabilecek sekiz yeni üst düzey alan adını (TLD) tanıttı.

Yeni alan adları .dad, .esq, .prof, .phd, .nexus, .foo ve yazımızın konusu için .zip ve .mov alan TLD’leridir.

ZIP ve MOV TLD’leri 2014’ten beri mevcut olsa da, herkesin bir web sitesi için bleepingcomputer.zip gibi bir alan adı satın almasına izin vererek genel kullanıma sunulmaları bu aya kadar mümkün olmadı.

Bununla birlikte, TLD’ler aynı zamanda forum gönderilerinde, mesajlarda ve çevrimiçi tartışmalarda yaygın olarak paylaşılan ve artık bazı çevrimiçi platformlar veya uygulamalar tarafından otomatik olarak URL’lere dönüştürülecek olan dosyaların uzantıları olduğundan, bu alanlar riskli olarak algılanabilir.

Endişe

Çevrimiçi olarak görülen iki yaygın dosya türü, dosya adları .zip (ZIP arşivi) veya .mov (video dosyası) ile biten ZIP arşivleri ve MPEG 4 videolarıdır.

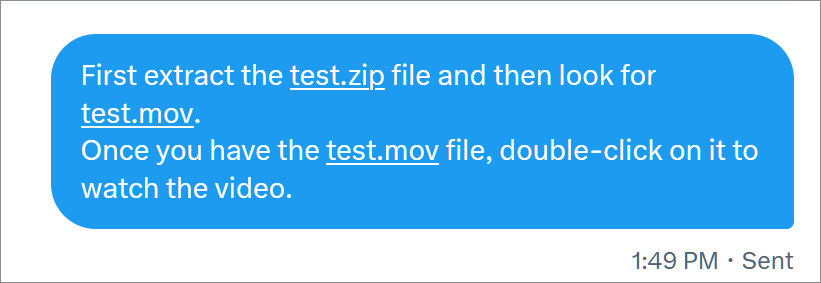

Bu nedenle, insanların .zip ve .mov uzantılı dosya adları içeren talimatlar göndermesi çok yaygındır.

Ancak, artık TLD oldukları için, bazı mesajlaşma platformları ve sosyal medya siteleri, .zip ve .mov uzantılı dosya adlarını otomatik olarak URL’lere dönüştürecektir.

Örneğin, Twitter’da birine bir zip dosyasını açma ve bir MOV dosyasına erişme talimatlarını gönderirseniz, zararsız dosya adları aşağıda gösterildiği gibi bir URL’ye dönüştürülür.

Kaynak: BleepingComputer

İnsanlar talimatlarda URL’leri gördüklerinde, genellikle URL’nin ilgili dosyayı indirmek için kullanılabileceğini düşünürler ve bağlantıya tıklayabilirler. Örneğin, BleepingComputer ile ilgili talimatları makalelerimizde, öğreticilerimizde ve tartışma forumlarımızda genellikle dosya adlarını indirmelere bağlamak için kullanırız.

Bununla birlikte, bir tehdit aktörü bağlantılı bir dosya adıyla aynı ada sahip bir .zip etki alanına sahipse, bir kişi URL’nin güvenilir bir kaynaktan geldiği için güvenli olduğunu düşünerek yanlışlıkla siteyi ziyaret edebilir ve bir kimlik avı dolandırıcılığına veya kötü amaçlı yazılım indirmeye kanabilir.

Tehdit aktörlerinin birkaç kurbanı yakalamak için binlerce etki alanı kaydetmesi pek olası olmasa da, tüm ağın etkilenmesi için yalnızca bir şirket çalışanının yanlışlıkla kötü amaçlı yazılım yüklemesi gerekir.

Siber istihbarat firması Silent Push Labs, microsoft-office’te bir kimlik avı sayfası gibi görünen şeyi zaten keşfettiğinden, bu etki alanlarının kötüye kullanılması teorik değildir.[.]zip, Microsoft Hesabı kimlik bilgilerini çalmaya çalışıyor.

Bobby Rauch’un URL’lerde Unicode karakterler ve kullanıcı bilgisi sınırlayıcı (@) kullanarak inandırıcı kimlik avı bağlantıları geliştirmeye yönelik araştırma yayınlamasıyla siber güvenlik araştırmacıları da alan adlarıyla oynamaya başladı.

Rauch’un araştırması, tehdit aktörlerinin GitHub’da meşru dosya indirme URL’leri gibi görünen ama aslında sizi v1.27.1 adresindeki bir web sitesine götüren kimlik avı URL’leri nasıl yapabildiğini gösteriyor.[.]Aşağıda gösterildiği gibi, tıklandığında zip.

https://github.com/kubernetes/kubernetes/archive/refs/tags/@v1.27.1.zipÇelişkili görüşler

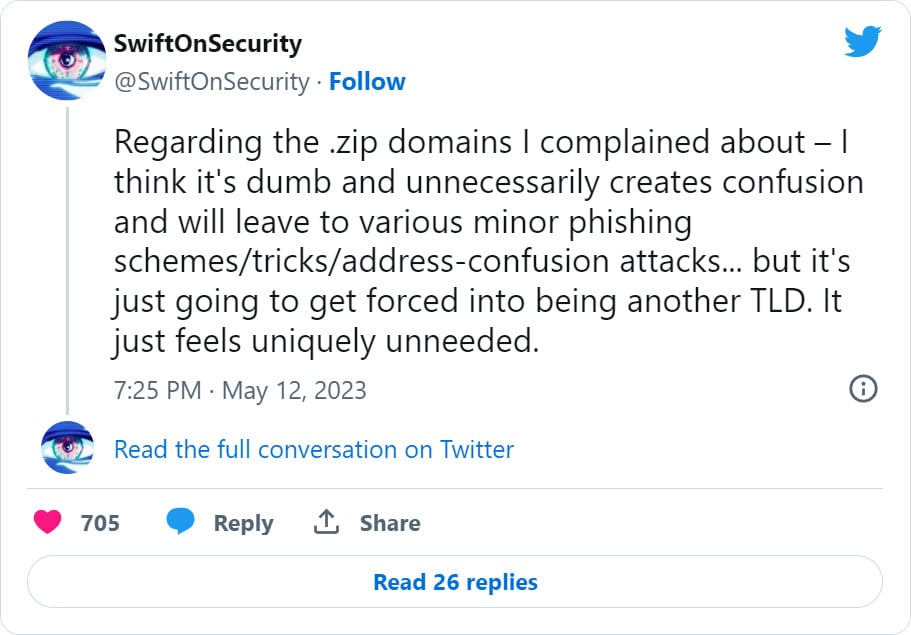

Bu gelişmeler geliştiriciler, güvenlik araştırmacıları ve BT yöneticileri arasında bir tartışmaya yol açtı; bazıları korkuların yersiz olduğunu düşünürken bazıları da ZIP ve MOV TLD’lerin zaten riskli olan çevrimiçi ortama gereksiz risk kattığını düşünüyor.

İnsanlar, yaygın ZIP arşivleriyle ilişkili .zip alan adlarını kaydetmeye başladılar. güncelleme.zip, finansal tablo.zip, kurulum.zip, ek.zip, officeupdate.zipVe yedekleme.zipZIP etki alanlarının riskleri hakkında bilgi görüntülemek, RickRoll’a veya zararsız bilgileri paylaşmak için.

Açık kaynak geliştirici Matt Holt ayrıca ZIP TLD’nin Mozilla’nın uygulamalara ve tarayıcılara dahil edilecek tüm genel üst düzey etki alanlarının bir listesi olan Genel Son Ek Listesinden çıkarılmasını istedi.

Bununla birlikte, PSL topluluğu, bu TLD’lerle ilişkili hafif bir risk olsa da, bunların hala geçerli olduğunu ve yasal sitelerin işleyişini etkileyeceği için PSL’den kaldırılmaması gerektiğini hızlı bir şekilde açıkladı.

“Bu nedenle mevcut TLD’leri PSL’den kaldırmak yanlış olur. Bu liste, birçok yazılım mühendisi Felix Fontein, farklı nedenlerle ve bu girişlerin çok özel bir kullanım durumu için kötü olması nedeniyle, (neredeyse) tüm diğerleri için hala gerekli” dedi.

PSL bakımcısı Jothan Frakes, “Bunlar ICP3 kökündeki yasal TLD’lerdir. Bu devam etmeyecek” dedi.

“Gerçekten, dile getirilen endişeler, geliştirici ve güvenlik topluluğu ile alan adı yönetişimi arasındaki kopukluğun, ICANN içinde daha fazla katılımdan fayda sağlayacaklarının daha bariz bir örneğidir.”

Aynı zamanda, diğer güvenlik araştırmacıları ve geliştiricileri, bu yeni alan adlarıyla ilgili korkuların abartılı olduğuna inandıklarını ifade ettiler.

BleepingComputer bu endişeler hakkında Google ile iletişime geçtiğinde, dosya ve alan adları arasındaki karışıklık riskinin yeni olmadığını ve kullanıcıları kötüye kullanıma karşı korumak için tarayıcı hafifletmelerinin yürürlükte olduğunu söylediler.

“Etki alanı adları ve dosya adları arasındaki karışıklık riski yeni bir şey değil. Örneğin, 3M’nin Command ürünleri, MS DOS ve Windows’un ilk sürümlerinde de önemli bir program olan komut.com alan adını kullanır. (Google Güvenli Tarama gibi) ve bu azaltmalar .zip gibi TLD’ler için geçerli olacaktır.

Aynı zamanda, yeni ad alanları, topluluk.zip ve url.zip gibi adlandırma için genişletilmiş fırsatlar sunar. Google, kimlik avını ve kötü amaçlı yazılımları ciddiye alır ve Google Kayıt Defteri, .zip dahil tüm TLD’lerimizde kötü amaçlı alanları askıya almak veya kaldırmak için mevcut mekanizmalara sahiptir. .zip ve diğer TLD’lerin kullanımını izlemeye devam edeceğiz ve yeni tehditler ortaya çıkarsa kullanıcıları korumak için uygun önlemleri alacağız.” – Google.

Ne yapmalısın?

Gerçek şu ki, kendinizi phishing sitelerinden korumak için zaten yaptığınızdan daha fazla bir şey yapmanıza gerek yok.

Herkesin bilmesi gerektiği gibi, insanlardan gelen bağlantılara tıklamak veya güvenmediğiniz sitelerden dosya indirmek asla güvenli değildir.

Herhangi bir bağlantıda olduğu gibi, bir mesajda .zip veya .mov bağlantısı görürseniz, üzerine tıklamadan önce araştırın. Bağlantının güvenli olup olmadığından hala emin değilseniz, üzerine tıklamayın.

Bu basit adımları izleyerek, yeni TLD’lerin etkisi minimum düzeyde olacak ve riskinizi önemli ölçüde artırmayacaktır.

Bununla birlikte, daha fazla uygulama ZIP ve MOV dosya adlarını otomatik olarak bağlantılara dönüştürdüğünden, bu bağlantılara maruz kalma olasılığı artacaktır ve bu da size çevrimiçiyken dikkat etmeniz gereken bir şey daha verir.