Akademik araştırmacılar, DDR4 ve DDR5 bellek yongalarındaki fiziksel adresleri eşleyen son AMD Zen mikro mimarisini temel alan CPU'lar üzerinde çalışan Rowhammer DRAM saldırısının ilk çeşidi olan ZenHammer'ı geliştirdi.

AMD Zen yongaları ve DDR5 RAM modüllerinin daha önce Rowhammer'a karşı daha az savunmasız olduğu düşünülüyordu, dolayısıyla en son bulgular bu düşünceyi çürütüyor.

ZenHammer saldırısı, teknik makalelerini BleepingComputer ile paylaşan kamu araştırma üniversitesi ETH Zürih'teki araştırmacılar tarafından geliştirildi.

Saldırı arka planı

Rowhammer, modern Dinamik Rastgele Erişim Belleğinin (DRAM) fiziksel bir özelliğinden yararlanarak içindeki bit değerlerini değiştirmek için okuma/yazma işlemleri yoluyla belirli bellek hücresi satırlarına tekrar tekrar erişerek (“çekiçleyerek”) verileri değiştiren, iyi belgelenmiş bir saldırı yöntemidir.

Bellek hücreleri, bilgiyi, içindeki bitlerin değerini 1 veya 0 olarak belirleyen elektrik yükleri olarak depolar. Modern yonga hücrelerindeki bellek hücrelerinin artan yoğunluğu nedeniyle, tekrarlanan “çekiçleme”, bitişik satırlardaki şarj durumunu değiştirebilir; bu, bir işlemdir. “biraz saygısızlık” olarak bilinir.

Saldırgan, belirli konumlarda bu bit değişimlerini stratejik olarak tetikleyerek hassas verilere (örneğin, kriptografik anahtarlar) erişim sağlayabilir veya ayrıcalıkları yükseltebilir.

Bu teknik Intel ve ARM CPU'larda gösterildi; AMD'nin Zen mimarisi CPU'ları, bilinmeyen DRAM adresleme şemaları, yenileme komutlarıyla senkronizasyon ve yeterince yüksek satır aktivasyon verimi elde etme zorluğu gibi doğal zorluklar nedeniyle büyük ölçüde keşfedilmemiş durumda kaldı.

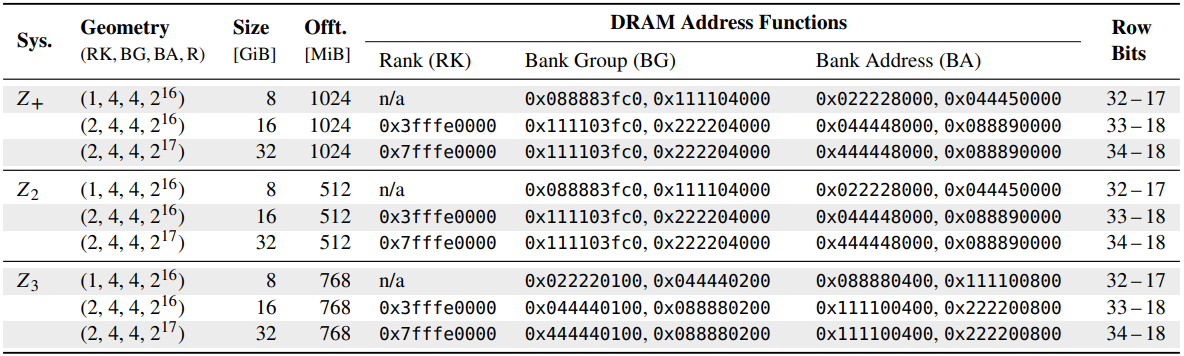

ZenHammer ile ETH Zürih'teki araştırmacılar, AMD platformlarındaki karmaşık ve doğrusal olmayan DRAM adresleme işlevlerine tersine mühendislik uygulayarak bu zorlukların üstesinden gelmeyi başardılar.

Ayrıca, DRAM'in yenileme komutlarıyla saldırılarını zamanlamak için yeni senkronizasyon teknikleri de geliştirdiler; bu, Hedef Satır Yenileme (TRR) gibi hafifletici önlemlerin atlanması için çok önemliydi.

Ek olarak araştırmacılar, Rowhammer saldırılarının başarısında kritik bir faktör olan satır etkinleştirme oranlarını artırmak için bellek erişim düzenlerini optimize etti.

Test sonuçları

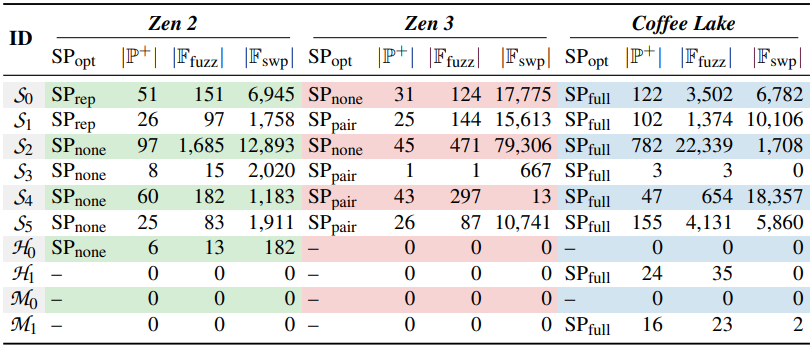

Araştırmacılar, ZenHammer saldırısının AMD Zen 2 (Ryzen 5 3600X) ve Zen 3 platformlarında (Ryzen 5 5600G) DDR4 cihazlarda bit dönüşlerine neden olabileceğini gösterdi. DDR4/AMD Zen 2 platformlarında 10 testten 7'sinde ve DDR4/AMD Zen 3 platformlarında 10 testten 6'sında başarılı oldular.

Araştırmacılar ayrıca, daha önce Rowhammer saldırılarına karşı daha iyi korunduğu düşünülen AMD'nin Zen 4 mikro mimari platformundaki DDR5 yongalarıyla da başarılı oldu.

Ancak test, 10 sistemden yalnızca biri olan Ryzen 7 7700X üzerinde başarılı oldu; bu da “DDR5'teki gelişmiş Rowhammer azaltımları, kalıp üzerinde hata düzeltme kodu (ECC) ve daha yüksek yenileme hızı (32 ms) gibi değişikliklerin olduğunu gösteriyor” ) bit dönüşlerini tetiklemeyi zorlaştırır.”

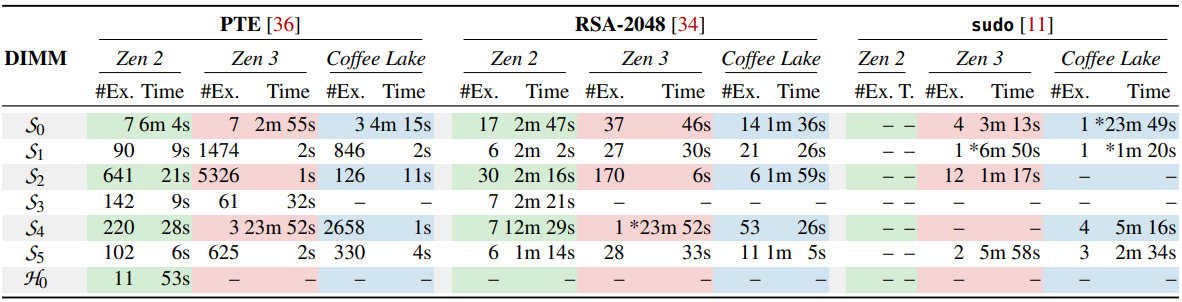

Analistler, yetkisiz bellek erişimi için sayfa tablosu girişlerini manipüle etmek de dahil olmak üzere, sistemin güvenliğini hedef alan başarılı saldırıları simüle edebildiklerinden, bu bit geçişleri sadece teorik değildi.

Araştırmacılar, 2021'in 4. çeyreğinde üretilen Zen 3 test sistemlerinden birinde, istismar edilebilir bir bit çevirmenin keşfedildiği andan itibaren ortalama 93 saniye süren 10 başarılı saldırıda kök ayrıcalıkları elde etmeyi başardılar.

AMD CPU kullanıcılarının bu tehdide karşı savunması gereken seçenekler, yazılım yamaları ve ürün yazılımı güncellemelerini uygulamaya devam ediyor. Ayrıca Rowhammer'a karşı genellikle daha yeni teknolojileri entegre eden belirli azaltımlar uygulayan donanım kullanmayı da düşünmek isteyebilirler.

Bu saldırıların karmaşık olduğunu ve başarılı bir şekilde gerçekleştirilmesinin, bir saldırganın hem yazılım hem de donanım bileşenleri hakkında derinlemesine bilgi sahibi olmasını gerektirdiğini vurgulamakta fayda var.