‘Ymir’ adlı yeni bir fidye yazılımı ailesi, daha önce RustyStealer bilgi hırsızı kötü amaçlı yazılımı tarafından ele geçirilen sistemleri şifreleyen, vahşi doğada tespit edildi.

RustyStealer, ilk kez 2021’de belgelenen bilinen bir kötü amaçlı yazılım ailesidir, ancak fidye yazılımıyla birlikte ortaya çıkması, siber suç operasyonlarının birlikte çalıştığı son trendin başka bir örneğini gösteriyor.

Ymir’i bir olay müdahalesi sırasında keşfeden Kaspersky araştırmacılarına göre, yeni fidye yazılımı türü, bellek içi yürütmesi, kod yorumunda Afrika Lingala dilinin kullanılması, PDF dosyalarının fidye notu olarak kullanılması ve uzantı yapılandırma seçenekleriyle dikkat çekiyor.

Kaspersky, Ymir’in veri sızdırmayı kolaylaştırabilecek harici sunuculara bağlandığına dair kanıt bulsa da fidye yazılımının böyle bir özelliği bulunmuyor.

BleepingComputer, fidye yazılımı operasyonunun dünya çapındaki şirketlere saldırmaya başladığı Temmuz 2024’te başlatıldığını doğruladı.

Ymir, RustyStealer enfeksiyonlarını takip ediyor

Kaspersky’nin analizi, Rusty hırsızının Ymir’in konuşlandırılmasından iki gün önce hedeflenen altyapıdaki birden fazla sisteme sızdığını ortaya çıkardı.

Temelde bir kimlik bilgisi toplama aracı olan RustyStealer, saldırganların yanal harekette yararlı olan meşru yüksek ayrıcalıklı hesapları tehlikeye atarak sistemlere yetkisiz erişim elde etmelerini sağladı.

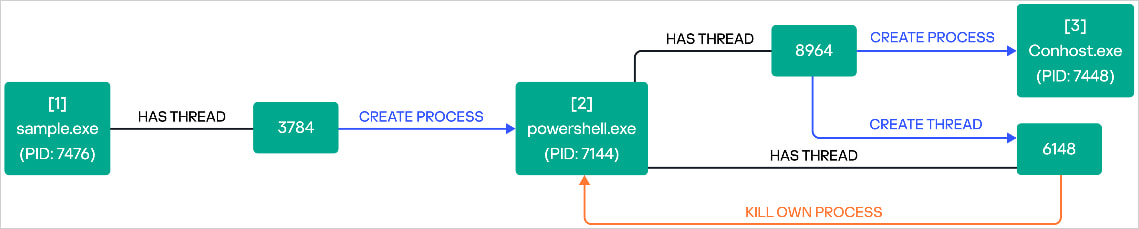

Ağ boyunca yanal hareket, uzaktan kontrol için Windows Uzaktan Yönetim (WinRM) ve PowerShell gibi araçlar kullanılarak kolaylaştırıldı. Saldırganlar aynı zamanda Process Hacker ve Advanced IP Scanner gibi araçları da yüklediler.

Daha sonra, SystemBC kötü amaçlı yazılımıyla ilişkili komut dosyalarını çalıştırdılar ve saldırganların altyapısında muhtemelen veri sızdırma veya komut yürütme için gizli kanallar kurdular.

Dayanağı sağlamlaştırdıktan ve muhtemelen RustyStealer kullanarak verileri çaldıktan sonra, Ymir fidye yazılımı son yük olarak bırakıldı.

Ymir, tespitten kaçmak için ‘malloc’, ‘memove’ ve ‘memcmp’ gibi işlevlerden yararlanarak tamamen bellekten çalışan yeni bir Windows fidye yazılımı türüdür.

Başlatma sırasında sistem tarihini ve saatini alarak, çalışan işlemleri belirleyerek ve sistemin çalışma süresini kontrol ederek sistem keşfi gerçekleştirir; bu, sistemin bir sanal alanda çalışıp çalışmadığını belirlemeye yardımcı olabilir.

Daha sonra, sistemi yeniden başlatılamaz hale getirmekten kaçınmak için sabit kodlanmış bir listeye dayalı dosya uzantılarını atlar.

Ymir, kurbanın sistemindeki dosyaları şifrelemek için gelişmiş ve hızlı bir şifreleme algoritması olan ChaCha20 akış şifresini kullanıyor.

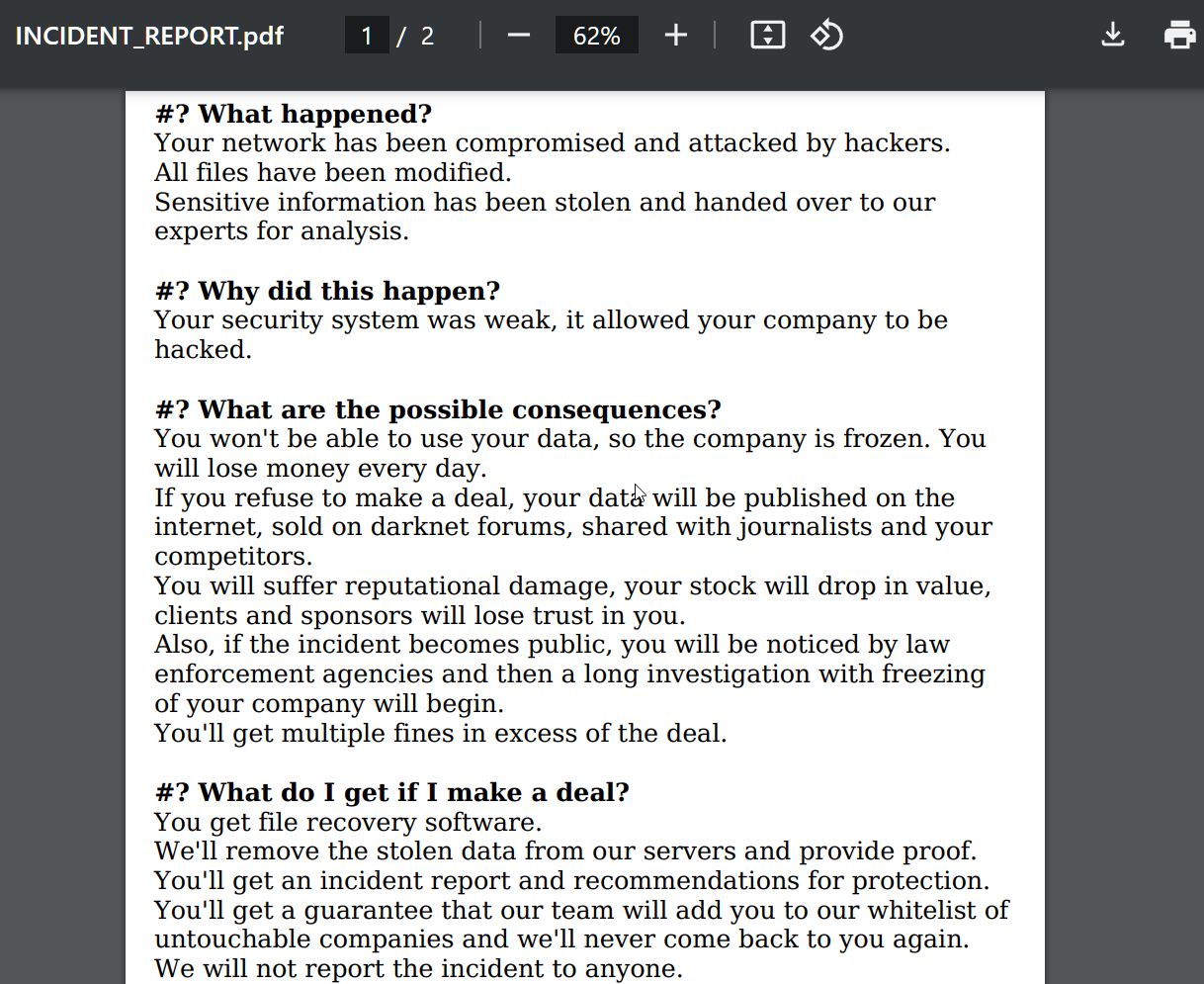

Şifrelenmiş dosyalara “.6C5oy2dVr6” gibi rastgele bir uzantı eklenir ve şifrelenmiş dosyaları içeren tüm dizinlerdeki Ymir ikili dosyasının “.data” bölümünden “INCIDENT_REPORT.pdf” adlı bir fidye notu oluşturulur.

Kaynak: BleepingComputer

Fidye yazılımı ayrıca, bir kullanıcı şifrelenmiş bir cihazda oturum açmadan önce bir gasp talebini göstermek için Windows Kayıt Defterinin “legalnoticecaption” değerini de değiştirecektir.

Fidye notunda verilerin kurbanın sisteminden çalındığı iddia ediliyor ve Kaspersky bunun Ymir’den önce kullanılan araçlar kullanılarak gerçekleşmiş olabileceğini öne sürüyor.

Son olarak Ymir, sistemi PowerShell’in varlığına karşı tarar ve tanımlama ve analizden kaçınmak için yürütülebilir dosyayı silmek üzere bundan yararlanır.

Kaynak: Kaspersky

Ymir henüz bir veri sızıntısı sitesi kurmadı ancak tehdit aktörleri kurban verilerini yeni toplamaya başlamış olabilir.

Kaspersky, Ymir’in bilgi hırsızlarını erişim aracısı olarak kullanmasının, bu yeni fidye yazılımı ailesini hızla yaygın bir tehdit haline getirebileceği konusunda uyarıyor.