Siber güvenlik araştırmacıları, Birleşik Krallık, ABD, İspanya, Avustralya ve Japonya’daki kullanıcıları hedef alan “Xiū gǒu” kimlik avı kitini ortaya çıkardı. Kamu, posta ve bankacılık sektörlerinde aktif olan kit, veri toplamak için yasal hizmetleri taklit ediyor.

Netcraft’taki siber güvenlik araştırmacıları, Eylül 2024’ten bu yana Birleşik Krallık, ABD, İspanya, Avustralya ve Japonya’daki şüphelenmeyen kullanıcıları aktif olarak hedef alan “Xiū gǒu” adlı yeni bir kimlik avı kitini çalışır durumda keşfetti.

Benzersiz markalama ve etkileşimli özellikleriyle dikkat çeken bu kit, 2.000’den fazla kimlik avı web sitesinde tespit edildi ve farklı sektörlerdeki hem bireyleri hem de kuruluşları ele geçirilme riskine maruz bıraktı.

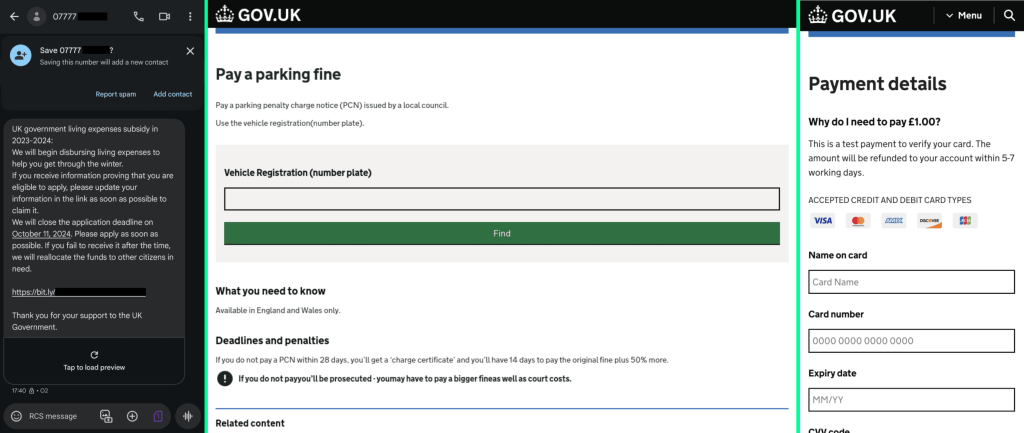

Mandarin Çincesi internet argosu olan ve “doggo” anlamına gelen “xiū gǒu”dan sonra “Xiū gǒu” (修狗) olarak adlandırılan kimlik avı kiti, şu anda sürücüler, devlet ödemeleri ve posta hizmetleriyle ilgili dolandırıcılıklara odaklanıyor. Yönetici paneli ve ilgili Telegram hesabı, soda şişesi tutan bir karikatür köpek maskotuna sahip ve bu da kötü niyetli araca bir eğlence unsuru ekliyor.

Perşembe günü yayınlanmadan önce Hackread.com ile paylaşılan teknik blog gönderisine göre Xiū gǒu’nun ön ucu, hem kimlik avı sayfaları hem de yönetici paneli için Vue.js’yi kullanırken, arka uç, SynPhishServer yürütülebilir dosyası aracılığıyla Golang tarafından destekleniyor. Bu kombinasyon, daha aktif ve tespit edilmesi daha zor bir kimlik avı altyapısı sağlar.

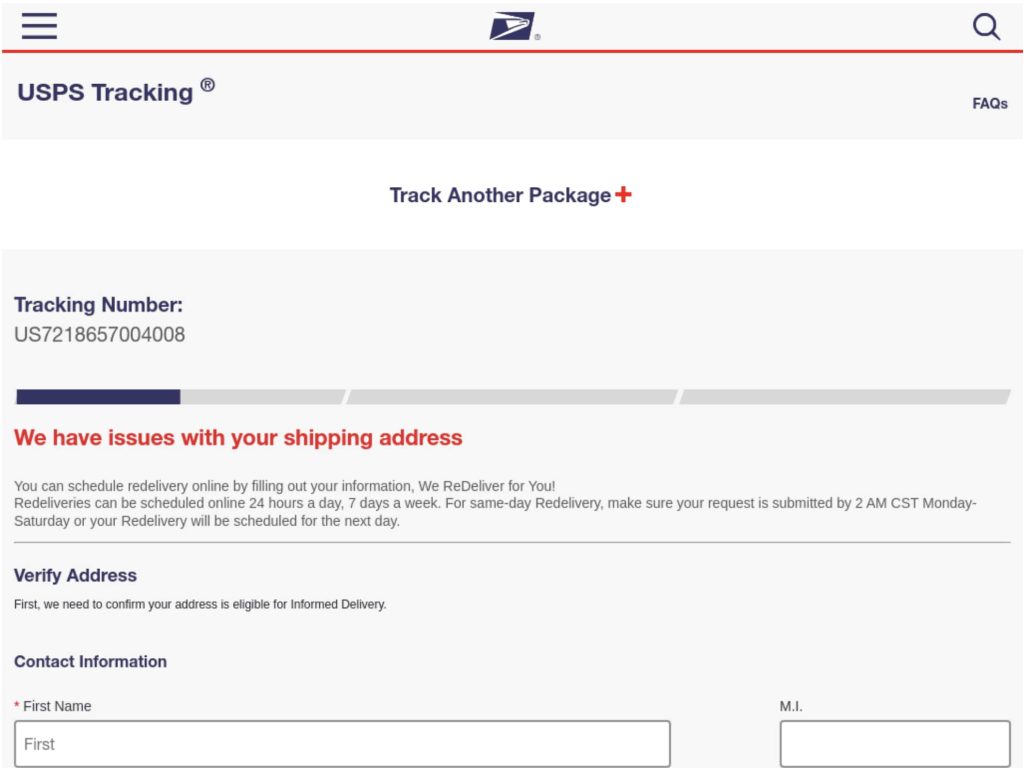

Kit, 1.500’den fazla IP adresi ve kimlik avı etki alanına dağıtılarak sürücüler, devlet ödemeleri ve posta hizmetleriyle ilgili dolandırıcılıklarla kurbanları hedef alıyor. Kamu sektörü, posta, dijital hizmetler ve bankacılık sektörlerindeki kuruluşlar özellikle savunmasız durumda. Dikkate değer kimliğe bürünmelerden bazıları şunlardır:

- Euro

- Bağlantılar

- USPS

- Lloyd’lar

- Hizmetler Avustralya

- Yeni Zelanda Postası

- Birleşik Krallık Hükümeti (gov.uk ve DVSA)

Xiū gǒu kullanan tehdit aktörleri, tespit edilmekten kaçınmak için Cloudflare’in anti-bot ve barındırma gizleme özelliklerinden yararlanır. Genellikle alan adlarını “.top” üst düzey alan adı (TLD) ile kaydederler, ‘park etme’ veya ‘yaşama’ gibi dolandırıcılıklarıyla ilgili adlar seçerler veya hedef markanın adının bazı kısımlarını birleştirirler.

Saldırı akışı genellikle kurbanları gov.uk gibi yasal siteleri taklit etmek üzere tasarlanmış bir kimlik avı web sitesine yönlendiren kısaltılmış bir bağlantı içeren Zengin İletişim Hizmetleri (RCS) mesajıyla başlar. Botlar, etkinliği daha da karmaşık hale getirmek için kötü amaçlı olmayan sitelere yönlendirilir. Kurbanlar kişisel bilgilerini ve ödeme bilgilerini girdikten sonra bilgiler, dolandırıcı tarafından kurulan bir bot aracılığıyla Telegram’a sızdırılıyor.

Netcraft’ın araştırması, kit yazarlarının zihinlerine bir pencere açıyor: “Araştırmamız, kitlerin arkasındaki yazarların zihinlerine ve yöntemlerine ilginç bir bakış açısı sağlıyor ve xiū gǒu’nun belirli kodlama dillerini kullanmasının yanı sıra, kitlerin dahil edilmesini de görebiliyoruz. kullanıcı eğitimleri.“

“Yazar ayrıca, büyük olasılıkla zaman içinde rekabet güçlerini optimize edip geliştirebilmeleri için kitlerinin kullanımını ölçmeyi ve analiz etmeyi seçmiştir. Ayrıca yazarların (doggo maskotunda olduğu gibi) kitlerine nasıl kişilik ve mizah kattıklarını ve kendi ayırt edici izlerini nasıl bıraktıklarını da anlıyoruz..”

Xiū gǒu kimlik avı kiti hâlâ aktif durumda ve hem işletmeleri hem de bireyleri hedef alan devam eden küresel kampanyanın bir parçası. Kendinizi korumak için, istenmeyen iletilere karşı dikkatli olun ve bir sonraki kurban olmaktan kaçınmak için şu adımları izleyin:

- Tıklamadan Önce Bağlantıları Doğrulayın: Gerçek URL’yi kontrol etmek için her zaman e-posta veya metinlerdeki bağlantıların üzerine gelin ve doğrulanmadıkça kısaltılmış bağlantılara tıklamaktan kaçının. Kimlik avı kitleri genellikle kullanıcıları kandırmak için yanıltıcı URL’ler kullanır.

- Kişisel Bilgilere Dikkat Edin: İstenmeyen mesajlarla ulaşılan web sitelerine, özellikle de sitenin kişisel bilgileri veya ödeme bilgilerini talep etmesi durumunda, hassas bilgiler girmekten kaçının.

- Çok Faktörlü Kimlik Doğrulamayı (MFA) Etkinleştir: MFA ekstra bir koruma katmanı ekler. Kimlik avı kiti kimlik bilgilerinizi toplasa bile MFA, hesaplarınıza yetkisiz erişimin engellenmesine yardımcı olabilir.

- Kimlik Avı Koruması Yazılımı Kullanın: Kimlik avı önleme araçlarının çoğu, şüpheli siteleri tespit edebilir ve yanlışlıkla bir kimlik avı bağlantısına tıklasanız bile bu sitelere erişmenizi engelleyebilir.

- Kimlik Avı Taktikleri Konusunda Kendinizi Eğitin: Alışılmadık dil veya şüpheli alan adları gibi yaygın kimlik avı stratejileri ve göstergeleri hakkında bilgi sahibi olun; bunlar, tehditleri sorun haline gelmeden önce tanımlamanıza yardımcı olabilir.

İLGİLİ KONULAR

- EvilProxy Kimlik Avı Kiti, MFA’yı Atlayarak 100’den Fazla Firmayı Ele Geçiriyor

- Çinli ‘Smishing Triad’ Grubu SMS Kimlik Avı ile Pakistan’ı Vurdu

- V3B Kimlik Avı Kiti AB Bankacılık Kullanıcılarının Giriş Bilgilerini ve OTP’lerini Çaldı

- FishXProxy Kimlik Avı Kiti, Senaryo Çocukları için Kimlik Avını Hazır Hale Getiriyor

- EvilProxy Kimlik Avı Kiti Indeed.com Kusuruyla Microsoft Kullanıcılarını Hedefliyor

- Rus Bilgisayar Korsanları Geniş Kimlik Avı Saldırılarında Telekopye Araç Kitini Kullanıyor