‘Xamalicious’ adlı daha önce bilinmeyen bir Android arka kapısı, Android’in resmi uygulama mağazası Google Play’deki kötü amaçlı uygulamalar aracılığıyla yaklaşık 338.300 cihaza bulaştı.

App Defense Alliance’ın bir üyesi olan McAfee, Google Play’de üçünün her birinin 100.000 kez yüklendiği 14 virüslü uygulama keşfetti.

Uygulamalar daha sonra Google Play’den kaldırılmış olsa da, 2020’nin ortasından bu yana bunları yükleyen kullanıcılar telefonlarında hâlâ aktif Xamalicious enfeksiyonları taşıyabilir ve bu durum manuel tarama ve temizleme gerektirebilir.

Xamalicious uygulamalarının en popülerleri şunlardır:

- Android için Temel Burçlar – 100.000 kurulum

- PE Minecraft için 3D Dış Görünüm Düzenleyici – 100.000 kurulum

- Logo Oluşturucu Pro – 100.000 kurulum

- Otomatik Tıklama Tekrarlayıcı – 10.000 kurulum

- Kolay Kalori Hesaplayıcıyı Say – 10.000 kurulum

- Noktalar: Tek Hat Konektörü – 10.000 kurulum

- Ses Seviyesi Genişletici – 5.000 kurulum

Ayrıca Xamalicious tehdidini taşıyan ve indirme istatistiklerinin mevcut olmadığı 12 kötü amaçlı uygulamadan oluşan ayrı bir grup, resmi olmayan üçüncü taraf uygulama mağazalarında dağıtılıyor ve indirilebilir APK (Android paketi) dosyaları aracılığıyla kullanıcılara bulaşıyor.

Kaynak: McAfee

McAfee’nin telemetri verilerine göre enfeksiyonların çoğu ABD, Almanya, İspanya, İngiltere, Avustralya, Brezilya, Meksika ve Arjantin’deki cihazlara yüklendi.

Xamalicious Android arka kapısı

Xamalicious, açık kaynak Xamarin çerçevesi kullanılarak geliştirilen uygulamaların içine yerleştirilmiş (‘Core.dll’ ve ‘GoogleService.dll’ biçiminde) .NET tabanlı bir Android arka kapısıdır ve kodunun analizini daha zorlu hale getirir.

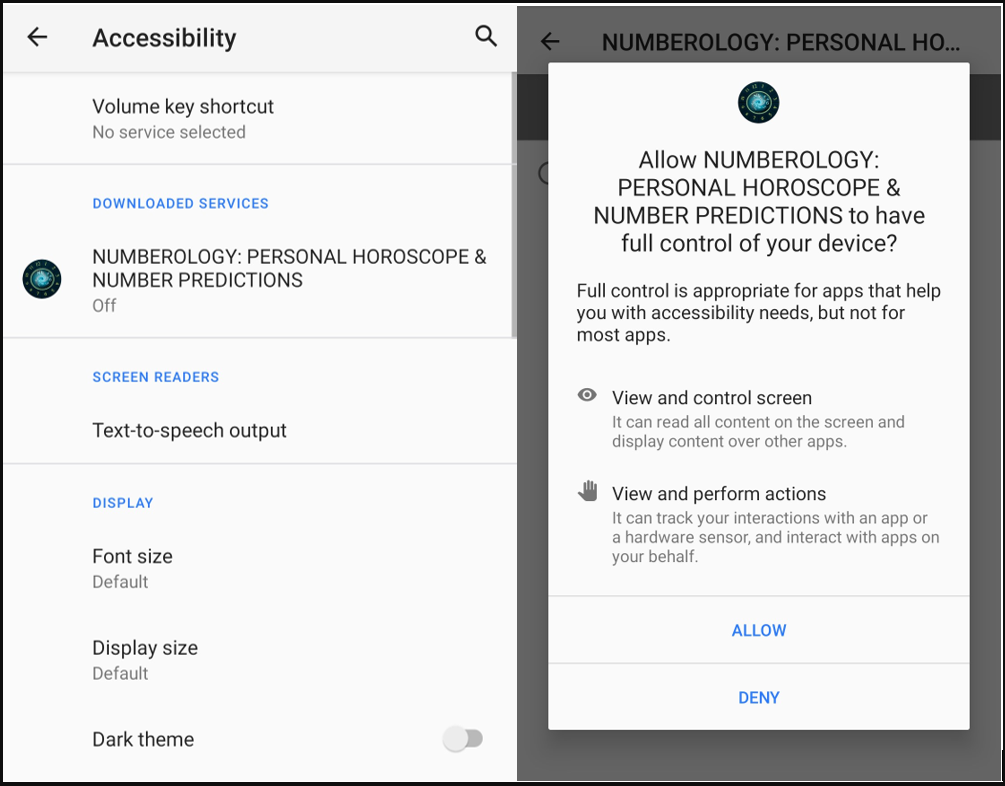

Kurulumun ardından Erişilebilirlik Hizmetine erişim talep ederek gezinme hareketleri gibi ayrıcalıklı eylemleri gerçekleştirmesine, ekrandaki öğeleri gizlemesine ve kendisine ek izinler vermesine olanak tanır.

Kaynak: McAfee

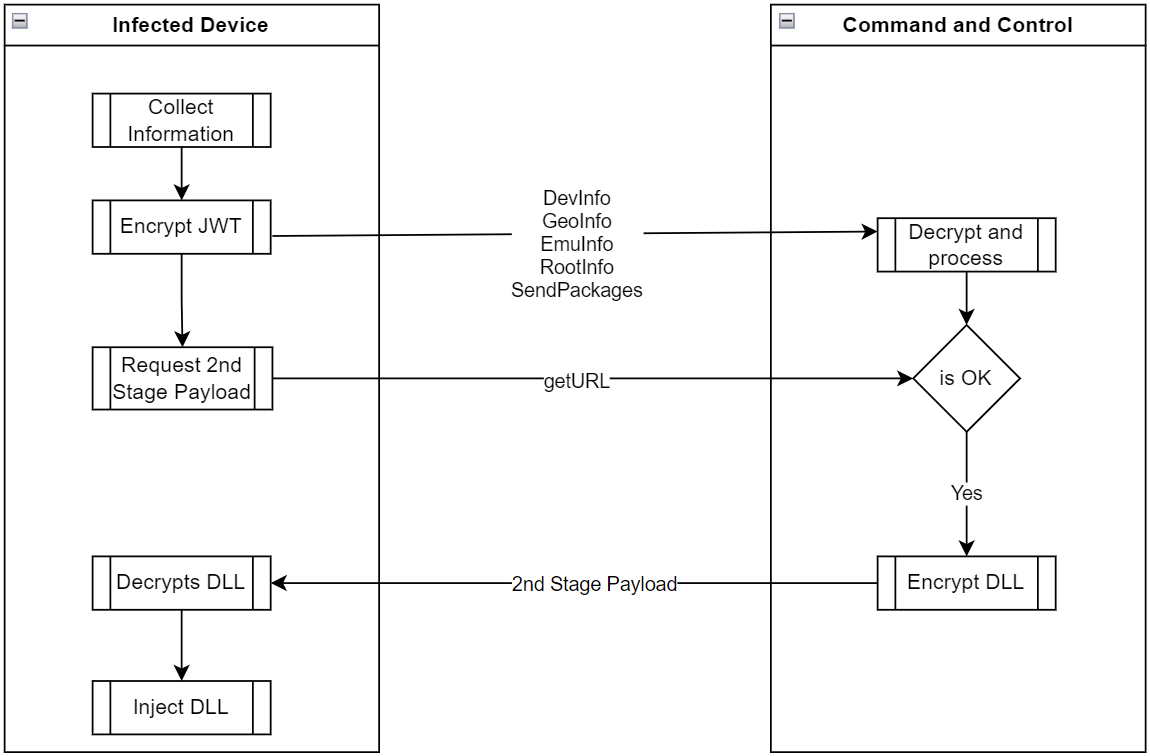

Kurulumdan sonra, belirli coğrafi, ağ, cihaz yapılandırması ve kök durumu önkoşullarının karşılanması durumunda ikinci aşama DLL yükünü (‘cache.bin’) getirmek için C2 (komut ve kontrol) sunucusuyla iletişim kurar.

Kaynak: McAfee

Kötü amaçlı yazılım aşağıdaki komutları yürütebilir:

- GeliştiriciBilgisi: Android kimliği, marka, CPU, model, işletim sistemi sürümü, dil, geliştirici seçenekleri durumu, SIM ayrıntıları ve donanım yazılımı dahil olmak üzere cihaz ve donanım bilgilerini toplar.

- Coğrafi Bilgi: Orijinal olmayan kullanıcıları tespit etmek için IP adresini kullanarak, ISP adını, organizasyonunu, hizmetlerini ve sahtekarlık puanını toplayarak cihazın coğrafi konumunu belirler.

- EmuInfo: İstemcinin gerçek bir cihaz mı yoksa bir öykünücü mü olduğunu belirlemek için adbProperties’i listeler; CPU, bellek, sensörler, USB yapılandırması ve ADB durumunu kontrol eder.

- Kök Bilgisi: Cihazın çeşitli yöntemler kullanılarak rootlanıp rootlanmadığını tanımlar ve rootlama durumunu sağlar.

- Paketler: Sistem komutlarını kullanarak cihaza yüklenen tüm sistem ve üçüncü taraf uygulamaları listeler.

- Ulaşılabilirlik: Erişilebilirlik hizmetleri izinlerinin durumunu raporlar.

- URL’yi al: Android kimliğini sağlayarak C2 sunucusundan ikinci aşama yükünü ister ve durumu ve potansiyel olarak şifrelenmiş bir derleme DLL’sini alır.

McAfee ayrıca, Xamalicious ile operatörleri için gelir elde etmek amacıyla reklamları otomatik olarak tıklayan ve kurbanın cihazına reklam yazılımı yükleyen ‘Cash Magnet’ adlı bir reklam sahtekarlığı uygulaması arasında bağlantılar da buldu.

Bu nedenle, Xamalicious’un virüslü cihazlarda reklam sahtekarlığı yaparak işlemci performansını ve ağ bant genişliğini azaltması da mümkündür.

Her ne kadar Google Play kötü amaçlı yazılım yüklemelerine karşı bağışık olmasa da, App Defense Alliance gibi girişimler uygulama mağazasında görünen yeni tehditleri tespit edip kaldırmayı amaçlıyor; resmi olmayan ve kötü denetlenen platformlarda durum böyle değil.

Android kullanıcıları, mobil cihazlarına kötü amaçlı yazılım bulaşmasını sınırlamak için üçüncü taraf kaynaklardan uygulama indirmekten kaçınmalı, kendilerini temel uygulamalarla sınırlamalı, kurulumdan önce kullanıcı yorumlarını iyice okumalı ve uygulamanın geliştiricisi/yayıncısı hakkında kapsamlı bir arka plan kontrolü yapmalıdır.