‘Wpeeper’ adlı yeni bir Android arka kapı kötü amaçlı yazılımı, en az iki resmi olmayan uygulama mağazasında, 220 milyonun üzerinde indirme sayısına sahip, Android cihazlar için popüler bir üçüncü taraf uygulama mağazası olan Uptodown App Store’u taklit eden tespit edildi.

Wpeeper, ele geçirilen WordPress sitelerini, gerçek komuta ve kontrol (C2) sunucuları için aktarma görevi görecek ve bir kaçınma mekanizması görevi görecek şekilde yeni kullanımıyla öne çıkıyor.

Android kötü amaçlı yazılımı, 18 Nisan 2024’te QAX’in XLab ekibi tarafından, Virüs Toplamında sıfır algılamaya sahip olan APK’lara (Android paket dosyaları) gömülü, önceden bilinmeyen bir ELF dosyasını incelerken keşfedildi.

Analistler, faaliyetin muhtemelen dikkat çekmeme ve güvenlik uzmanları ve otomatik sistemler tarafından tespit edilmekten kaçınmaya yönelik stratejik bir kararın parçası olarak 22 Nisan’da aniden durdurulduğunu bildirdi.

Google ve Pasif DNS verilerine dayanarak XLab, Wpeeper’ın keşfedildiği sırada zaten binlerce cihaza virüs bulaştırdığı sonucuna vardı, ancak operasyonların gerçek ölçeği hala bilinmiyor.

Kaynak: XLab

WordPress’i C2 olarak kötüye kullanmak

Wpeeper’ın yeni C2 iletişim sistemi, ele geçirilen WordPress sitelerinden ve ara geçiş noktalarından yararlanacak ve gerçek C2 sunucularının konumunu ve kimliğini gizleyecek şekilde yapılandırılmıştır.

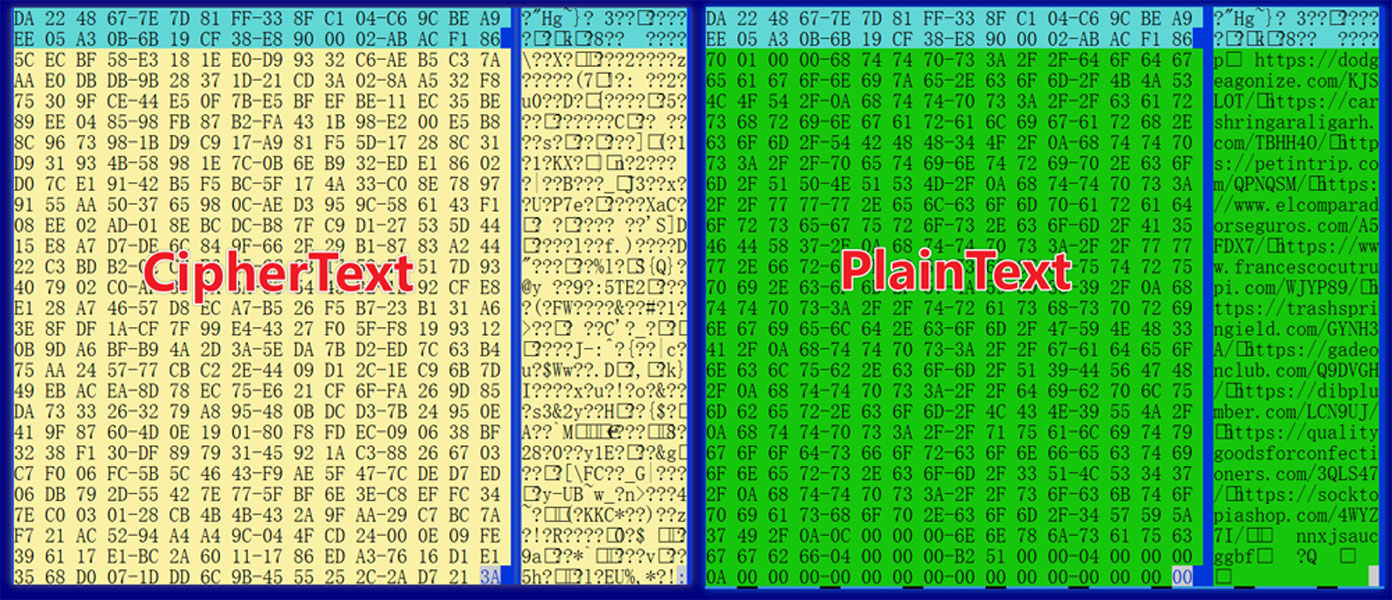

C2’den botlara gönderilen tüm komutlar bu siteler aracılığıyla iletilir ve bunlar ayrıca yetkisiz üçüncü şahısların eline geçmesini önlemek için AES ile şifrelenir ve eliptik eğri imzasıyla imzalanır.

Kaynak: XLab

Wpeeper, ilgili komutun alınması yoluyla C2 sunucularını dinamik olarak güncelleyebilir, böylece bir WordPress sitesi temizlenirse, farklı sitelerdeki yeni geçiş noktaları botnet’e gönderilebilir.

Farklı ana bilgisayarlar ve konumlar genelinde güvenliği ihlal edilmiş birden fazla sitenin kullanılması, C2 mekanizmasına esneklik kazandırarak işlemin durdurulmasını ve hatta virüs bulaşmış tek bir Android cihazdaki veri alışverişinin kesintiye uğramasını zorlaştırır.

Kötü amaçlı yazılım yetenekleri

Wpeeper’ın birincil işlevi, 13 farklı işlev içeren kapsamlı komut seti ile kolaylaştırılan veri çalma etrafında döner.

Arka kapı kötü amaçlı yazılımında desteklenen komutlar şunlardır:

- Etkilenen cihaz hakkında donanım özellikleri ve işletim sistemi ayrıntıları gibi ayrıntılı bilgileri alın

- Cihazda yüklü tüm uygulamaların bir listesini toplayın

- Botun komut kaynakları listesini güncellemek için yeni C2 sunucu adresleri alın

- C2 sunucusuyla iletişim sıklığını ayarlayın

- Komut imzalarını doğrulamak için yeni bir ortak anahtar alın

- C2 sunucusundan isteğe bağlı dosyaları indirin

- Cihazda depolanan belirli dosyalar hakkında bilgi alın

- Cihazdaki belirli dizinler hakkında bilgi toplayın

- Komutları cihazın kabuğunda çalıştırın

- Bir dosyayı indirin ve çalıştırın

- Kötü amaçlı yazılımı güncelleyin ve bir dosyayı yürütün

- Kötü amaçlı yazılımı cihazdan silin

- Belirtilen URL’den bir dosya indirin ve çalıştırın

Wpeeper operatörleri ve kampanyanın amaçları bilinmediğinden çalınan verilerin nasıl kullanıldığı açık değil ancak potansiyel riskler arasında hesap ele geçirme, ağa sızma, istihbarat toplama, kimlik hırsızlığı ve mali dolandırıcılık yer alıyor.

Wpeeper gibi risklerden kaçınmak için, yalnızca Android’in resmi uygulama mağazası Google Play’den uygulama yüklemeniz ve işletim sisteminin yerleşik kötü amaçlı yazılımdan koruma aracı Play Korumanın cihazınızda etkin olduğundan emin olmanız önerilir.