Bilinmeyen bir tehdit aktörünün, en az Mayıs 2020’den bu yana, muhtemelen Orta Doğu’yu hedef alan saldırılarda kötü amaçlı bir Windows çekirdeği sürücüsünden yararlandığı gözlemlendi.

Yapıya isim veren Fortinet Fortiguard Labs WINTAPIX (WinTapix.sys), kötü amaçlı yazılımı düşük bir güvenle İranlı bir tehdit aktörüne bağladı.

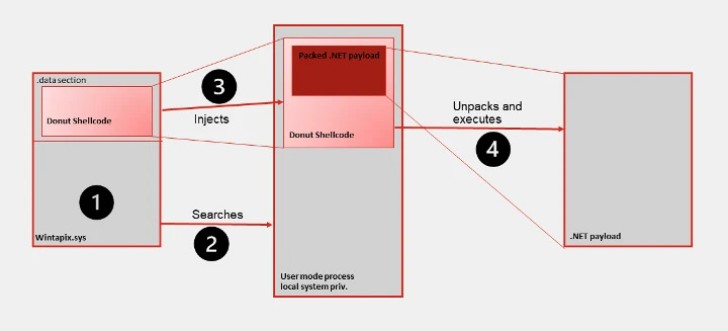

Pazartesi günü yayınlanan bir raporda güvenlik araştırmacıları Geri Revey ve Hossein Jazi, “WinTapix.sys aslında bir yükleyici” dedi. “Dolayısıyla birincil amacı, saldırının bir sonraki aşamasını üretmek ve yürütmektir. Bu, bir kabuk kodu kullanılarak yapılır.”

Fortinet tarafından analiz edilen örnekler ve telemetri verileri, kampanyanın birincil odak noktasının Suudi Arabistan, Ürdün, Katar ve Birleşik Arap Emirlikleri olduğunu gösteriyor. Faaliyet, bilinen bir tehdit aktörü veya grubuyla ilişkilendirilmemiştir.

Kötü amaçlı bir çekirdek modu sürücüsü kullanarak, güvenlik mekanizmalarını bozmak veya devre dışı bırakmak ve hedeflenen ana bilgisayara yerleşik erişim elde etmek amaçlanır.

Bu tür sürücüler, çekirdek belleği içinde çalışır ve bu nedenle, kritik güvenlik mekanizmalarını değiştirmek ve en yüksek ayrıcalıklarla rasgele kod çalıştırmak dahil olmak üzere herhangi bir işlemi gerçekleştirebilir.

Başka bir deyişle, tehdit aktörünün çok aşamalı saldırısının bir parçası olarak hedeflenen sistemin derinliklerine sızmak, kalıcılığı sürdürmek ve ek yükleri veya komutları yürütmek için gizli bir yol sunar.

.jpg)

Kötü amaçlı sürücülere karşı önlem almak için önemli bir güvenlik önlemi, yalnızca Microsoft tarafından imzalanan sürücülerin sisteme yüklenebilmesini sağlayan Sürücü İmzası Uygulamasıdır. Teknoloji devi, bilinen savunmasız sürücülere karşı koruma sağlamak için sürücü engelleme kurallarını da sürdürüyor.

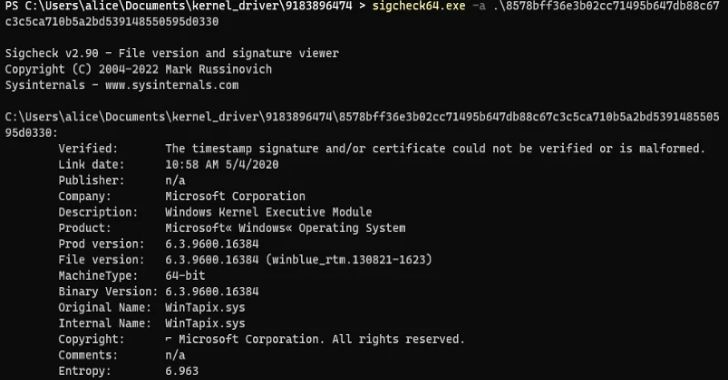

Öte yandan WinTapix.sys, tehdit aktörünün WINTAPIX’i başlatmak için önce yasal ancak güvenlik açığı bulunan bir sürücü yüklemesi gerekeceğini belirten geçersiz bir imzayla gelir.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Koltuğumu Kurtar!

Ancak çekirdeğe yüklendikten sonra WinTapix.sys, şifrelenmiş bir .NET yükünü yürüten uygun bir kullanıcı modu işlemine katıştırılmış bir kabuk kodu enjekte edecek şekilde yapılandırılır.

WINTAPIX, açık kaynak Donut projesi kullanılarak oluşturulan kabuk kodunu gömmenin yanı sıra, makine Güvenli Mod’da başlatıldığında bile yüklenmesine izin veren Windows Kayıt Defteri değişiklikleri aracılığıyla kalıcılık sağlar.

.NET kötü amaçlı yazılımı, komutları yürütmek, dosya indirme ve yüklemek için arka kapı ve proxy özellikleri ile donatılmıştır ve iki iletişim uç noktası arasında veri iletmek için bir proxy işlevi görür.

Araştırmacılar, “İranlı tehdit aktörlerinin ek kötü amaçlı yazılım dağıtmak için Exchange sunucularını kullandığı bilindiğinden, bu sürücünün Exchange saldırılarıyla birlikte kullanılmış olması da mümkündür” dedi.

“Bu noktaya kadar, sürücülerin derleme süresi, İranlı tehdit aktörlerinin Exchange sunucusu güvenlik açıklarından yararlandığı zamanlarla da uyumlu.”

Gelişme, ALPHV (aka BlackCat veya Noberus) fidye yazılımı grubunun güvenlik savunmalarını bozmak ve uzun süre tespitten kaçmak için kötü amaçlı imzalanmış bir sürücüden yararlandığı gözlemlendiğinde ortaya çıktı.

Siber güvenlik firması Trend Micro bir raporda, söz konusu sürücünün, ktgn.sys’nin, POORTRY’nin çalıntı veya sızdırılmış bir çapraz imza sertifikası kullanılarak imzalanmış güncellenmiş bir sürümü olduğunu söyledi.

POORTRY, güvenlik yazılımını sonlandırmak için yeteneklerle birlikte gelen bir Windows çekirdek sürücüsüne atanan addır. Geçen yılın sonlarında, fidye yazılımı çeteleri ve UNC3944 (aka Roasted 0ktapus ve Scattered Spider) olarak bilinen bir tehdit aktörü tarafından kullanıldığı ifşa edildi.

Trend Micro, “Windows işletim sistemine aktif olarak yüksek ayrıcalıklı erişim arayan kötü niyetli aktörler, uç nokta koruma platformu (EPP) ve uç nokta algılama ve yanıt (EDR) teknolojileri aracılığıyla kullanıcılar ve işlemler üzerindeki artan korumayla mücadele etmeye çalışan teknikler kullanıyor” dedi. .

“Bu kötü niyetli aktörler ayrıca, ya yeraltı kaynaklarından rootkit satın almak ya da bir rootkit oluşturmak için kod imzalama sertifikaları satın almak için yeterli mali kaynağa sahip olma eğilimindedir.”