Kavram kanıtı yararlanma kodu, Microsoft’un Uzak Kayıt Defteri istemcisindeki, kimlik doğrulama işleminin güvenliğini düşürerek bir Windows etki alanının kontrolünü ele geçirmek için kullanılabilecek bir güvenlik açığı için artık herkese açık.

Güvenlik açığı CVE-2024-43532 olarak izleniyor ve Windows Kayıt Defteri (WinReg) istemci uygulamasında, SMB aktarımının mevcut olmaması durumunda eski aktarım protokollerine dayanan bir geri dönüş mekanizmasından yararlanıyor.

Güvenlik sorununu kullanan bir saldırgan, daha fazla etki alanı kimlik doğrulaması için bir kullanıcı sertifikası almak üzere NTLM kimlik doğrulamasını Active Directory Sertifika Hizmetleri’ne (ADCS) aktarabilir.

Kusur, 2008’den 2022’ye kadar tüm Windows sunucu sürümlerinin yanı sıra Windows 10 ve Windows 11’i de etkiliyor.

Güvenlik açığı ve yararlanma ayrıntıları

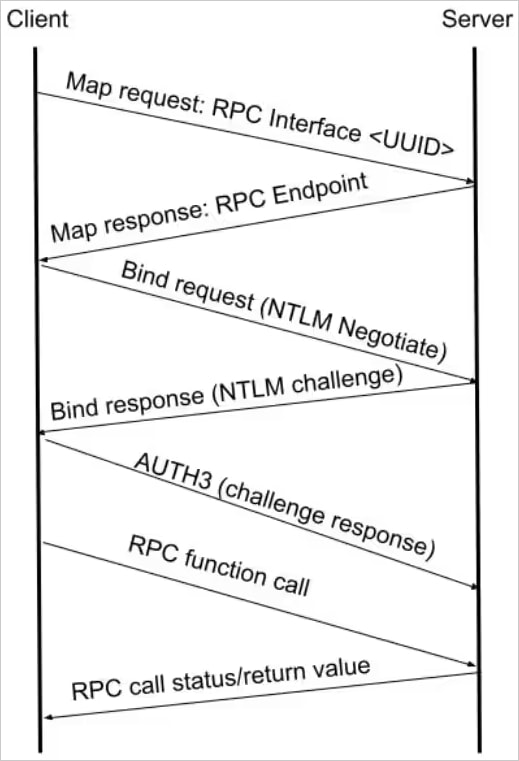

CVE-2024-43532, Microsoft’un Uzak Kayıt Defteri istemcisinin, SMB aktarımının kullanılamadığı belirli geri dönüş senaryoları sırasında RPC (Uzaktan Yordam Çağrısı) kimlik doğrulamasını nasıl yönettiğinden kaynaklanmaktadır.

Bu gerçekleştiğinde, istemci TCP/IP gibi daha eski protokollere geçer ve bağlantının orijinalliğini veya bütünlüğünü doğrulamayan zayıf bir kimlik doğrulama düzeyi (RPC_C_AUTHN_LEVEL_CONNECT) kullanır.

Saldırgan, istemciden gelen NTLM kimlik doğrulama anlaşmasını yakalayıp bunu (ADCS) gibi başka bir hizmete ileterek sunucuda kimlik doğrulaması yapabilir ve yeni etki alanı yönetici hesapları oluşturabilir.

Kaynak: Akamai

CVE-2024-43532’nin başarıyla kullanılması, NTLM geçiş saldırısı gerçekleştirmenin yeni bir yolunu ortaya çıkarıyor; bu yöntem, alan adının ele geçirilmesine yol açabilecek kimlik doğrulama ayrıntılarını iletmek için WinReg bileşeninden yararlanıyor.

Bazı tehdit aktörleri geçmişte Windows etki alanlarının kontrolünü ele geçirmek için NTLM geçiş saldırısı yöntemlerini kullanmıştı. Bunun bir örneği, keşfedildikten kısa bir süre sonra PetitPotam’ı kullanarak ABD ve Asya’daki çeşitli kuruluşları hedef alan LockFile fidye yazılımı çetesidir.

Güvenlik açığı, 1 Şubat’ta bunu Microsoft’a açıklayan Akamai araştırmacısı Stiv Kupchik tarafından keşfedildi. Ancak Microsoft, 25 Nisan’da raporu “belge sorunu” olarak reddetti.

Haziran ortasında Kupchik, raporu daha iyi bir kavram kanıtı (PoC) ve açıklamayla yeniden sundu; bu da Microsoft’un 8 Temmuz’da güvenlik açığını doğrulamasına yol açtı. Üç ay sonra Microsoft bir düzeltme yayınladı.

Araştırmacı şimdi CVE-2024-43532 için çalışan bir PoC yayınladı ve Bergamo, İtalya’daki No Hat güvenlik konferansı sırasında bir geçiş sunucusu oluşturmaktan hedeften kullanıcı sertifikası almaya kadar yararlanma sürecini açıkladı.

Akamai’nin raporu aynı zamanda bir makinede Uzaktan Kayıt Defteri hizmetinin etkin olup olmadığını belirlemeye yönelik bir yöntemin yanı sıra, güvenlik açığı bulunan bir WinAPI kullanan istemcileri tespit etmek için bir YARA kuralı da sağlıyor.

Araştırmacılar ayrıca WinReg RPC arayüzüyle ilgili olanlar da dahil olmak üzere belirli RPC çağrılarını izlemek için Windows için Olay İzleme’nin (ETW) kullanılmasını öneriyor.