Yeni tanıtılan, şu anda karanlık web forumlarında ve Telegram’da dolaşan ExelaStealer bilgi hırsızı kötü amaçlı yazılımına karşı dikkatli olun. Birincil amacı Windows tabanlı cihazları hedeflemektir.

ÖNEMLİ BULGULAR

FortiGuard Labs, siber suç ortamında ExelaStealer adında çoğunlukla Windows cihazlarını hedef alan yeni bir bilgi hırsızı keşfettiS.

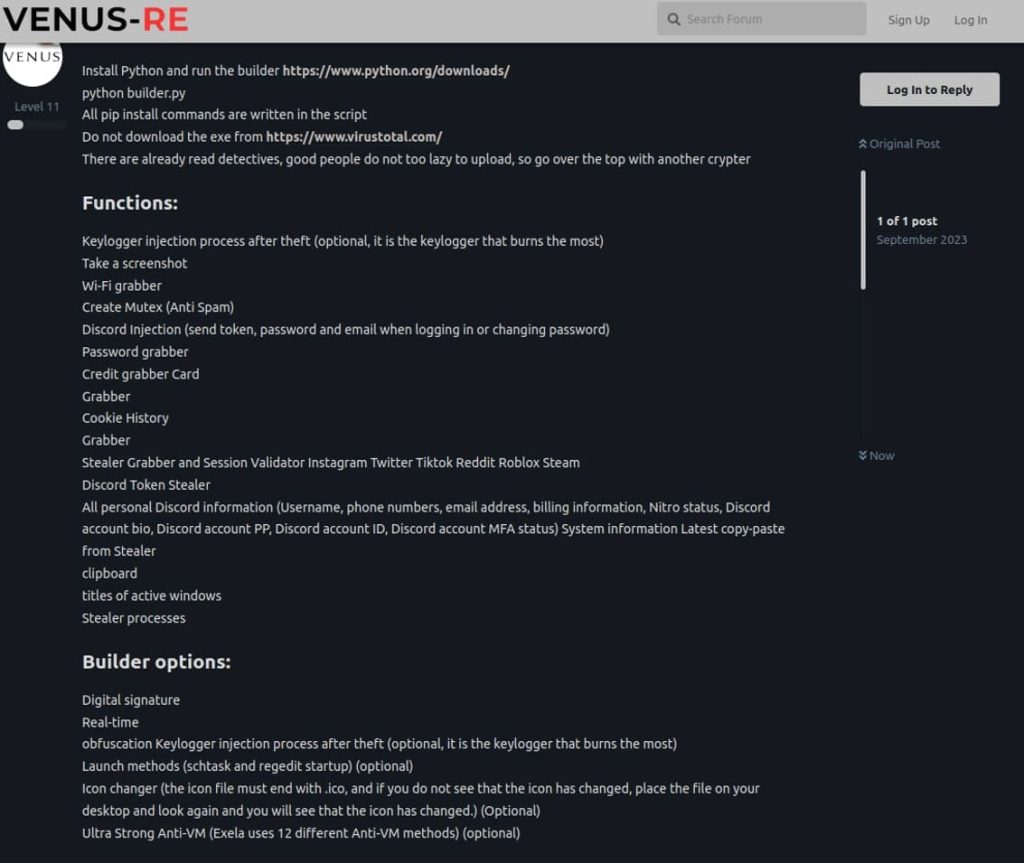

Bilgi hırsızı Python’da yazılmıştır ancak gerektiğinde birçok farklı dildeki kaynakları kullanır.

Kötü amaçlı yazılım dağıtımı, sahte bir PDF dosyası ve gizlenmiş Python kodunun yürütülmesini gerektirir.

Oturum verileri ve çerezler, kredi kartı bilgileri, şifreler ve tuş vuruşları dahil olmak üzere hassas kullanıcı verilerini çalabilir.

WLAN profilleri ve güvenlik duvarı durumu dahil olmak üzere kapsamlı sistem verilerini toplayabilir.

ExelaStealer, Dark web’de açık kaynaklı ve ücretli sürümlerde mevcuttur. Ücretli sürüm ek özelleştirme özellikleriyle birlikte gelir.

ExelaStealer analizi ve tersine mühendislik çabalarını engellemek için kod gizleme tekniklerini kullanır.

Raccoon, RedLine, Vidar ve nispeten yeni giren ThirdEye dahil olmak üzere siber uzayda ortaya çıkan birçok bilgi hırsızlığı yapan kötü amaçlı yazılım gördük. Ancak siber güvenlik dünyasında henüz bilinmeyen ExelaStealer’ın bunlardan çok daha tehlikeli olduğu yönünde söylentiler var.

FortiGuard Labs’taki siber güvenlik araştırmacıları, ExelaStealer’ı Ağustos 2023’te keşfetti ve yeni blog gönderisinde ExelaStealer’ın çalışmalarına ilişkin ayrıntılı bir açıklama sundu. Araştırmaya göre bilgi hırsızı, dark web’de açık kaynaklı ve ücretli sürümler olarak sunuluyor; ücretli olan ise genişletilmiş yeteneklere sahip.

Kötü amaçlı yazılım Python’da yazılmıştır ancak genellikle JavaScript gibi diğer dil kaynaklarını kullanır. Windows tabanlı sistemler ana hedefleridir; kötü amaçlı yazılım ise şifreler, oturum verileri, çerezler, tuş vuruşları ve kredi kartı bilgileri gibi hassas verileri arar.

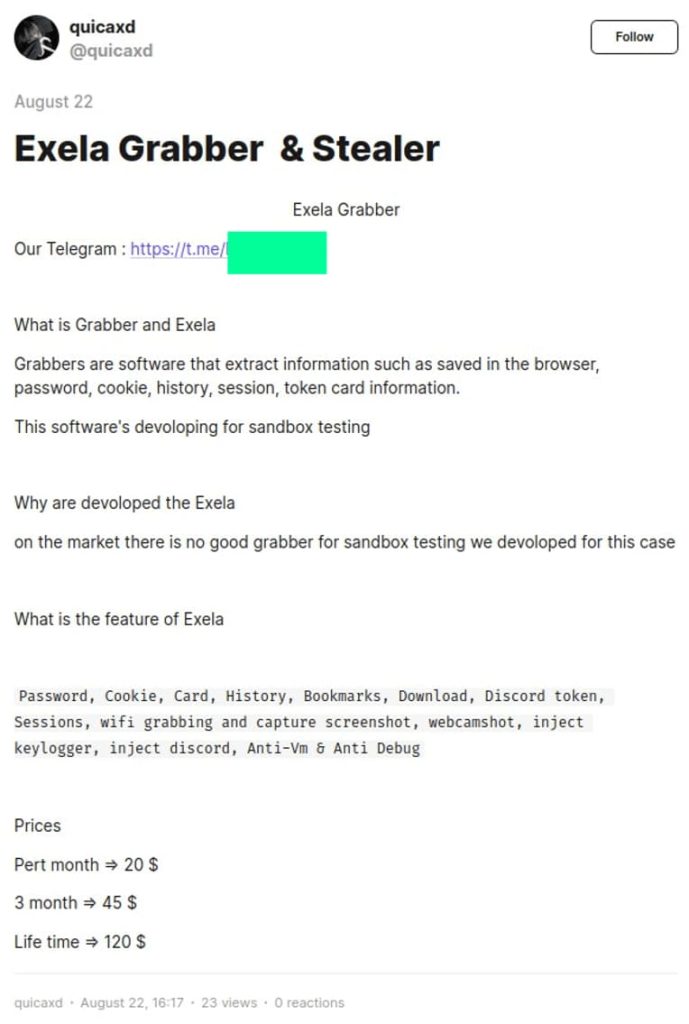

ExelaStealer’ın her iki sürümü de Dark Web forumlarında, tüm reklamların “quicaxd” tanıtıcısı kullanılarak tek bir kişi tarafından yayınlandığı şekilde tanıtılmaktadır. Ücretli sürüm için fiyatlandırma yapısı farklılık gösterir. Aylık abonelik 20 ABD doları, üç aylık abonelik 45 ABD doları ve ömür boyu abonelik 120 ABD dolarıdır.

Satın alma işlemlerini kolaylaştırmak ve açık kaynaklı sürüm için GitHub deposuna erişim sağlamak için aktif bir Telegram kanalının kullanıldığını belirtmekte fayda var.

Bilgi hırsızının açık kaynak özelliği göz önüne alındığında, temel programlama becerisine sahip herkesin kaynak kodunu kullanarak kendi ikili dosyalarını oluşturması mümkün. Şu anda ExelaStealer’ın paketlemesi ve yapılandırması yalnızca Windows sistemlerini etkileyebilecek şekildedir.

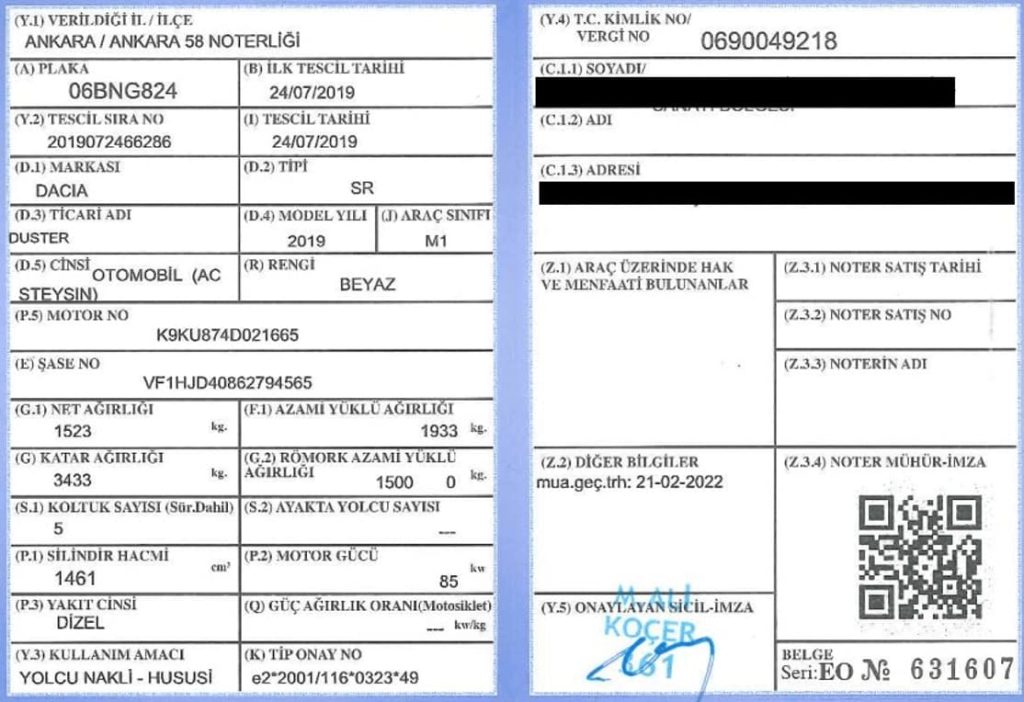

Fortiguard Labs’a göre analiz ettikleri ikili dosyalar belirli bir kampanyanın parçası olarak yayınlandı ve sahte bir belgenin de dahil olması bu varsayımı daha da destekliyor.

Araştırmacılar ilk saldırı vektörünü belirleyemediler ancak bunun kötü amaçlı yazılım dağıtımı, sulama delikleri veya kimlik avı saldırıları yoluyla gerçekleştirilebileceğinden şüpheleniyorlar. İkili dosya, saldırının ilk aşamasıdır; yürütülebilir bir dosya (sirket-ruhsat-pdf.exe) oluşturur ve kullanıcıya ‘BNG 824 lisans.pdf’ başlıklı sahte bir belge görüntülemek için bir PDF görüntüleyici başlatır. Sirket-ruhsat-pdf.exe ve BNG 824 ruhsat.pdf, C: sürücüsünün kök dizinine ekilir; burada birincisi PyInstaller tarafından oluşturulan bir dosya, ikincisi ise bir tuzak dosyasıdır.

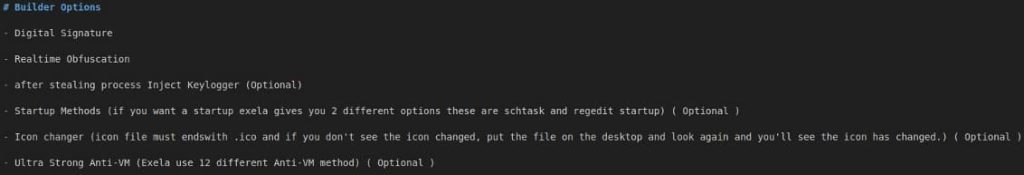

Saldırı aşamalarıyla ilgili olarak FortiGuard Labs araştırmacıları, kötü amaçlı yazılımın temel işlevlerinin Exela.py adlı bir dosyaya gömülü olduğunu belirtti. Derleme süreci Python’u ve ‘build.py’ dosyasını çağıran bir toplu iş dosyasıyla başlar. Oluşturucu daha sonra bilgi hırsızının kodunu gizlemek ve tespit, tersine mühendislik ve analiz çabalarından kaçınmak için ‘obf.py’ başlıklı bir dosya kullanır.

Kitaplık bileşenleri dışında, gizlenmiş kod ‘Obfuscated.py’ başlıklı bir dosyada birleştirilir ve bu dosya daha sonra dağıtılır. Kötü amaçlı yazılım daha sonra base64 kodlu bir PowerShell komutunu çalıştırarak veri toplamaya başlar. Bilgiler saldırganın Telegram kanalına gönderiliyor, burada dosyalar ZIP arşivinde paketleniyor ve Discord web kancasına gönderiliyor.

Watering Hole ve Kimlik Avı Saldırılarına Dikkat Edin

Kendinizi ExelaStealer’dan korumak için kullanıcıların su sızıntılarına ve kimlik avı saldırılarına karşı dikkatli olmaları gerekir. Su kuyusu saldırısı, saldırganın belirli bir grup kişi veya kuruluş tarafından sıkça ziyaret edilen bir web sitesini tanımlayıp tehlikeye attığı bir tür siber saldırıdır.

Bu saldırının amacı, ziyaretçilerin bilgisayarlarına kötü amaçlı yazılım bulaştırmak veya sistemlerindeki güvenlik açıklarından yararlanmaktır. “Sulama deliği” terimi, vahşi doğada sulama deliklerinin yakınında bekleyen ve su içmeye geldiklerinde avlarını pusuya düşüren avcılar kavramından türetilmiştir.

Su kuyusu saldırılarına karşı korunmak için bireyler ve kuruluşlar yazılımlarını düzenli olarak güncellemeli, güçlü güvenlik önlemleri almalı ve özellikle potansiyel saldırganların ilgisini çekebilecek web sitelerini ziyaret ederken dikkatli olmalıdır. Ayrıca, kötü amaçlı etkinlikleri tespit edip engelleyebilen güvenlik çözümleri, bu tür saldırıların tanımlanması ve azaltılması açısından büyük önem taşıyor.

ÖNEMLİ BULGULAR

- Formbook En Yaygın Kötü Amaçlı Yazılım Unvanını Aldı

- Jupyter bilgi hırsızlığının yeni sürümü MSI yükleyicisi aracılığıyla teslim edildi

- Facebook’taki sahte ChatGPT ve AI sayfaları bilgi hırsızlığını yayıyor