‘WiKI-Eve’ olarak adlandırılan yeni bir saldırı, modern Wi-Fi yönlendiricilerine bağlı akıllı telefonların açık metin iletimlerini engelleyebilir ve bireysel sayısal tuş vuruşlarını %90’a varan doğruluk oranıyla çıkararak sayısal şifrelerin çalınmasına olanak tanıyabilir.

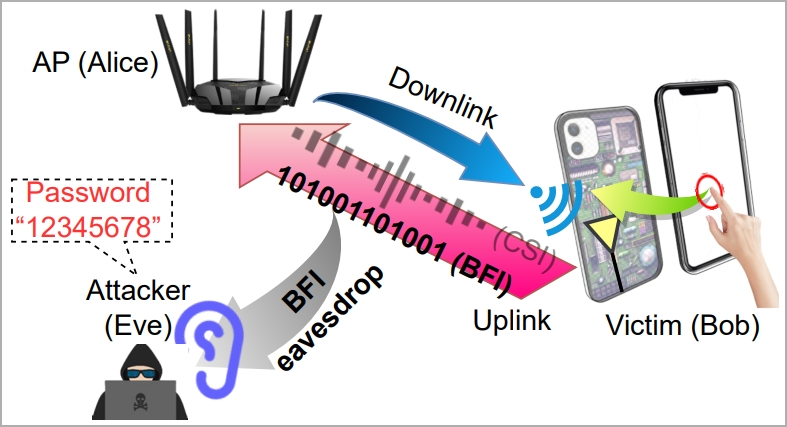

WiKI-Eve, 2013 yılında WiFi 5 (802.11ac) ile tanıtılan bir özellik olan BFI’den (hüzmeleme geri bildirim bilgisi) yararlanıyor; bu özellik, cihazların yönlendiricilere konumları hakkında geri bildirim göndermesine olanak tanıyor, böylece yönlendiriciler sinyallerini daha doğru şekilde yönlendirebiliyor.

BFI ile ilgili sorun, bilgi alışverişinin açık metin formundaki verileri içermesidir; bu, bu verilerin, donanımın hacklenmesine veya bir şifreleme anahtarının kırılmasına gerek kalmadan ele geçirilebileceği ve kolayca kullanılabileceği anlamına gelir.

Bu güvenlik açığı, Çin ve Singapur’daki üniversite araştırmacılarından oluşan ve bu aktarımlardan potansiyel sırların alınmasını test eden bir ekip tarafından keşfedildi.

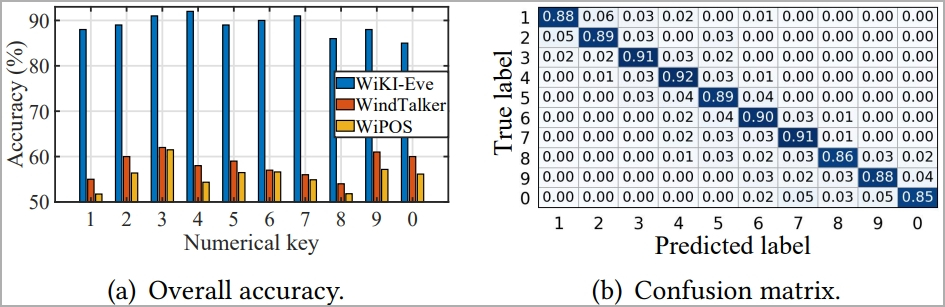

Ekip, sayısal tuş vuruşlarını %90 oranında tanımlamanın, %85 doğrulukla 6 basamaklı sayısal parolaları çözmenin ve yaklaşık %66 doğrulukla karmaşık uygulama parolalarını çözmenin oldukça kolay olduğunu buldu.

Bu saldırı yalnızca sayısal şifreler üzerinde işe yarasa da NordPass tarafından yapılan bir araştırma, en çok kullanılan 20 şifreden 16’sının yalnızca rakam kullandığını gösterdi.

WiKI-Eve saldırısı

WiKI-Eve saldırısı, şifre girişi sırasında Wi-Fi sinyallerini engellemek üzere tasarlanmıştır; bu nedenle hedef, akıllı telefonunu aktif olarak kullanırken ve belirli bir uygulamaya erişmeye çalışırken gerçekleştirilmesi gereken gerçek zamanlı bir saldırıdır.

.jpg)

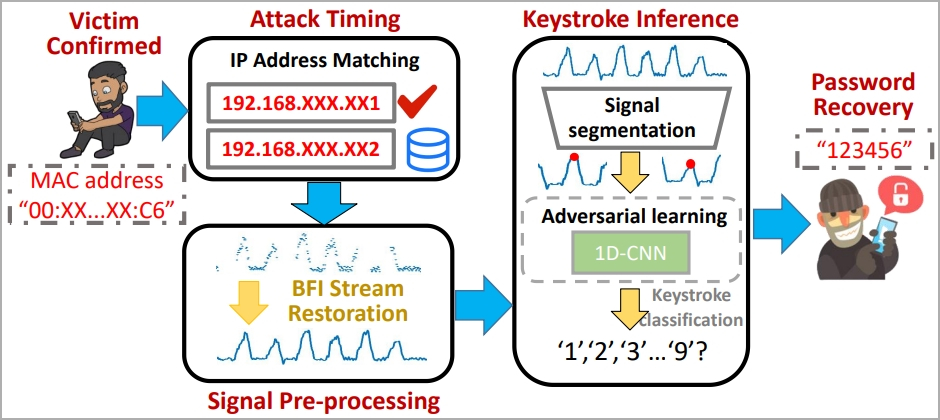

Saldırganın, MAC adresi gibi ağdaki bir kimlik göstergesini kullanarak hedefi tanımlaması gerekir, bu nedenle bazı hazırlık çalışmaları yapılması gerekir.

“Gerçekte Eve, görsel ve trafik izlemeyi aynı anda gerçekleştirerek bu bilgiyi önceden elde edebilir: çeşitli MAC adreslerinden kaynaklanan ağ trafiğini kullanıcıların davranışlarıyla ilişkilendirmek, Eve’in Bob’un fiziksel cihazını dijital trafiğine bağlamasına ve böylece Bob’un MAC adresini tanımlamasına olanak sağlamalıdır.” araştırmacıları açıklıyor.

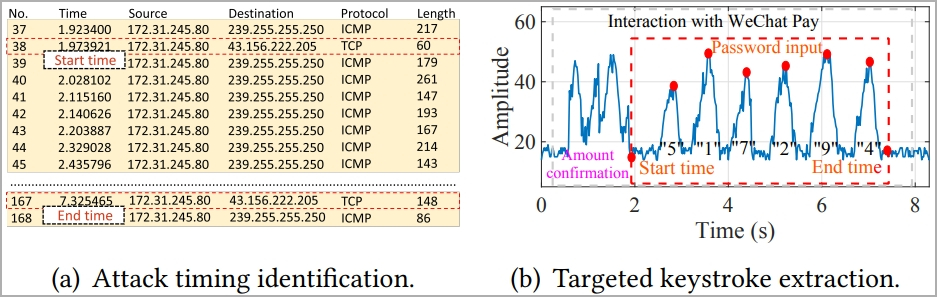

Saldırının ana aşamasında, şifre girişi sırasında kurbanın BFI zaman serisi, saldırgan tarafından Wireshark gibi bir trafik izleme aracı kullanılarak yakalanıyor.

Kullanıcı bir tuşa her bastığında, ekranın arkasındaki WiFi antenleri etkilenerek farklı bir WiFi sinyalinin üretilmesine neden olur.

“AP tarafıyla ilgili aşağı bağlantı CSI’larının yalnızca bir kısmını hesaba katsalar da, ekranda yazmanın ekranın hemen arkasındaki Wi-Fi antenlerini (dolayısıyla kanalları) doğrudan etkilemesi (bkz. Şekil 1), BFI’lerin tuş vuruşları” yazıyor gazetede.

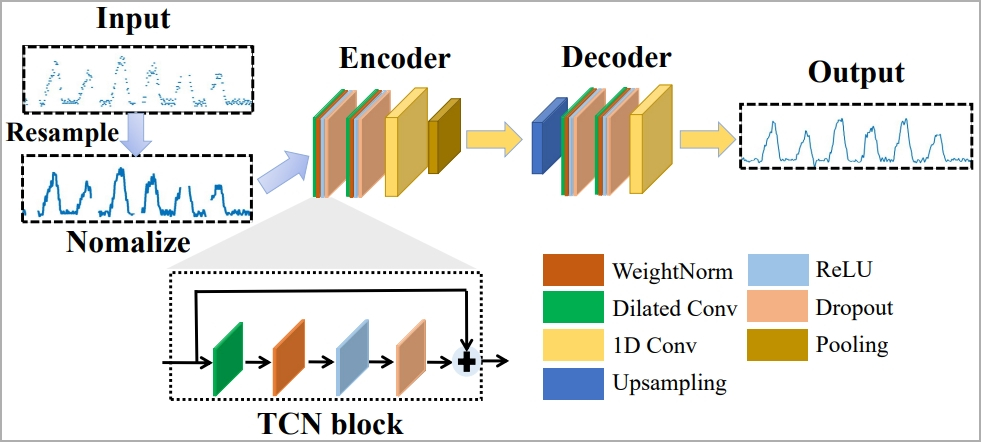

Ancak makale, kaydedilen BFI serisinin tuş vuruşları arasındaki sınırları bulanıklaştırabileceğini, dolayısıyla kullanılabilir verileri ayrıştırmak ve geri yüklemek için bir algoritma geliştirdiklerini vurguluyor.

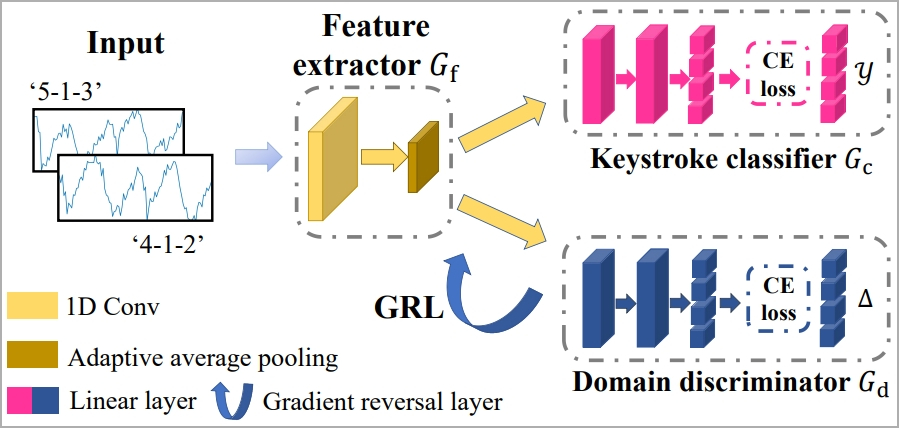

Yazma stili, yazma hızı, bitişik tuş vuruşları vb. gibi sonuçlara müdahale eden faktörleri filtreleme zorluğunun üstesinden gelmek için araştırmacılar “1 Boyutlu Evrişimli Sinir Ağı” adı verilen makine öğrenimini kullanıyor.

Sistem, bir özellik çıkarıcıyı, bir tuş vuruşu sınıflandırıcısını ve bir etki alanı ayırıcısını içeren “etki alanı uyarlaması” kavramı aracılığıyla, yazma tarzlarından bağımsız olarak tuş vuruşlarını tutarlı bir şekilde tanıyacak şekilde eğitilmiştir.

Son olarak, alana özgü özellikleri bastırmak için bir “Degrade Tersine Çevirme Katmanı” (GRL) uygulanır ve modelin alanlar arasında tutarlı tuş vuruşu temsillerini öğrenmesine yardımcı olur.

Saldırı sonuçları

Araştırmacılar bir dizüstü bilgisayar ve WireShark kullanarak WiKI-Eve üzerinde deneyler yaptı ancak desteklenen WiFi protokollerinin sayısı daha sınırlı olsa da akıllı telefonun da bir saldırı cihazı olarak kullanılabileceğini belirtti.

Yakalanan veriler Matlab ve Python kullanılarak analiz edildi ve segmentasyon parametreleri, en iyi sonuçları verecek şekilde gösterilen değerlere ayarlandı.

Aynı Wi-Fi erişim noktasına bağlı yirmi katılımcı farklı telefon modelleri kullanmıştır. Altı farklı yerden ölçümler alınırken, aktif arka plan uygulamalarını ve değişen yazma hızlarını kullanarak çeşitli şifreler yazdılar.

Deneyler, seyrek kurtarma algoritması ve etki alanı uyarlaması kullanıldığında WiKI-Eve’in tuş vuruşu sınıflandırma doğruluğunun %88,9’da sabit kaldığını gösterdi.

WiKI-Eve, altı basamaklı sayısal şifreler için yüzün altında denemede %85’lik bir başarı oranıyla bunları çıkarabildi ve test edilen tüm ortamlarda sürekli olarak %75’in üzerinde kaldı.

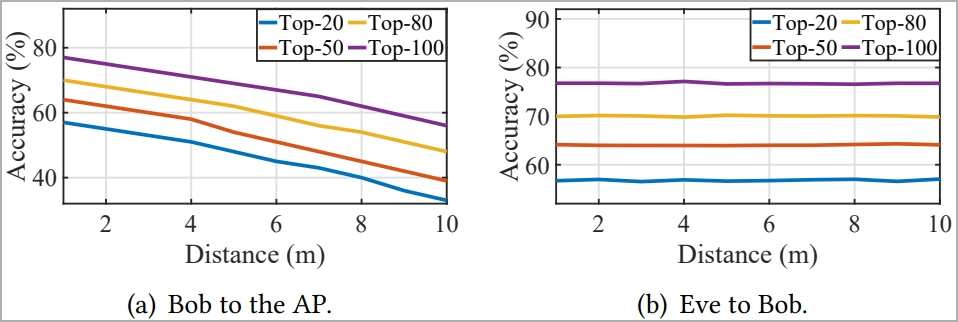

Ancak saldırgan ile erişim noktası arasındaki mesafe bu performans açısından çok önemlidir. Bu mesafeyi 1 m’den 10 m’ye çıkarmak, başarılı tahmin oranında %23’lük bir düşüşle sonuçlandı.

Araştırmacılar ayrıca gerçekçi bir saldırı senaryosunu taklit ederek WeChat Pay için kullanıcı şifrelerini almayı da denediler ve WiKI-Eve’in şifreleri %65,8 oranında doğru şekilde çıkardığını buldular.

Model, yürütülen 50 testin %50’sinden fazlasında ilk 5 tahmininde doğru şifreyi tutarlı bir şekilde tahmin etti. Bu, bir saldırganın beş yanlış şifre denemesinden oluşan güvenlik eşiğine ulaşmadan önce %50 erişim şansına sahip olduğu ve bunun ardından uygulamanın kilitlendiği anlamına gelir.

Sonuç olarak makale, saldırganların erişim noktalarını hacklemeden ve yalnızca ağ trafiği izleme araçlarını ve makine öğrenimi çerçevelerini kullanarak sırları ortaya çıkarabileceğini gösteriyor.

Bu, WiFi erişim noktalarında ve akıllı telefon uygulamalarında, potansiyel olarak klavye rastgeleleştirmesi, veri trafiğinin şifrelenmesi, sinyal gizleme, CSI karıştırma, WiFi kanal karıştırma ve daha fazlası gibi daha yüksek güvenlik gerektirir.