Güvenlik araştırmacıları, Kuzey Kore’ye ilgi gösteren kişileri hedef almasıyla tanınan Earth Kitsune olarak izlenen nispeten yeni bir gelişmiş tehdit aktörünün kampanyasında kullanılan WhiskerSpy adlı yeni bir arka kapı keşfetti.

Oyuncu, denenmiş ve test edilmiş bir yöntem kullandı ve kurbanları Kuzey Kore yanlısı bir web sitesinin ziyaretçileri arasından seçti. Bu, sulama deliği saldırısı olarak bilinen bir taktikti.

Yeni operasyon, 2019’dan beri Earth Kitsune etkinliğini izleyen siber güvenlik şirketi Trend Micro’daki araştırmacılar tarafından geçen yılın sonunda keşfedildi.

Su kuyusu saldırısı

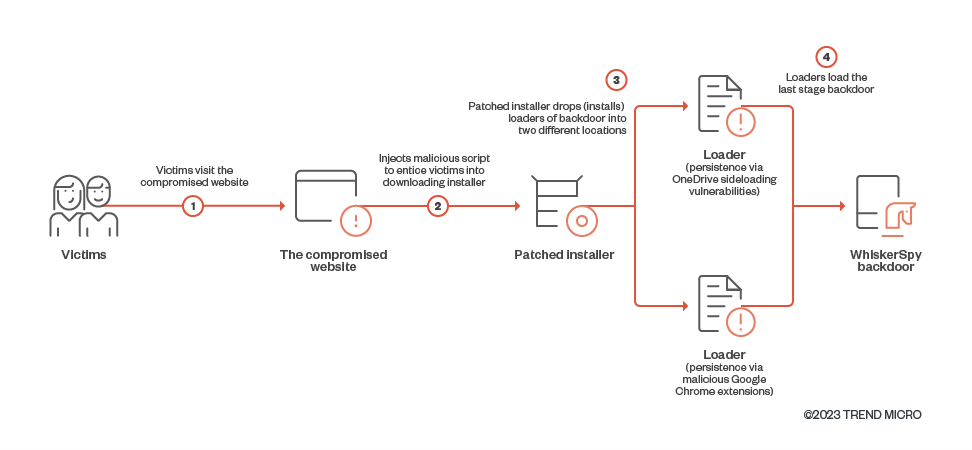

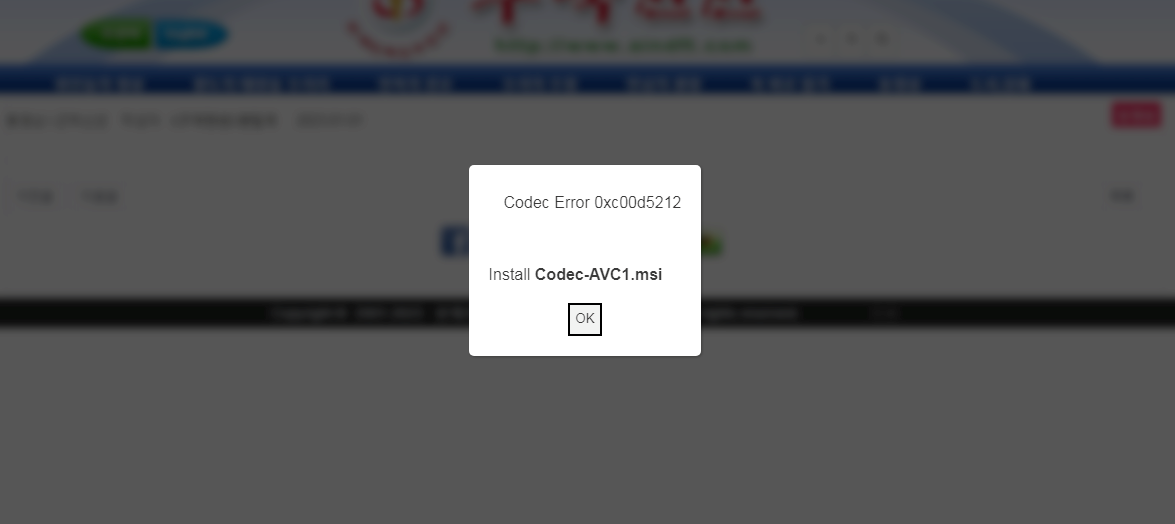

Trend Micro’ya göre WhiskerSpy, ziyaretçiler web sitesinde video izlemeye çalıştığında teslim edildi. Saldırgan web sitesini ele geçirdi ve kurbandan medyanın çalışması için bir video codec bileşeni yüklemesini isteyen kötü amaçlı bir komut dosyası yerleştirdi.

Tehdit aktörü, şüpheleri ortadan kaldırmak için yasal bir codec yükleyiciyi değiştirerek kurbanın sistemine “önceden görülmemiş bir arka kapı” yükledi.

kaynak: Trend Micro

Araştırmacılar, tehdit aktörünün yalnızca Çin’in Shenyang kentinden IP adresleri olan web sitesini ziyaret edenleri hedeflediğini söylüyor; Nagoya, Japonya; ve Brezilya.

Brezilya’nın yalnızca bir VPN bağlantısı kullanan sulama deliği saldırısını test etmek için kullanılmış olması muhtemeldir ve gerçek hedefler Çin ve Japonya’daki iki şehirden gelen ziyaretçilerdi. İlgili kurbanlara, videoyu izlemek için bir codec bileşeni yüklemelerini isteyen aşağıdaki sahte hata mesajı sunulacaktır.

Gerçekte, codec bileşeni, WhiskerSpy arka kapısının konuşlandırılmasına yol açan bir dizi PowerShell komutunu tetikleyen, kurbanın bilgisayar kabuğu koduna yüklenen bir MSI yürütülebilir dosyasıdır.

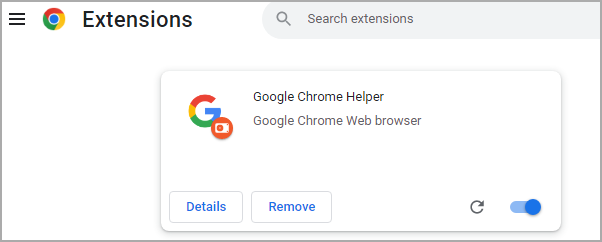

Araştırmacılar, Earth Kitsune’un bu kampanyada kullandığı bir kalıcılık tekniğinin, Google Chrome’daki yerel mesajlaşma sunucusunu kötüye kullandığını ve Google Chrome Helper adlı kötü amaçlı bir Google Chrome uzantısı yüklediğini belirtiyor.

Uzantının rolü, tarayıcı her başladığında yükün yürütülmesine izin vermektir.

Kalıcılığa ulaşmanın diğer yöntemi, OneDrive dizinine kötü amaçlı bir dosyanın (sahte “vcruntime140.dll”) bırakılmasına izin veren OneDrive yandan yükleme güvenlik açıklarından yararlanmaktır.

WhiskerSpy ayrıntıları

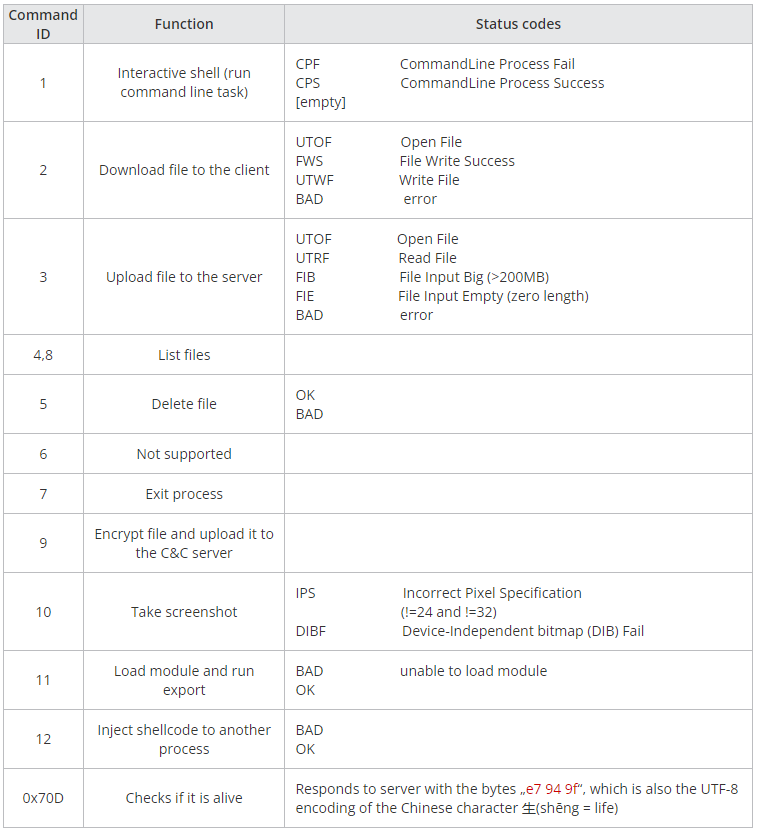

WhiskerSpy, en son ‘Earth Kitsune’ kampanyasında kullanılan ve uzak operatörlere aşağıdaki yetenekleri sağlayan ana yüktür:

- etkileşimli kabuk

- dosyayı indir

- dosya yükleme

- dosyayı sil

- dosyaları listele

- ekran görüntüsü al

- yürütülebilir dosyayı yükleyin ve ihracatını çağırın

- bir sürece kabuk kodu enjekte etmek

Arka kapı, şifreleme için 16 baytlık bir AES anahtarı kullanarak komuta ve kontrol (C2) sunucusuyla iletişim kurar.

WhiskerSpy, durumuyla ilgili güncellemeler için periyodik olarak C2’ye bağlanır ve sunucu, kabuk komutlarını yürütme, başka bir işleme kod enjekte etme, belirli dosyaları sızdırma, ekran görüntüleri alma gibi kötü amaçlı yazılım talimatlarıyla yanıt verebilir.

Trend Micro, WhiskerSpy’ın C2 iletişimi için HTTP yerine FTP protokolünü kullanan eski bir sürümünü keşfetti. Bu daha eski varyant ayrıca yürütme sırasında bir hata ayıklayıcının varlığını kontrol eder ve C2’yi uygun durum koduyla bilgilendirir.

Not etmek gerekirse, araştırmacıların bu sulama deliği saldırısını Earth Kitsune’a atfetme konusundaki güveni orta düzeydedir, ancak işleyiş şekli ve hedefler daha önce grupla ilişkilendirilen faaliyetlere benzer.