İtalyan kurumsal bankacılık müşterileri, adı verilen yeni bir web enjeksiyon araç setinden yararlanan devam eden bir mali dolandırıcılık kampanyasının hedefidir. drIBAN en az 2019’dan beri.

Cleafy araştırmacıları Federico Valentini ve Alessandro Strino, “DRIBAN dolandırıcılık operasyonlarının asıl amacı, yararlanıcıyı değiştirerek ve parayı gayri meşru bir banka hesabına aktararak kurbanlar tarafından gerçekleştirilen meşru bankacılık transferlerini değiştirmeye çalışan kurumsal ortamlardaki Windows iş istasyonlarına bulaşmaktır” dedi.

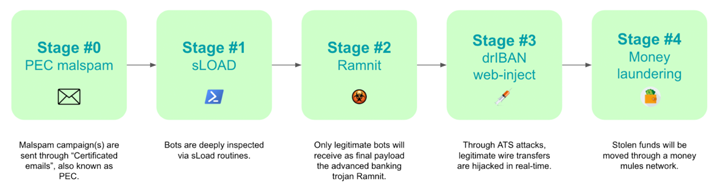

İtalyan siber güvenlik firmasına göre banka hesapları ya tehdit aktörlerinin kendileri ya da çalınan fonları aklamakla görevlendirilen bağlı kuruluşları tarafından kontrol ediliyor.

Web enjeksiyonlarının kullanımı, kötü amaçlı yazılımın bir tarayıcıdaki adam (MitB) saldırısı yoluyla istemci tarafına özel komut dosyaları enjekte etmesini ve sunucuya gelen ve sunucudan gelen trafiği engellemesini mümkün kılan, zaman içinde test edilmiş bir taktiktir.

Hileli işlemler genellikle, bankalar tarafından uygulamaya konan dolandırıcılık önleme sistemlerini atlayabilen ve kurbanın kendi bilgisayarından yetkisiz banka havalelerini başlatabilen Otomatik Transfer Sistemi (ATS) adı verilen bir teknikle gerçekleştirilir.

Yıllar geçtikçe, drIBAN’ın arkasındaki operatörler, kurumsal banka ağlarında uzun süre dayanak noktası oluşturmanın yanı sıra, tespitten kaçınma ve etkili sosyal mühendislik stratejileri geliştirme konusunda daha anlayışlı hale geldi.

Cleafy, 2021’in klasik “bankacılık truva atı” operasyonunun gelişmiş bir kalıcı tehdide dönüştüğü yıl olduğunu söyledi. Ayrıca, etkinlik kümesinin, Proofpoint tarafından TA554 olarak takip edilen ve Kanada, İtalya ve Birleşik Krallık’taki kullanıcıları hedefleyen bir aktör tarafından düzenlenen bir 2018 kampanyasıyla örtüştüğüne dair göstergeler var.

Saldırı zinciri, kurbanları sahte bir güvenlik duygusuna kaptırmak amacıyla sertifikalı bir e-posta (veya PEC e-postası) ile başlar. Bu kimlik avı e-postaları, sLoad (Starslord yükleyici olarak da bilinir) adlı bir kötü amaçlı yazılım için indirici işlevi gören yürütülebilir bir dosya içerir.

Bir PowerShell yükleyici olan sLoad, hedefi değerlendirmek ve hedef karlı bulunursa Ramnit gibi daha önemli bir yükü bırakmak amacıyla güvenliği ihlal edilmiş ana bilgisayardan bilgi toplayan ve sızdıran bir keşif aracıdır.

Cleafy, “Bu ‘zenginleştirme aşaması’, virüslü makinelerin sayısına bağlı olarak günler veya haftalarca devam edebilir.” “Ortaya çıkan botnet’i daha sağlam ve tutarlı hale getirmek için ek veriler sızdırılacak.”

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Koltuğumu Kurtar!

sLoad ayrıca, kaçırma mekanizmalarının bir parçası olarak PowerShell ve BITSAdmin gibi yasal Windows araçlarını kötüye kullanarak arazide yaşama (LotL) tekniklerinden de yararlanır.

Kötü amaçlı yazılımın bir başka özelliği de, saldırıya uğrayan iş istasyonunun hedeflerden biri olup olmadığını belirlemek için önceden tanımlanmış bir kurumsal bankacılık kurumları listesini kontrol etme ve öyleyse bulaşmaya devam etme yeteneğidir.

“Bu adımları başarıyla geçen tüm botlar, botnet operatörleri tarafından seçilecek ve en gelişmiş bankacılık truva atlarından biri olan Ramnit’in kurulacağı bir sonraki aşamaya ilerleyerek bankacılık dolandırıcılığı operasyonları için ‘yeni adaylar’ olarak değerlendirilecek.” araştırmacılar dedi.