Mart 2023’te ortaya çıkan yeni bir kötü amaçlı yazılım kampanyası, Kuzey Amerika, Güney Amerika, Avrupa ve Japonya’daki 40 bankanın 50.000’den fazla kullanıcısının bankacılık verilerini çalmak için JavaScript web enjeksiyonlarını kullandı.

IBM’in güvenlik ekibi bu kaçamak tehdidi keşfetti ve kampanyanın, kötü amaçlı alan adlarının satın alındığı en az Aralık 2022’den bu yana hazırlık aşamasında olduğunu bildirdi.

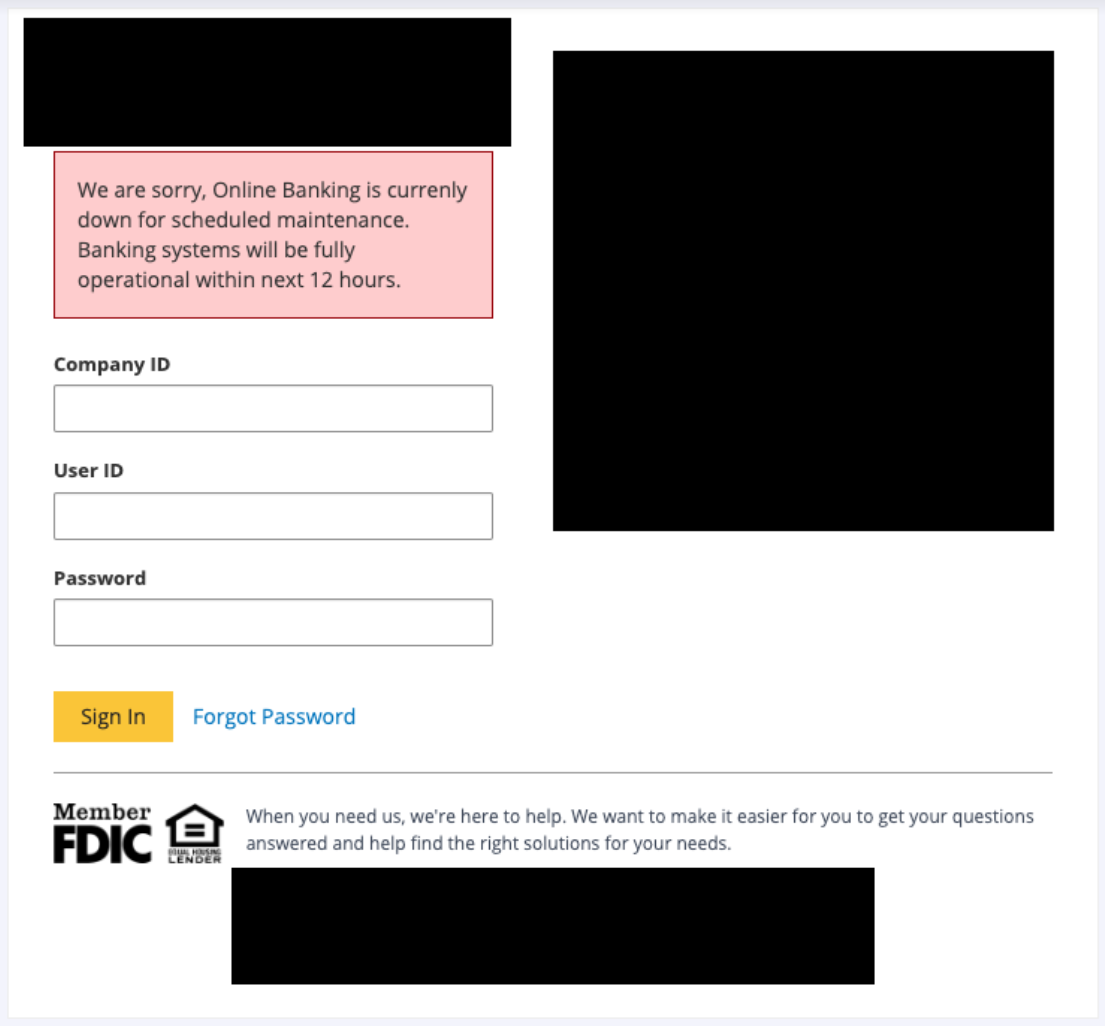

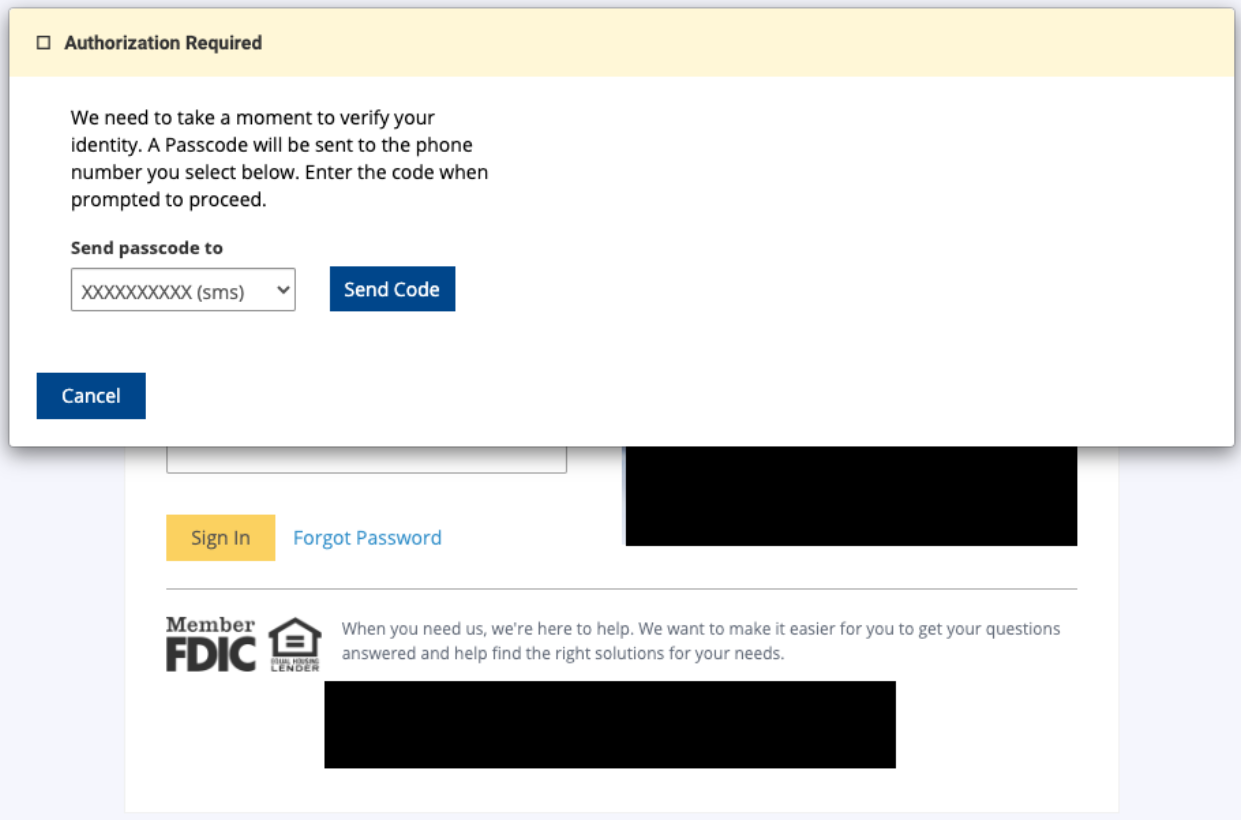

Saldırılar, saldırganın sunucusundan yüklenen komut dosyaları aracılığıyla gerçekleştirildi ve birçok bankada ortak olan belirli bir sayfa yapısını hedef alarak kullanıcı kimlik bilgilerini ve tek kullanımlık şifreleri (OTP’ler) ele geçirdi.

Saldırganlar yukarıdaki bilgileri ele geçirerek kurbanın banka hesabına giriş yapabilir, güvenlik ayarlarını değiştirerek hesabı kilitleyebilir ve yetkisiz işlemler gerçekleştirebilir.

Gizli bir saldırı zinciri

Saldırı, kurbanın cihazına ilk kötü amaçlı yazılım bulaşmasıyla başlar. IBM’in raporu bu aşamanın ayrıntılarına değinmiyor ancak bu, kötü amaçlı reklamcılık, kimlik avı vb. yoluyla olabilir.

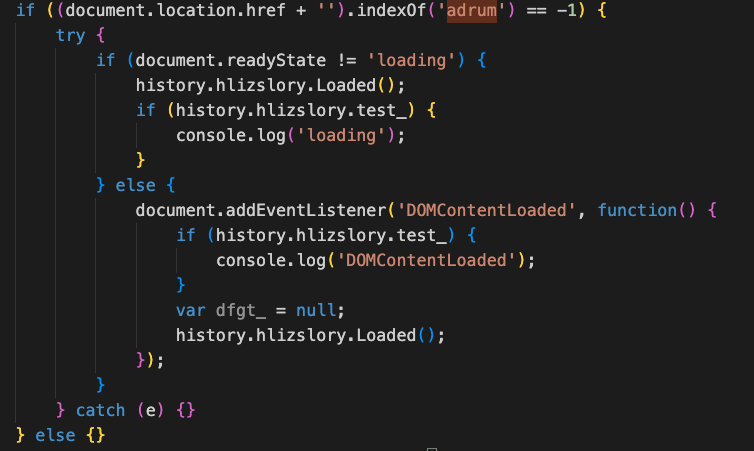

Kurban, saldırganların güvenliği ihlal edilmiş veya kötü amaçlı sitelerini ziyaret ettiğinde, kötü amaçlı yazılım, harici olarak barındırılan bir komut dosyasına işaret eden bir kaynak (‘src’) niteliğine sahip yeni bir komut dosyası etiketi enjekte eder.

Kötü amaçlı, gizlenmiş komut dosyası, web sayfası içeriğini değiştirmek, oturum açma kimlik bilgilerini yakalamak ve tek kullanımlık geçiş kodlarını (OTP) engellemek için kurbanın tarayıcısına yüklenir.

IBM, çoğu kötü amaçlı yazılımın web enjeksiyonlarını doğrudan web sayfasında gerçekleştirmesi nedeniyle bu ekstra adımın alışılmadık olduğunu söylüyor.

Statik analiz kontrollerinin daha basit yükleyici komut dosyasını kötü amaçlı olarak işaretleme olasılığı düşük olduğundan, bu yeni yaklaşım saldırıları daha gizli hale getirirken dinamik içerik dağıtımına izin vererek saldırganların gerektiğinde yeni ikinci aşama veri yüklerine geçiş yapmasına olanak tanır.

Kötü amaçlı komut dosyasının, cdnjs gibi etki alanlarını kullanan meşru JavaScript içerik dağıtım ağlarına (CDN) benzediğini de belirtmek gerekir.[.]com ve unpkg[.]com, tespit edilmekten kaçınmak için. Ayrıca komut dosyası, yürütmeden önce belirli güvenlik ürünleri için kontroller gerçekleştirir.

Komut dosyası dinamiktir; davranışını sürekli olarak komut ve kontrol sunucusunun talimatlarına göre ayarlar, güncellemeler gönderir ve ihlal edilen cihazdaki etkinliğini yönlendiren belirli yanıtlar alır.

Veri çalma stratejisinin bir parçası olan, telefon numaraları veya OTP belirteçleri için istemlerin enjekte edilmesi, hata mesajlarının görüntülenmesi veya sayfa yükleme simülasyonu dahil olmak üzere, sunucu tarafından belirlenen bir “mlink” bayrağı tarafından belirlenen birden fazla operasyonel duruma sahiptir.

IBM, komut dosyasının belirli, farklı veri sızdırma eylemlerini gerçekleştirmesini sağlamak için dokuz “mlink” değişken değerinin birleştirilebileceğini, böylece çeşitli komutların desteklendiğini söylüyor.

Araştırmacılar, bu yeni kampanya ile 2018’den bu yana ortalıkta dolaşan ve yakın zamanda sahte Cisco Webex yükleyicilerini teşvik eden Google Arama kötü amaçlı reklamları aracılığıyla yayıldığı görülen modüler bir bankacılık truva atı olan DanaBot arasında gevşek bağlantılar buldu.

IBM’e göre kampanya halen devam ediyor, bu nedenle çevrimiçi bankacılık portalları ve uygulamaları kullanılırken daha dikkatli olunması tavsiye ediliyor.