‘Warmcookie’ adlı daha önce görülmemiş bir Windows kötü amaçlı yazılımı, kurumsal ağları ihlal etmek için sahte iş teklifi kimlik avı kampanyaları aracılığıyla dağıtılıyor.

Yeni tehdidi keşfeden Elastic Security Labs’a göre Warmcookie, kapsamlı makine parmak izi alma, ekran görüntüsü yakalama ve ek yüklerin dağıtılması kapasitesine sahip.

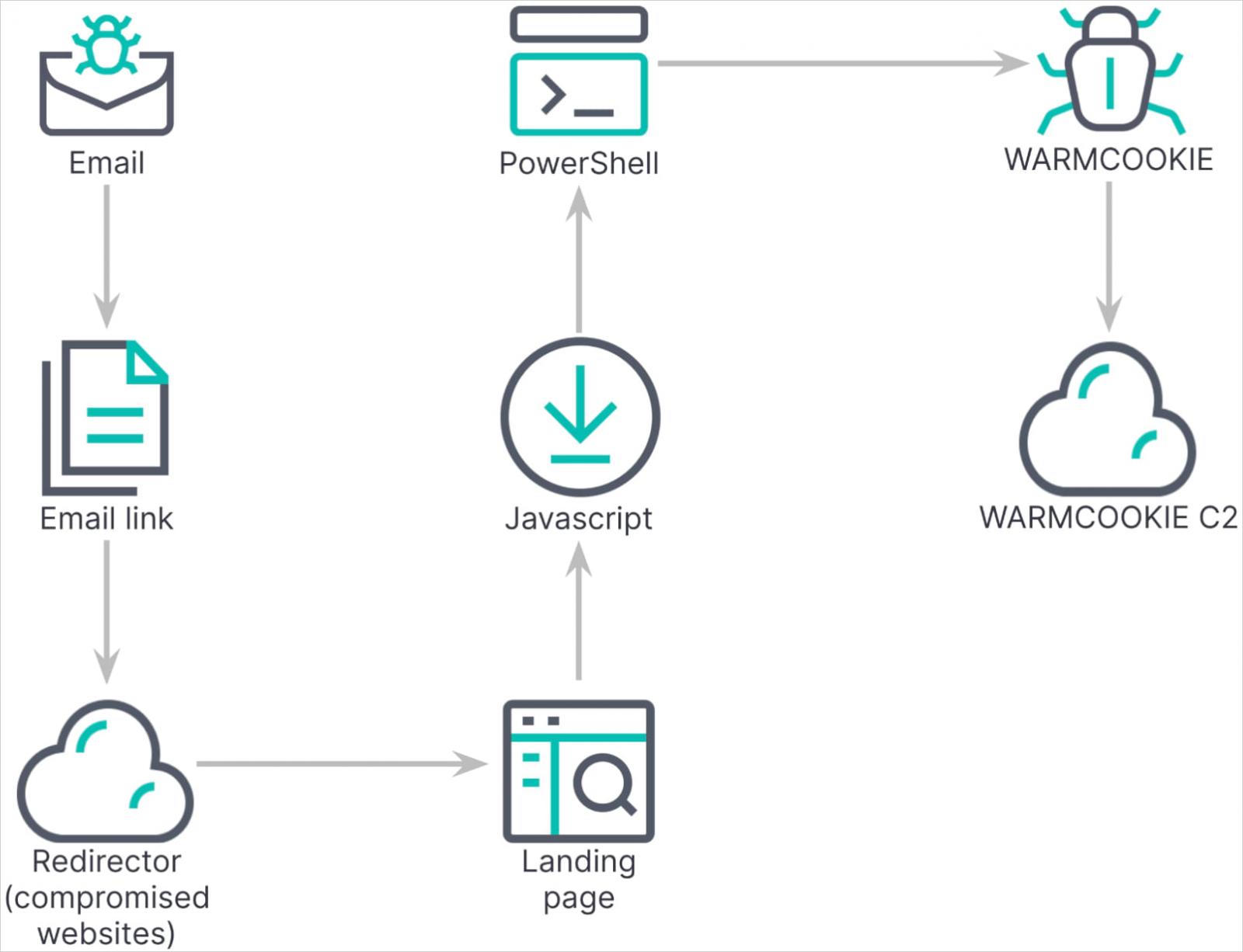

Kampanya şu anda devam ediyor ve tehdit aktörleri, kimlik avı e-postaları göndermek için güvenliği ihlal edilmiş altyapıyı kullanarak, kötü niyetli operasyonlarını desteklemek için haftalık olarak yeni alanlar oluşturuyor.

Sahte iş teklifleri kötü amaçlı yazılımları itiyor

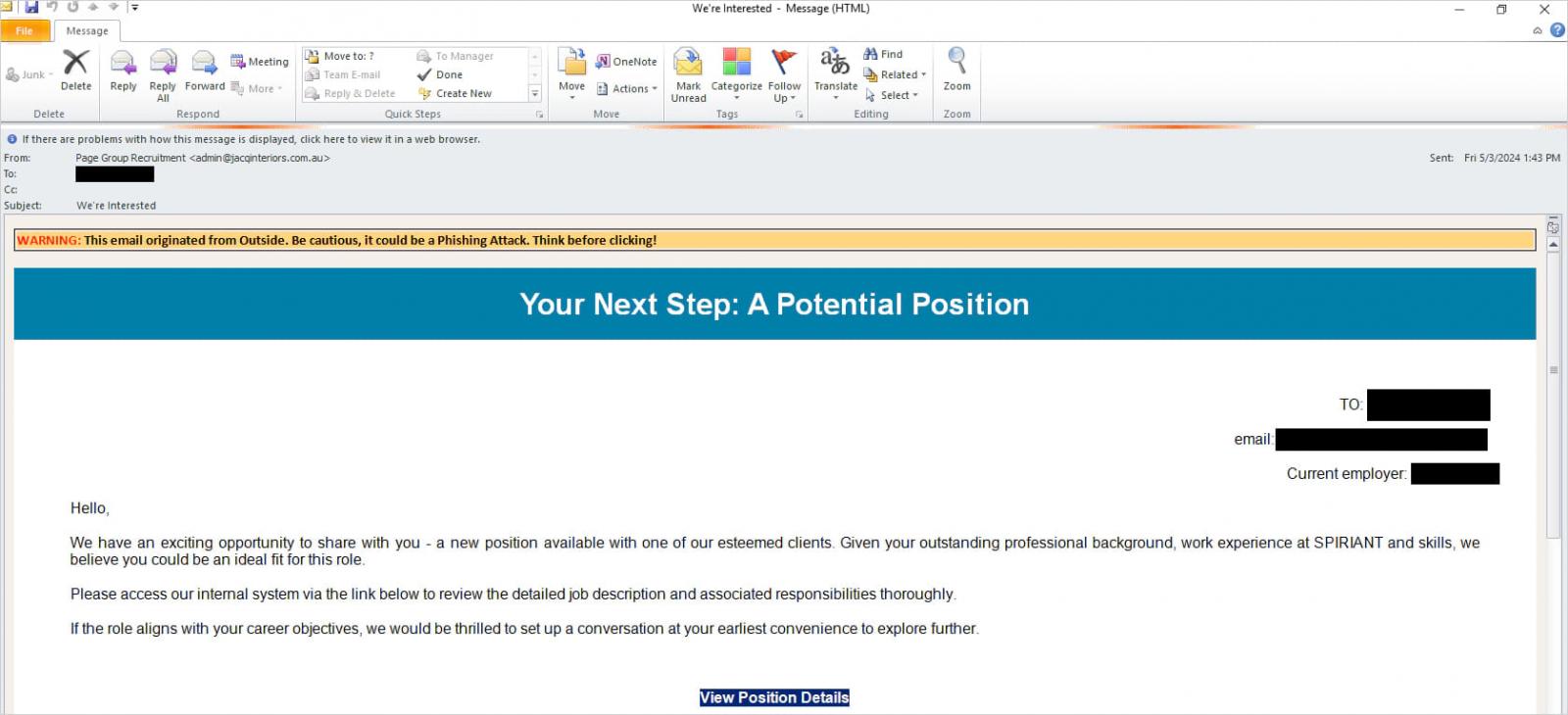

Kimlik avı kampanyası, dikkat çekici konuların yer aldığı e-postalar yoluyla gönderilen sahte iş ve işe alım tekliflerini kullanıyor. Kişiselleştirme dokunuşlarıyla bireyleri, kendi adlarını ve mevcut işverenlerinin adlarını kullanarak hedef alıyorlar.

Kaynak: Elastik

E-postalar, iş tanımının görüntülenebildiği dahili bir işe alım platformu olduğunu iddia eden ancak kullanıcıyı meşru platformları taklit eden açılış sayfalarına yönlendiren bir bağlantı içeriyor.

Kaynak: Elastik

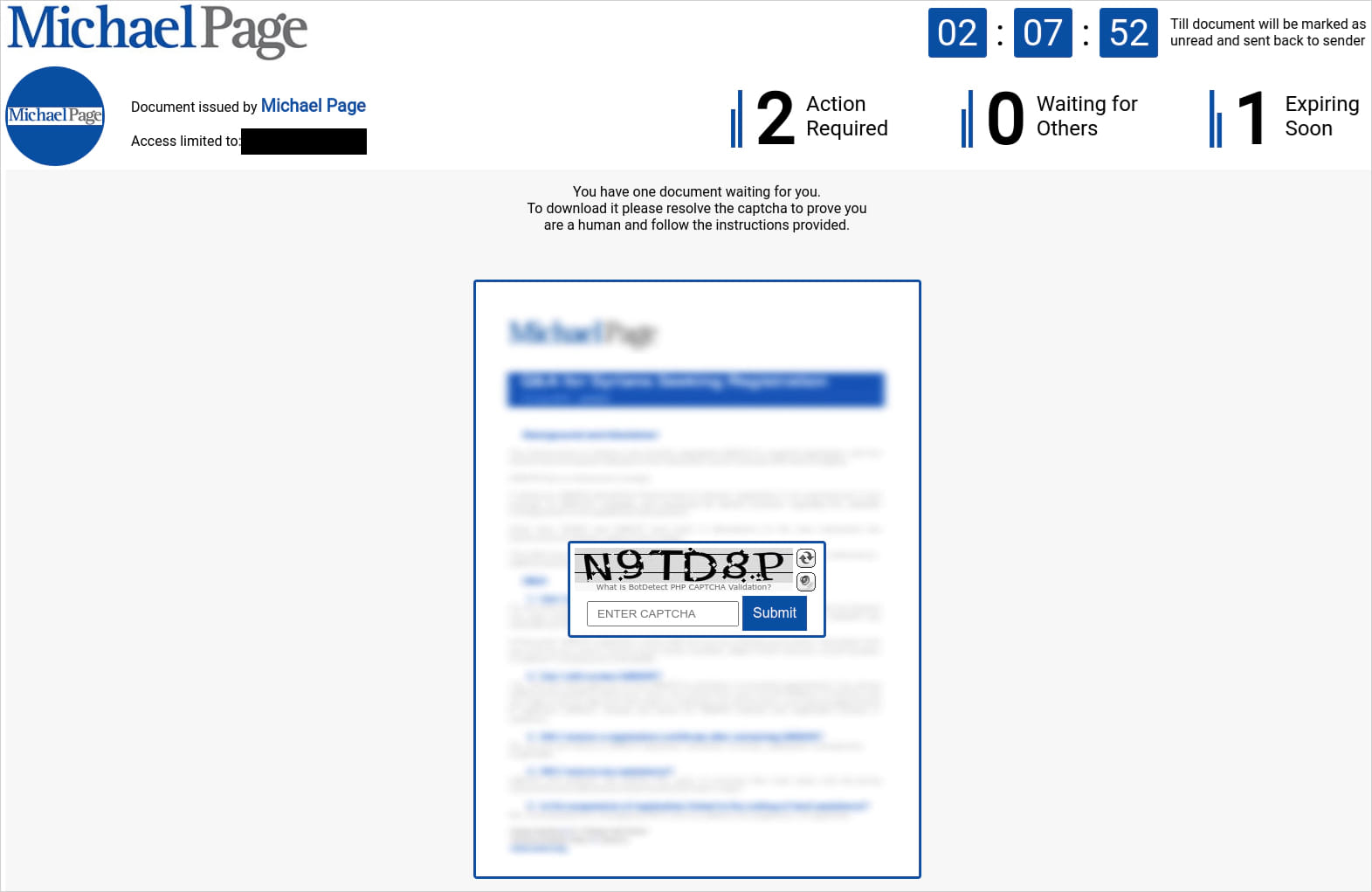

Meşruiyet kazandırmak için bu sahte sayfalar, kurbandan ‘Update_23_04_2024_5689382’ benzeri, oldukça karmaşık bir JavaScript dosyası indirmeden önce bir CAPTCHA çözmesini istiyor.

Çalıştırıldığında, JS betiği, Warmcookie DLL dosyasını belirtilen bir URL’den indirmek ve rundll32.exe aracılığıyla yürütmek için Arka Plan Akıllı Aktarım Hizmetini (BITS) kullanan bir PowerShell betiğini çalıştırır.

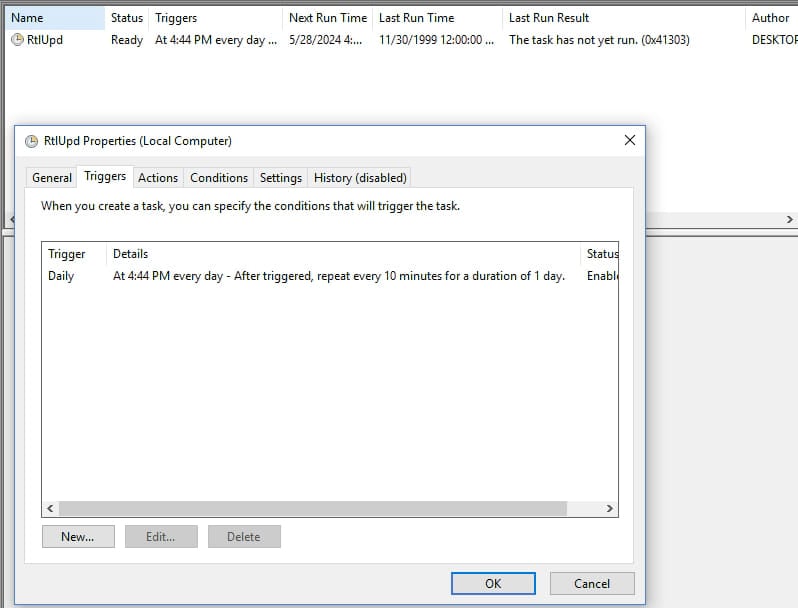

Warmcookie verisi C:\ProgramData\RtlUpd\RtlUpd.dll dosyasına kopyalanır ve ilk çalıştırmanın ardından, her 10 dakikada bir çalışan ‘RtlUpd’ adında zamanlanmış bir görev oluşturur.

Kaynak: Elastik

Son kurulum aşamasında Warmcookie, komuta kontrol (C2) sunucusuyla iletişim kurar ve kurbanın makinesinin parmak izini almaya başlar.

Kaynak: Elastik

Warmcookie yetenekleri

Warmcookie, kurban sistemlerine sızmak, varlığını sürdürmek ve onlardan bilgi toplamak için tasarlanmış çeşitli yeteneklere sahip bir arka kapı kötü amaçlı yazılımıdır.

Operasyonunun ilk aşamasında, toplu seri numarası, DNS etki alanı, bilgisayar adı ve kullanıcı adı da dahil olmak üzere virüslü ana bilgisayar hakkında önemli bilgileri toplar ve ardından verileri şifreleyip HTTP çerez parametresi aracılığıyla C2’ye gönderir.

Warmcookie’nin ana yetenekleri şunlardır:

- IP adresi ve CPU ayrıntıları gibi kurban bilgilerini alın

- Windows yerel araçlarını kullanarak ekran görüntüleri yakalayın

- Yüklü programları kayıt defteri anahtarı aracılığıyla numaralandırın

- ‘Cmd.exe’yi kullanarak rastgele komutları yürütün ve çıktıyı C2’ye gönderin

- Dosyaları belirtilen dizinlere/yollara bırakın

- Belirtilen dosyaların içeriğini okuyun ve içeriği C2’ye gönderin

Kaynak: Elastik

Alınan tüm komutlar, kurcalanmadıklarından emin olmak için CRC32 sağlama toplamları kullanılarak bir bütünlük kontrolü yoluyla işlenir.

Ayrıca kötü amaçlı yazılım, analiz ortamlarından kaçmak için CPU işlemci sayısı ve fiziksel/sanal bellek değerleri belirli eşik değerlerinin altındaysa çalışmayacaktır.

Elastic’in analistleri, Warmcookie’nin geliştirilmeye açık yeni bir arka kapı olmasına rağmen, özellikle ek yük getirme kapasitesi göz önüne alındığında, halihazırda hedeflerine ciddi hasar verme kapasitesine sahip olduğu yorumunu yapıyor.