Waffled, kötü amaçlı yükün kendisine müdahale etmek yerine ince ayrıştırma tutarsızlıklarını hedefleyerek önde gelen web uygulaması güvenlik duvarlarından (WAF) kaçan bir tekniktir.

Saldırı, çok taraflı/form verilerindeki sınır sınırlayıcıları, uygulama/JSON’daki karakter kümeleri veya ad alanı özellikleri gibi zararsız elemanları mutasyona uğratarak, saldırı bir WAF’ı aşağı akış web çerçevesi sadakatle yeniden yapılandırır ve yürütürken bir talebin iyi huylu olduğuna ikna eder.

Key Takeaways

1. WAFFLED exploits parsing differences between WAFs and applications to bypass security filters.

2. All major WAF providers are vulnerable, with 1,207 bypasses affecting 90% of sites.

3. Mitigation is available through the HTTP-Normalizer proxy or updated WAF rulesets.

Waffled saldırı istismarları WAFS

Northeastern ve Dartmouth’dan bir araştırmacı ekibine göre, Waffled, bir ön cepheli WAF ve arkasındaki uygulama çerçevesi arasındaki “bölünmüş beyin” yorumlarını keşfetmek için dilbilgisi güdümlü bulanıklığı otomatik diferansiyel testlerle birleştiriyor.

Tek bir HTTP isteği oluşturulur, daha sonra yük hariç her yerde mutasyona uğrar. Tipik manipülasyonlar şunları içerir:

- Çok taraflı bir sınıra çiğ \ x00 baytının eklenmesi.

- Başlık parametrelerini yeniden sipariş etme (örn. Sınır*0 = Re; sınır*1 = Al).

- Başlık sürekliliğinde yatay sekmeler için yeni hat karakterlerini değiştirme.

WAF ve çerçeve aynı mesajı farklı şekilde ayrıştırdığında, kötü niyetli bölüm kayar.

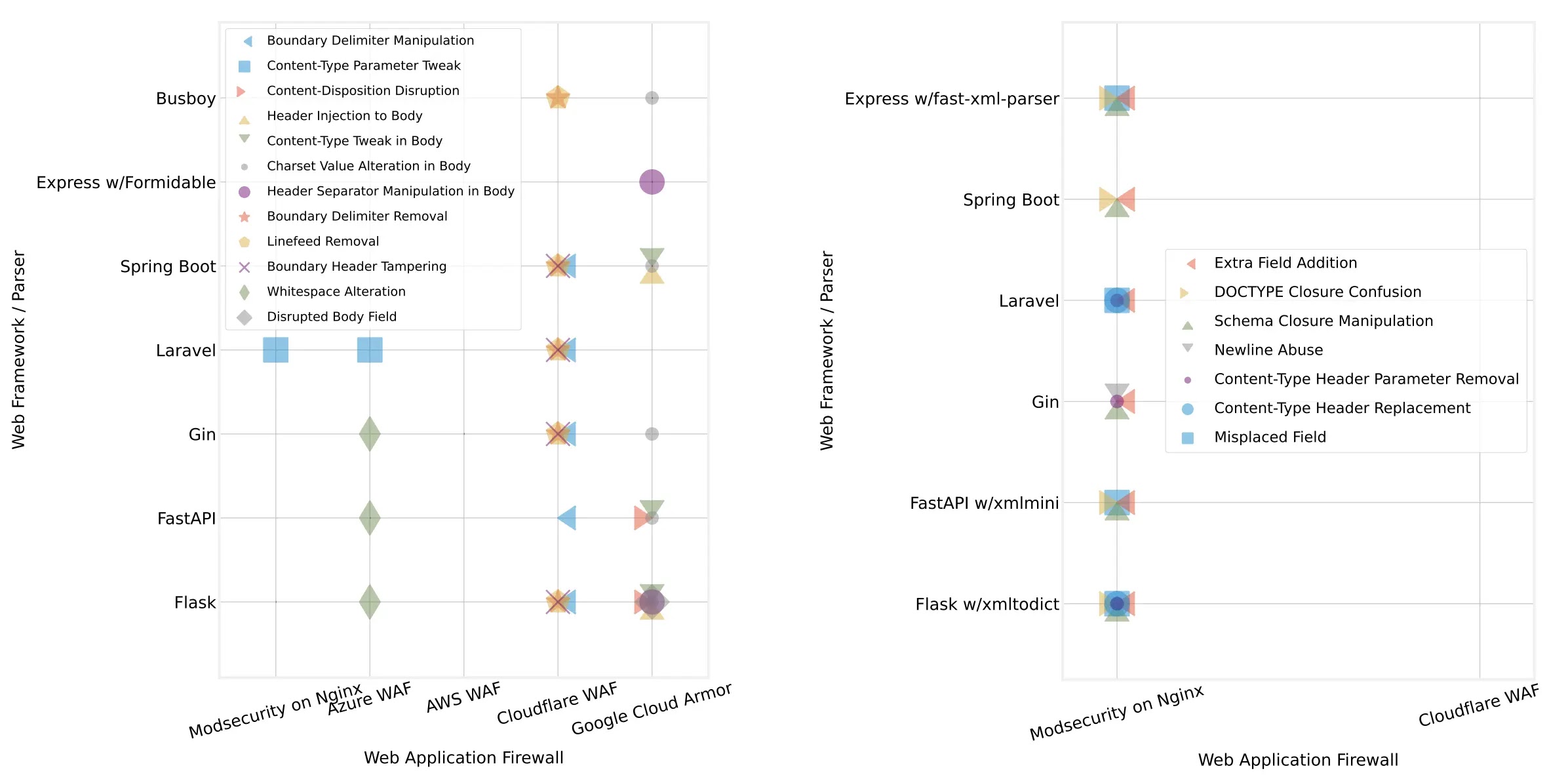

Araştırmacılar, AWS WAF, Azure WAF, Google Cloud Armor, Cloudflare WAF ve ModSecurity’de 1.207 benzersiz baypasları doğruladılar ve her ana akım ayrıştırma modelinin en az bir konfigürasyonda kandırılabileceğini doğruladı.

Bu kesme kavram kanıtıda, Cloudflare’nin ayrıştırıcısı ilk sahte sınırda durur, sadece zararsız verileri görür ve isteği iletir.

Bununla birlikte, şişe, RFC 2231 parametre devamını onurlandırır, gerçek sınırı birleştirir ve XSS yükünü haklı olarak yürütür.

Çalışma, canlı sitelerin% 90’ından fazlasının başlangıçta uygulama/x-www-form-urlencoded beklediklerinde çok partili/form veri kabul ettiğini, yani üretim formlarının büyük çoğunluğunun önemsiz bir şekilde Waffled’in çok taraflı bypass’larına maruz kaldığı anlamına geliyor.

Google, sorunu Seviye 1, Öncelik 1 güvenlik açığı olarak sınıflandırdı ve bir hata ödülünü ödedi; CloudFlare, Microsoft ve ModSecurity topluluğu da kusuru kabul etti ve düzeltmeleri kullanıyor.

AWS WAF’ın daha katı ayrıştırıcısı, test paketinden kaçtı, titiz RFC uyumluluğunun etkili bir şekilde-performans yoğun bir savunma olduğunu vurguladı.

Azaltma stratejileri

Yazarlar, gelen mesajları geçersiz durumların temsil edilemez olduğu bir dilbilgisi ile yeniden ifade eden açık kaynaklı bir proxy olan HTTP-Normaalizer’ı yayınladılar, daha sonra kanonik bir formu yeniden düzenlediler.

İlk denemeler, örneklenmiş waffled girdilerin% 100’ünü ihmal edilebilir yük ile reddettiğini veya sterilize ettiğini göstermektedir. Ekstra bir proxy kullanamayan kuruluşlar saldırıyı yine de köreltebilir:

- En son yönetilen kural kümelerine yükseltme (Azure DRS 2.1, ModSecurity CRS 3.3).

- Açıkça gerekmedikçe egzotik içerik türlerinin devre dışı bırakılması.

- Hem WAF hem de Uygulama Katmanında Sıkı İçerik Tipi, İçerik Uzunluğu ve Aktarım Kodlama Kontrolleri uygulamak.

Waffled, savunuculara güvenlik cihazlarının sadece her baytı değil, aynı zamanda her baytın ne anlama geldiğini kabul etmesi gerektiğini hatırlatır. RFC-True, sıkı ayrıştırma mantığı, bu yeni kaçış taktikleri sınıfına karşı en güvenilir savunma olmaya devam ediyor.

Tespiti artırın, uyarı yorgunluğunu azaltın, yanıtı hızlandırın; Güvenlik ekipleri için inşa edilmiş etkileşimli bir sanal alan ile hepsi -> Herhangi birini deneyin. Şimdi