Gizli bilgi işlem, kamu bulutundaki hassas iş yüklerini korumaya söz verdi. Yine de yeni bir düşük maliyetli donanım saldırısı, RAM vuruyorIntel ve AMD işlemciler üzerindeki güncel bellek şifreleme şemalarının bile 50 doların altında maliyetli basit bir aracı ile yenilebileceğini göstermektedir.

Modern sunucular, özel verileri korumak için Intel SGX’in toplam bellek şifrelemesi (TME) ve AMD SEV-SNP gibi donanım destekli şifreleme ile DDR4 DRAM’ı kullanır.

“Badram” ile ilgili önceki araştırmalar, önyükleme zamanında yanlış SPD meta verilerini kullandı; Yanıt olarak, satıcılar daha katı önyükleme-zaman takma adlarını uyguladılar.

Kırılma Ram Saldırısı

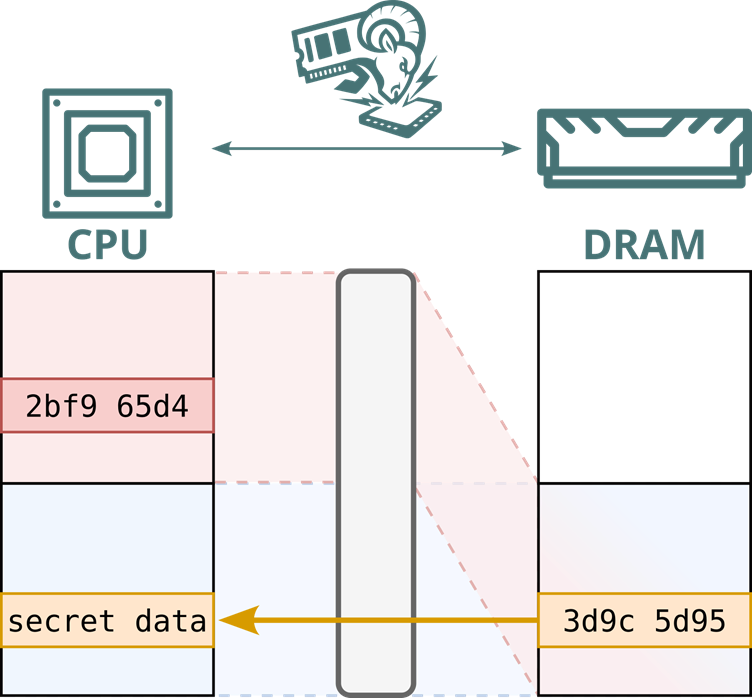

Patlama Ram, CPU ve DIMM arasında özel bir aracı oturduğu, posta sırasında şeffaf olan ve SPD sahtekarlık kontrollerinden kaçındığı dinamik olarak çalışır.

Sistem çevrimiçi olduğunda, analog bir anahtar, kurban adreslerinden şifreli trafiği saldırgan kontrolündeki bir takma aracı olana yönlendirir.

Yakalanan şifreleme metni daha sonra kontrollü bir yerleşim yerleşimine yeniden oynatılır ve keyfi düz metin erişimi sağlar. Bu saldırı, yamalı bulut platformlarında hem SGX hem de SEV-SNP onaylamasını tamamen tehlikeye atarak yerleşim belleğinin okunmasını/yazılmasını sağlıyor.

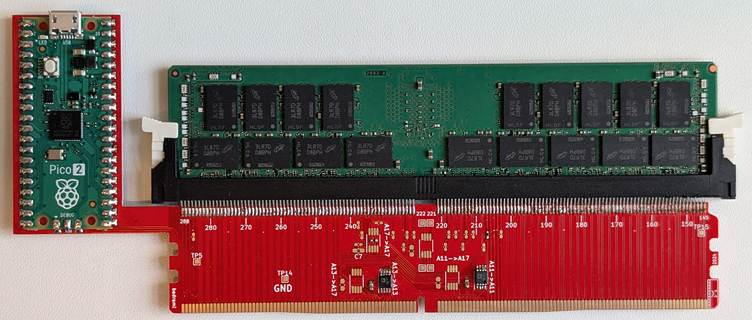

GitHub’da paylaşılan Interposer Tasarım, çalışma zamanında takma işlemi yapmak için iki SPDT analog anahtar ve bir mikrodenetleyici kullanır.

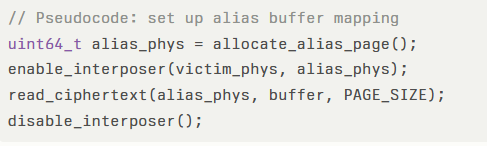

Bu kod parçası, şifre çözülmüş yerleşim verileri veren iki fazlı yakalama ve yeniden oynama işlemini göstermektedir.

Bulut güvenliği için çıkarımlar

Kırılma Ram, şifreleme tazelik kontrollerinden yoksun statik bellek şifreleme motorlarında temel kusurları ortaya çıkarır.

TME ve SEV-SNP sadece sabit bir anahtar ve fiziksel adresten şifreleme metninden türetildiğinden, verileri tekrarladı, öngörülebilir şekilde şifresini çözerek soğuk-bot hafifletme gibi pasif saldırı savunmalarını geçersiz kılar.

Temel sonuçlar şunları içerir:

- Fiziksel katman rakipleri haydut bulut personeli veya tedarik zinciri saldırganları, arayıcıyı kurmak için yalnızca kısa erişim gerektirir.

- Yazılım veya ürün yazılımı yamaları, anında adres yeniden yapmayı tespit edemez. Gerçek hafifletme, dram şifreleme motoruna entegre edilmiş sayfa başına nonce veya bütünlük kontrolleri talep eder.

- 50 doların altında, Ram, daha önce üst düzey DRAM arası (> 100.000 $) ile sınırlı bir saldırı sınıfını demokratikleştiriyor.

KU Leuven, Birmingham Üniversitesi ve Durham Üniversitesi’ndeki akademik ekipler araştırmayı yürüttü ve CC0 kapsamında şemalar, ürün yazılımı ve kavram kanıtı kodu yayınladılar.

Hem Intel hem de AMD, bulguları kabul eden güvenlik danışmanları yayınladılar, ancak fiziksel interposer saldırılarının mevcut ürün kapsamının ötesinde olduğunu unutmayın.

AWS, Azure, Google Cloud ve IBM Cloud’daki hizmetleri kapsayan SGX ve SEV-SNP’nin halka açık bulutun benimsenmesi büyüdükçe, kuruluşlar veri merkezi altyapısının fiziksel güvenliğini yeniden değerlendirmelidir.

Bellek şifreleme protokollerinde önemli geliştirmeler olmadan, RAM ile savaşmak, gizli hesaplamanın yıkılamaz olmadığını vurgular.

Günlük siber güvenlik güncellemeleri için bizi Google News, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.