Tehdit aktörleri, Android işletim sistemine sahip 1,3 milyondan fazla TV yayın kutusunu yeni bir Vo1d arka kapı kötü amaçlı yazılımıyla enfekte ederek, saldırganların cihazların tam kontrolünü ele geçirmesine olanak sağladı.

Android Açık Kaynak Projesi (AOSP), Google öncülüğünde geliştirilen, mobil, akış ve IoT cihazlarında kullanılabilen açık kaynaklı bir işletim sistemidir.

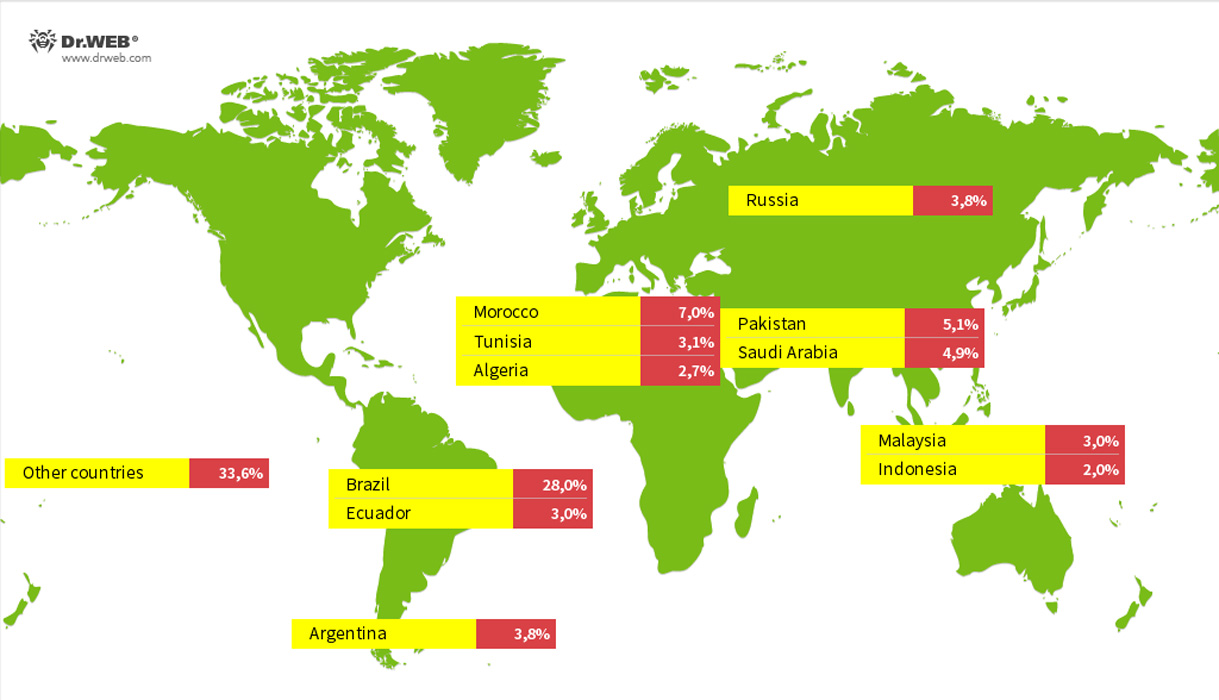

Dr.Web’in yeni raporuna göre araştırmacılar, 200’den fazla ülkede 1,3 milyon cihazın Vo1d adlı kötü amaçlı yazılımla enfekte olduğunu tespit etti. En çok tespit edilen ülkeler Brezilya, Fas, Pakistan, Suudi Arabistan, Rusya, Arjantin, Ekvador, Tunus, Malezya, Cezayir ve Endonezya oldu.

Kaynak: Dr.Web

Bu kötü amaçlı yazılım kampanyasında hedef alınan Android yazılımları şunlardır:

- Android 7.1.2; R4 Yapısı/NHG47K

- Android 12.1; TV BOX Yapısı/NHG47K

- Android 10.1; KJ-SMART4KVIP Yapı/NHG47K

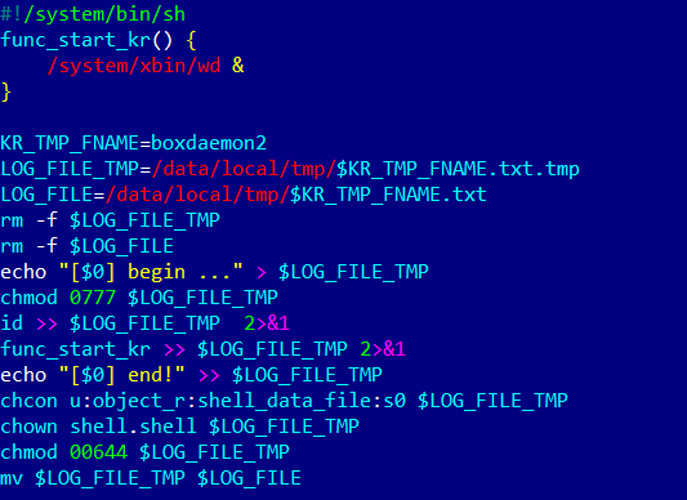

Yüklenen Vo1d kötü amaçlı yazılımının sürümüne bağlı olarak, kampanya şunları değiştirecektir: install-recovery.sh, daemonsuveya değiştirin debuggerd işletim sistemi dosyalarıdır ve bunların hepsi Android’de yaygın olarak bulunan başlatma komut dosyalarıdır.

Kaynak: Dr.Web

Kötü amaçlı yazılım kampanyası, bu betikleri kalıcılık sağlamak ve önyükleme sırasında Vo1d kötü amaçlı yazılımını başlatmak için kullanır.

Vo1d kötü amaçlı yazılımının kendisi dosyalarda bulunur wd Ve vo1dKötü amaçlı yazılımın ismini aldığı .

“Android. Vo1d’nin temel işlevselliği, birlikte çalışan vo1d (Android.Vo1d.1) ve wd (Android.Vo1d.3) bileşenlerinde gizlidir,” diye açıklıyor Dr.Web.

“Android.Vo1d.1 modülü Android.Vo1d.3’ün başlatılmasından sorumludur ve gerekirse sürecini yeniden başlatarak etkinliğini kontrol eder. Ayrıca, C&C sunucusu tarafından emredildiğinde yürütülebilir dosyaları indirebilir ve çalıştırabilir.”

“Sırasıyla, Android.Vo1d.3 modülü, şifrelenmiş ve gövdesinde saklanan Android.Vo1d.5 daemon’unu yükler ve başlatır. Bu modül ayrıca yürütülebilir dosyaları indirebilir ve çalıştırabilir. Ayrıca, belirtilen dizinleri izler ve bunlarda bulduğu APK dosyalarını yükler.”

Dr.Web, Android yayın cihazlarının nasıl tehlikeye atıldığını bilmese de araştırmacılar, bunların genellikle güvenlik açıkları olan güncel olmayan yazılımlar çalıştırdıkları için hedef alındıklarını düşünüyor.

Dr.Web, “Olası bir enfeksiyon vektörü, kök ayrıcalıklarını elde etmek için işletim sistemi açıklarını kullanan bir aracı kötü amaçlı yazılımın saldırısı olabilir” sonucuna varıyor.

“Bir diğer olası vektör, yerleşik kök erişimi olan resmi olmayan aygıt yazılımı sürümlerinin kullanılması olabilir.”

Bu kötü amaçlı yazılım tarafından bulaşmayı önlemek için, Android kullanıcılarının yeni aygıt yazılımı güncellemelerini kullanılabilir hale geldikçe kontrol etmeleri ve yüklemeleri önerilir. Ayrıca, bu kutuların uzaktan ifşa edilmiş hizmetler aracılığıyla istismar edilmesi durumunda internetten kaldırdığınızdan emin olun.

Son olarak, üçüncü taraf sitelerden Android uygulamalarını APK formatında yüklemekten kaçının; çünkü bunlar yaygın bir kötü amaçlı yazılım kaynağıdır.

Vo1d kötü amaçlı yazılım kampanyasına ilişkin IOC’lerin listesi Dr. Web’in GitHub sayfasında bulunabilir.

9/12/24 Güncellemesi: Google, BleepingComputer’a yaptığı açıklamada, enfekte olmuş cihazların Android TV çalıştırmadığını, bunun yerine Android Açık Kaynak Projesi’ni (AOSP) kullandığını söyledi.

“Enfekte olduğu keşfedilen bu marka dışı cihazlar Play Protect sertifikalı Android cihazlar değildi. Bir cihaz Play Protect sertifikalı değilse, Google’ın güvenlik ve uyumluluk test sonuçlarına dair bir kaydı yoktur. Play Protect sertifikalı Android cihazlar, kalite ve kullanıcı güvenliğini sağlamak için kapsamlı testlerden geçer. Bir cihazın Android TV işletim sistemiyle üretilip üretilmediğini ve Play Protect sertifikalı olup olmadığını doğrulamanıza yardımcı olmak için Android TV web sitemiz en güncel ortaklar listesini sağlar. Cihazınızın Play Protect sertifikalı olup olmadığını kontrol etmek için şu adımları da uygulayabilirsiniz.” – Bir Google sözcüsü.

Makale, yalnızca Google ve lisanslı ortakları tarafından kullanılan Android TV’yi çalıştırmadıklarını yansıtacak şekilde güncellendi.

Güncelleme 9/12/24 Google’dan ek bilgiler eklendi.