VMSCape olarak adlandırılan yeni bir spektrum benzeri saldırı, kötü niyetli bir sanal makinenin (VM), modern AMD veya Intel CPU’larda çalışan değiştirilmemiş bir QEMU hipervizör işleminden şifreleme anahtarlarını sızdırmasına izin verir.

Saldırı, VM’ler ve bulut hipervizörü arasındaki izolasyonu kırarak, mevcut hayalet azaltmalarını atlıyor ve spekülatif yürütmeden yararlanarak hassas verileri sızdırmakla tehdit ediyor.

Araştırmacılar, VMSCape’in ana bilgisayardan ödün verilmesini gerektirmediğini ve donanımda etkinleştirilmiş varsayılan hafifletmelerle değiştirilmemiş sanallaştırma yazılımı üzerinde çalıştığını vurguluyor.

Bir tehdit oyuncunun, hipervizörden veya diğer VM’lerden sırları sızdırmak için sanal bir makine kiralayarak bir bulut sağlayıcısına karşı böyle bir saldırı uygulayabileceğini belirtiyorlar.

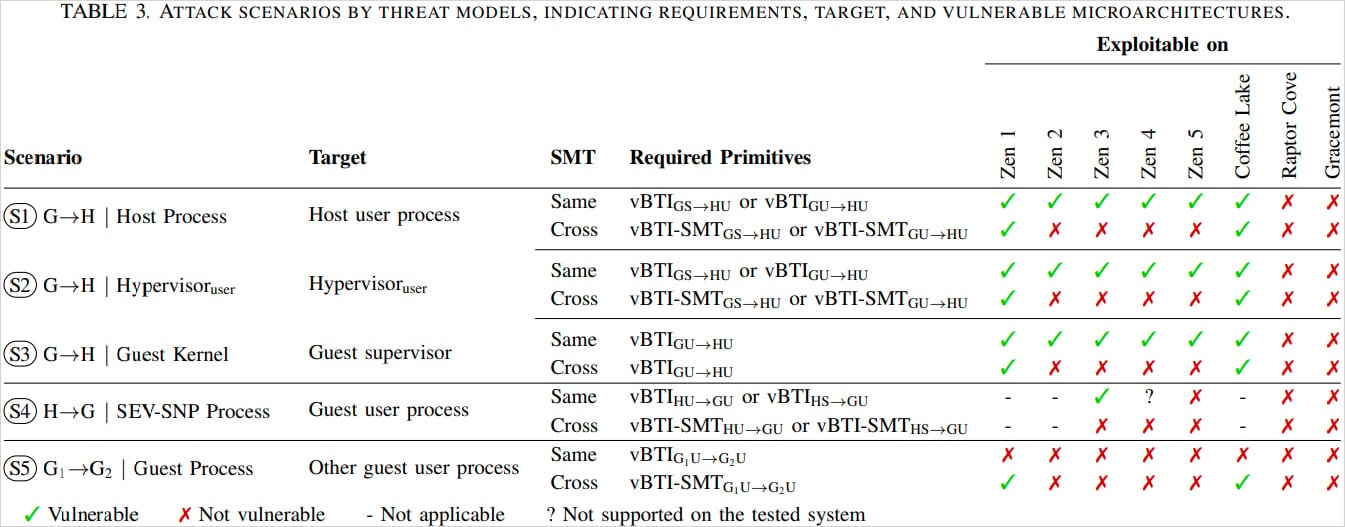

VMSCape, İsviçre’deki ETH Zürih Devlet Üniversitesi’ndeki bir araştırmacı ekibi tarafından geliştirildi ve Zen 1’den Zen 5’e ve Intel’in “Kahve Gölü” CPU’sunun tüm AMD işlemcilerini etkilediğini keşfetti. Yeni, “Raptor Cove” ve “Gracemont” etkilenmez.

Qemu’dan Sızdıran Sırlar

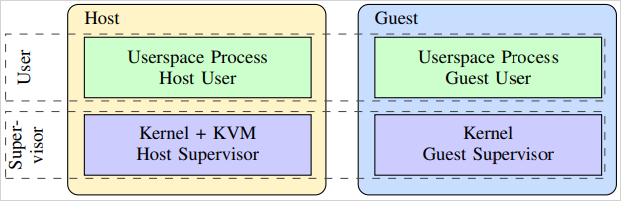

Modern CPU’lar, konuk ve ev sahibi arasındaki şube tahmin birimlerine (BPU) izolasyonu genişleterek spekülatif saldırılara karşı koruma sağlar, ancak araştırmacılar bu izolasyonun eksik olduğunu keşfettiler.

Kaynak: Eth Zürih

Bir konuk kullanıcı, BTB (Şube Hedef Tamponu), IBP/ITA ve BHB (Branch geçmiş arabelleği) gibi paylaşılan BPU yapıları nedeniyle ana kullanıcı işleminde dolaylı dal tahminini etkileyebilir.

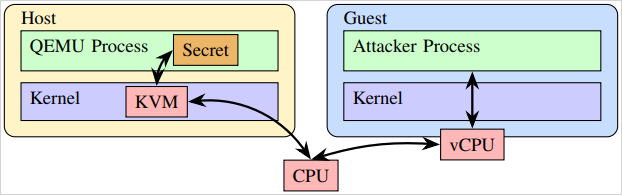

Saldırı, konuk belleğini adres alanıyla eşleştiren ve ‘Flush+Reload’ önbellek yan kanalının kullanılmasını sağlayan kullanıcı modu hipervizör bileşeni QEMU’yu hedef alıyor.

ETH Zürih araştırmacıları, QEMU’daki bir hedef dolaylı şubeyi yanlış yönlendirmek için bir spektre-BTI (dal hedef enjeksiyonu) saldırısı kullandılar, böylece gizli verileri paylaşılan yeniden yükleme tamponuna sızdıran bir açıklama aracı yürüttü.

Kaynak: Eth Zürih

Spekülatif yürütme penceresini genişletmek için saldırgan, AMD Zen 4 CPU’larında son seviyeli önbellek (LLC) hedefleyen tahliye setleri inşa ederek konuk içinden ilgili önbellek girişlerini tahliye eder.

Bir işlemde verilerin yüklendiği bellek adreslerini randomize eden bir güvenlik özelliği olan ASLR (Adres Alanı Düzeni Randomizasyonu), kurban gadget’ını bulmak ve yeniden yükleme arabelleğinin sanal adresini zorlayan şube çarpışmalarının araştırılmasıyla yenilir.

ETH Zürih araştırmacıları, VMSCAPE’nin QEMU’dan elde edilen keyfi bellek verilerinin%98.7’lik bayt seviyesi doğruluğu ve genel istismar başarı oranı%43’ü ile 32 bayt/saniyede sızdığını gösterdi.

Bu oranda, disk şifreleme anahtarı gibi 4KB’lik bir sır 128 saniyede sızdırılabilir. ASLR baypas işlemi de dahil olmak üzere toplam uçtan uca zaman 772 saniye veya 13 dakikanın biraz altında olacaktır.

https://www.youtube.com/watch?v=g_qdnfi2e4s

Etki ve Yanıt

Sanallaştırma, bulut bilişimin belkemiğidir ve bir konuk makinesi ana bilgisayardan bellek okuyabilirse, çok kiracılı bulut güvenliğini tehdit eder.

Bununla birlikte, VMSCape gibi saldırıların ileri bilgi, derin teknik uzmanlık ve sürekli yürütme süresi gerektirdiğini vurgulamak önemlidir. Bu nedenle, bu tür saldırılar, mümkünse bile, daha büyük kullanıcı tabanına yönelik bir tehdidi temsil etmez.

Kaynak: Eth Zürih

ETH Zürih ekibi bulgularını 7 Haziran’da AMD ve Intel’e bildirdi ve sorun CVE-2025-40300 tanımlayıcısını aldı. AMD, sorunla ilgili bir güvenlik bültenini yayınladı.

Linux çekirdek geliştiricileri, Vmexit’e bir IBPB (dolaylı şube tahmin bariyeri) ekleyerek VMSCape’i hafifleten yamalar yayınladı ve konuktan ana bilgisayara geçerken BPU’yu etkili bir şekilde yıkadı. Araştırmacılar, bu hafifletmenin ortak iş yüklerinde minimum performans etkisi olduğunu söylüyor.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.