Çok aşamalı .NET kötü amaçlı yazılım dağıtımına yol açan komut yürütme zincirleri oluşturmak için sosyal mühendisliği meşru Microsoft araçlarıyla birleştiren karmaşık bir istek kampanyası ortaya çıktı.

Güvenlik araştırmacıları, kimliğine bürünmüş BT personelinin kurbanlarla Microsoft Teams aracılığıyla iletişime geçmesiyle başlayan ve bellek tabanlı yansıtma teknikleri yoluyla dosyasız kötü amaçlı yazılımların yürütülmesiyle sonuçlanan bir saldırı akışı tespit etti.

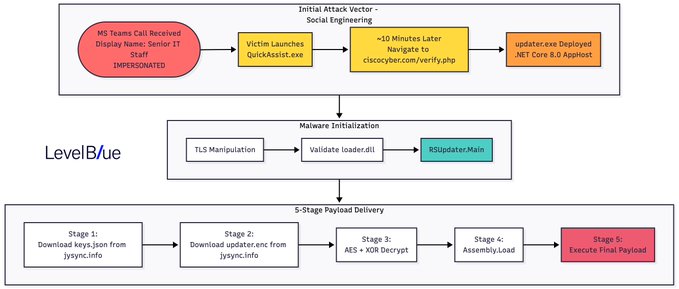

Bulaşma dizisi, tehdit aktörlerinin Microsoft Teams çağrı bildirimlerinde görünen adları taklit ederek Kıdemli BT Personeli kimliğine büründüğü bir sosyal mühendislik vektörü aracılığıyla başlıyor.

Mağdurlar, meşru şirket içi BT destek personeli gibi görünen kişilerden beklenmedik çağrılar alıyor.

Saldırgan, kurbanı Windows işletim sistemlerinde yerleşik meşru bir uzaktan yardım aracı olan Windows Hızlı Yardım’ı başlatmaya ikna etmek için dikkatle hazırlanmış bir sosyal mühendislik anlatımından yararlanır.

Kurban Hızlı Yardım’ı başlattıktan sonra saldırgan, teknik destek sağlama kisvesi altında uzaktan erişim elde eder.

Bu dayanak noktasının kurulmasından sonraki yaklaşık 10 dakika içinde kullanıcı, ciscocyber’de barındırılan kötü amaçlı bir web sayfasına yönlendirilir.[.]com/verify.php.

Bu aşama, saldırganın sosyal mühendislikten teknik istismara geçtiği kritik bir dönüm noktasını temsil ediyor.

Kötü Amaçlı Yazılım Dağıtımı ve Yürütülmesi

Yeniden yönlendirme, meşru bir Windows sistem güncelleyicisi olarak gizlenen truva atı haline getirilmiş bir yürütülebilir dosya olan “updater.exe”nin dağıtımına yol açar.

Saldırının özellikle sinsi hale geldiği yer burasıdır; yürütülebilir dosya, geleneksel disk tabanlı kalıcılık olmadan yürütülecek şekilde tasarlanmış yerleşik bir yükleyici bileşeni içeren bir .NET Core 8.0 sarmalayıcısı olarak oluşturulur.

Loader.dll bileşeni, çok aşamalı yük dağıtım mekanizmasını düzenler. Yürütülmesinin ardından jysync’te barındırılan komuta ve kontrol altyapısıyla iletişim kurar.[.]Şifreleme anahtarlarını almak için bilgi.

Bu ayrılmış anahtar yönetimi yaklaşımı, tespit ve analiz çabalarını karmaşık hale getirir.

Yükleyici daha sonra aynı altyapıdan şifrelenmiş bir veriyi alır ve statik analize karşı ek bir bariyer sağlayan çift katmanlı bir teknik olan XOR gizlemeyle birlikte AES-CBC şifrelemesini kullanarak şifresini çözer.

Saldırı zincirinin son aşaması, şifresi çözülmüş derlemeyi diske yazmadan doğrudan çalışan işlem belleğine yüklemek için .NET yansıma yeteneklerinden yararlanır.

Bu dosyasız yürütme metodolojisi önemli bir kaçırma tekniğini temsil eder; çünkü dosya izlemeye ve disk tabanlı güvenlik ihlali göstergelerine dayanan geleneksel uç nokta tespit sistemleri bu etkinliği yakalayamaz.

Kötü amaçlı yazılım tamamen bellekte çalışır ve ilk Hızlı Yardım oturumunu başlatan kullanıcının ayrıcalıklarıyla rastgele kod çalıştırır.

Güvenlik Etkileri

Bu kampanya, birden fazla saldırı vektörü sosyal mühendisliğinin, meşru yönetim araçlarının kötüye kullanılmasının ve gelişmiş dosyasız yürütme tekniklerinin birleşimini göstermektedir.

Microsoft Teams ve Quick Assist gibi yaygın olarak güvenilen uygulamaların kullanılması, kullanıcı şüphesini önemli ölçüde azaltır ve ağ düzeyindeki birçok güvenlik kontrolünü atlar.

.NET Core sarmalayıcı yaklaşımı, saldırganların geliştirme konusunda ileri düzeyde bilgi sahibi olduğunu ve modern uygulama dağıtım mekanizmalarını anladığını gösterir.

Kuruluşlar, kimliğe bürünme girişimlerini tespit etmek için e-posta ve iletişim izleme sistemleri uygulamalı, katı uzaktan yardım politikalarını uygulamalı ve kullanıcıları, sisteme erişim izni vermeden önce BT destek personelinin kimliğini doğrulama konusunda eğitmelidir.

.NET çalışma zamanı etkinliğini ve işlem belleği enjeksiyon modellerini izleyebilen uç nokta algılama ve yanıt çözümleri, ağ ortamlarında bu tür dosyasız kötü amaçlı yazılım yürütmenin algılanması için gereklidir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.