Fortinet'in FortiGuard Laboratuvarlarındaki siber güvenlik araştırmacıları, oturum açma ve veri hırsızlığı amacıyla popüler tarayıcıları ve uygulamaları hedef alan, Vcurms kötü amaçlı yazılımı adı verilen yeni bir tehdit keşfetti. E-postalarla güvenlik güncellemeleri ve dikkatli olunması konusunda ısrar ediyorlar.

Fortinet'in FortiGuard Laboratuvarları yakın zamanda yeni bir siber güvenlik tehdidini ortaya çıkardı: “Vcurms” olarak bilinen bir kötü amaçlı yazılım. Vcurms kötü amaçlı yazılımının arkasındaki saldırganlar, e-postayı komuta ve kontrol merkezi olarak kullanarak ve kötü amaçlı yazılımı depolamak için AWS ve GitHub gibi kamu hizmetlerinden yararlanarak karmaşık taktikler kullandı. Ek olarak, tespit edilmekten kaçınmak için ticari bir koruyucu kullanmışlar, bu da kötü amaçlı yazılımın etkisini en üst düzeye çıkarmak için ortak bir çaba gösterdiklerini gösteriyor.

Java Platformlarını Hedefleme

Bu kampanya öncelikli olarak Java'nın yüklü olduğu platformları hedef alıyor ve bu tür sistemleri kullanan tüm kuruluşlar için risk oluşturuyor. Başarılı sızma, saldırganlara güvenliği ihlal edilmiş sistemler üzerinde tam kontrol sağladığından, tehdidin ciddiyeti hafife alınamaz.

Taktikler ve Teknikler: Vcurms'u Yaymak

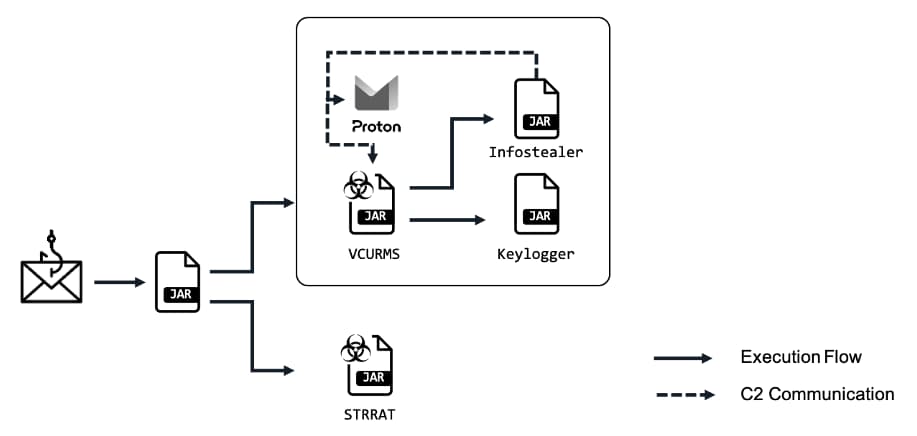

Saldırganların çalışma şekli, kullanıcıları, Vcurms ve daha önce zararlı olduğu tespit edilen bir truva atı olan STRRAT'ı yaymak için bir vektör görevi gören kötü amaçlı bir Java indiricisini indirmeye teşvik etmeyi içerir. sahte fidye yazılımı enfeksiyonu gibi görünmek Veri çalmak için. Bu kötü amaçlı e-postalar genellikle meşru istekler gibi görünerek alıcıları ödeme bilgilerini doğrulamaya ve AWS'de barındırılan zararlı dosyaları indirmeye teşvik eder.

Kimlik Avı Özellikleri

Kötü amaçlı yazılım indirildikten sonra, kötü niyetli doğasını gizlemek için sahte adlar ve gizlenmiş dizeler kullanarak klasik kimlik avı özellikleri sergiliyor. Özellikle, ek JAR dosyalarının indirilmesini ve yürütülmesini kolaylaştırmak için “DownloadAndExecuteJarFiles.class” adlı bir sınıf kullanarak saldırganın dayanak noktasını daha da genişletiyor.

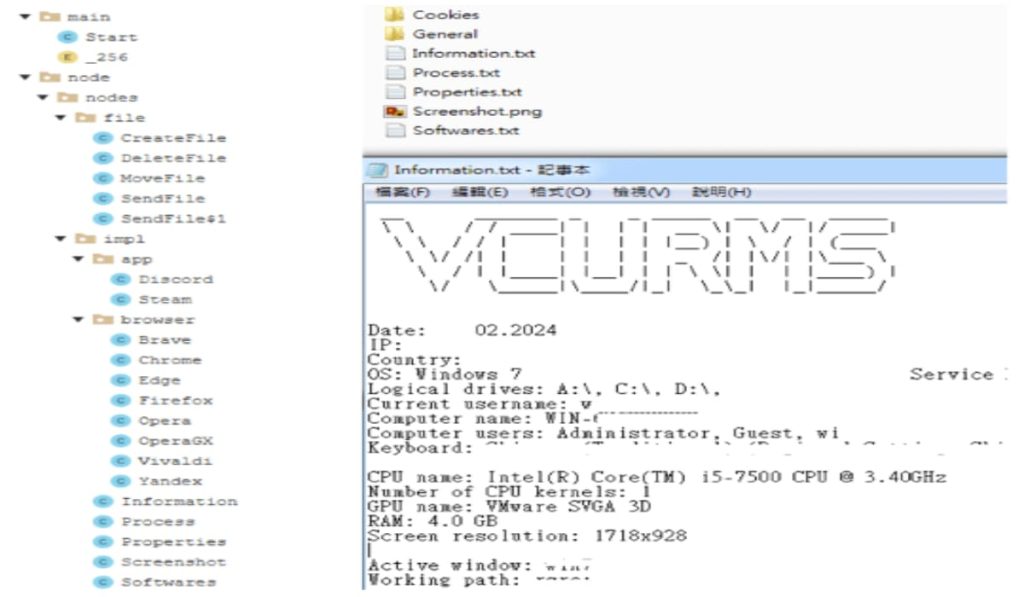

Uzaktan Erişim Truva Atı (FAREVcurms'un ) bileşeni, komuta ve kontrol merkeziyle e-posta yoluyla iletişim kurar ve bu da endişe verici düzeyde bir karmaşıklık gösterir. Kendisini Başlangıç klasörüne kopyalayarak kalıcılık sağlar ve kurbanları tanımlamak ve izlemek için tuş günlüğü tutma ve parola kurtarma işlevleri de dahil olmak üzere çeşitli teknikler kullanır.

Popüler Tarayıcıları ve Uygulamaları Hedefleme

Ayrıca, kötü amaçlı yazılım, aşağıdaki gibi gelişmiş gizleme teknikleri kullanır: Branş kilidi engelleyicitespit ve analizden kaçınmak için. Bu zorluklara rağmen siber güvenlik araştırmacıları, Vcurms'un iç işleyişini anlamak ve karmaşıklığı ortadan kaldırmak için yöntemler geliştirmeye devam ediyor.

Vcurms ayrıca önemli benzerlikler sergiliyor Rude Stealer kötü amaçlı yazılımı ancak benzersiz aktarım yöntemleri ve hedefe yönelik veri toplama yoluyla kendisini farklı kılar. Chrome, Brave, Edge, Vialdi, Opera, OperaGX, Firefox vb. popüler tarayıcılardan ve Discord ve Steam gibi uygulamalardan hassas bilgilerin çalınmasına öncelik verir.

Bu tehdide yanıt olarak FortiGuard Laboratuvarları Blog yazısı, güncellenmiş güvenlik çözümlerinin uygulanması ve ağ bölümlendirmesi de dahil olmak üzere proaktif önlemler önermektedir. Ek olarak, hayati önem taşıyan şifre uygulamalarını sürdürmek ve e-posta eklerini kullanırken dikkatli olmak, Vcurms bulaşma riskini azaltmada çok önemli adımlardır.

Bu konuda yorum yapan, Jason SorokoSectigo Üründen Sorumlu Kıdemli Başkan Yardımcısı, kötü amaçlı yazılım saldırılarıyla mücadelede kimlik doğrulama yöntemlerinin önemini vurguluyor.

“Kötü amaçlı yazılım yazarları buluttan yararlanıyor ve bu kimseyi şaşırtmamalı. RAT kötü amaçlı yazılımı genellikle elinden geleni yapar ve yeni VCURMS ve STRRAT uzaktan erişim truva atlarının bir veya daha fazla keylogger'a sahip olduğu görülmektedir.“ Jason uyardı. “Bu teknik bir süredir ortalıkta dolaşıyor ve neden yalnızca kullanıcı adı ve paroladan daha güçlü kimlik doğrulama yöntemlerinin gerekli olduğunun bir başka örneği.“

Alakalı haberler

- ToxicEye RAT, kullanıcı verilerini gözetlemek ve çalmak için Telegram uygulamasını kullanıyor

- Sahte Skype, Zoom, Google Meet Siteleri Cihazlara RAT Bulaştırıyor

- AsyncRAT, GIF'ler ve SVG'ler Aracılığıyla Önemli ABD Altyapısına Sızıyor

- BRATA Android kötü amaçlı yazılım fabrikası, para çaldıktan sonra telefonları sıfırlıyor

- Yeni Bifrost RAT Varyantı Linux Cihazlarını Hedefliyor, VMware Etki Alanını Taklit Ediyor