Karmaşık bir ValleyRAT kampanyası Çinli Windows kullanıcılarını hedef alıyor. Kötü amaçlı yazılımın çok aşamalı saldırısı, tespit edilmekten kaçınma yeteneği ve tehlikeye atılmış sistemler üzerindeki potansiyel etkisi hakkında bilgi edinin. Tehdit aktörünün taktiklerini ve bireyler ve kuruluşlar için oluşturduğu riskleri anlayın.

FortiGuard Labs’ın yeni bir araştırma raporu, ValleyRAT kötü amaçlı yazılımıyla Çinli Windows kullanıcılarını özel olarak hedef alan karmaşık bir kampanyayı ortaya çıkarıyor. Bu, e-ticaret, finans, satış ve yönetim kuruluşlarını hedef alan çok aşamalı bir kötü amaçlı yazılımdır.

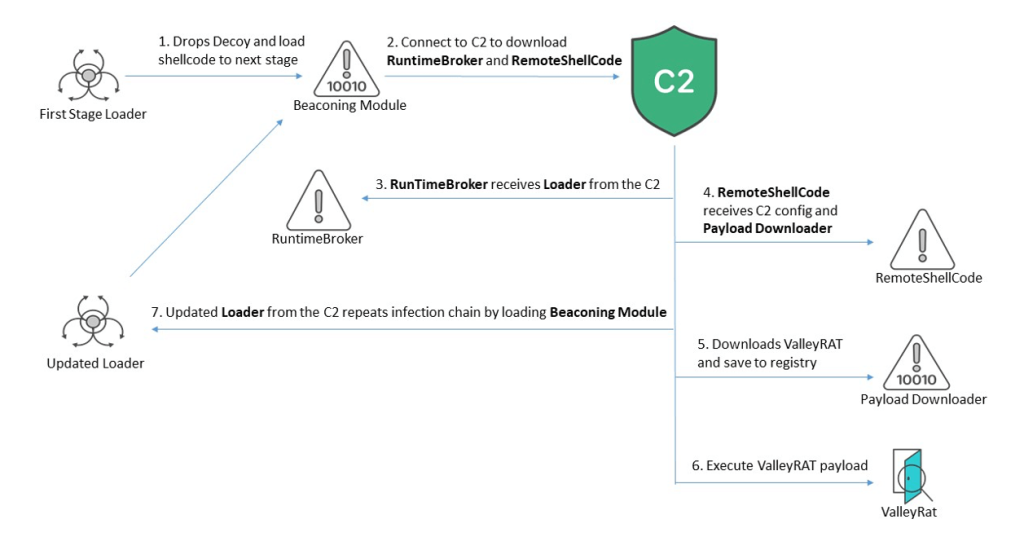

İlk Enfeksiyon:

Saldırı, genellikle finans veya iş ile ilgili meşru bir belge gibi gizlenmiş, Microsoft Office gibi meşru uygulamaların simgelerini kullanan aldatıcı bir yemle başlar. Boş bir dosya oluşturur ve açılış için varsayılan uygulamayı çalıştırır Microsoft Office Word belgeleri.

Varsayılan bir uygulama ayarlanmamışsa, bir hata mesajı görüntüler. Kötü amaçlı yazılım yürütüldüğünde, bir mutex oluşturarak ve kayıt defteri girdilerini değiştirerek sistemde kalıcılık sağlar. Ayrıca sanal ortamları kontrol ederek ve karartma teknikleri kullanarak tespit edilmekten kaçınmaya çalışır.

Yük Teslimatı ve Uygulaması:

Bu saldırının temel bir unsuru kabuk kodunun kullanılmasıdır. Bu, kötü amaçlı yazılımın bileşenlerini doğrudan belleğe yüklemesine ve geleneksel dosya tabanlı algılama yöntemlerini atlamasına olanak tanır. Kötü amaçlı yazılım daha sonra çekirdek ValleyRAT yükü de dahil olmak üzere ek bileşenleri indirmek için bir komut ve kontrol (C2) sunucusuyla iletişim kurar.

FortiGuard Labs’a göre blog yazısı Perşembe günü yayınlanmadan önce Hackread.com ile paylaşılan ValleyRAT kötü amaçlı yazılımının şüpheli APT grubu “Silver Fox”a ait olduğu belirtiliyor. Bu yazılım, kullanıcı etkinliklerini grafiksel olarak izlemeye ve kurban sistemine eklentiler ve kötü amaçlı yazılımlar göndermeye odaklanıyor.

Kaçınma Teknikleri:

Başarı şansını artırmak için kötü amaçlı yazılım çeşitli kaçınma taktikleri kullanır. Bunlar arasında antivirüs yazılımını devre dışı bırakmak, güvenlik uygulamalarını engellemek için kayıt defteri ayarlarını değiştirmek ve analizi engellemek, bellek tarayıcılarından kaçınmak ve kabuk kodunu bir XOR işlemiyle kodlamak için uyku karartması kullanmak yer alır.

Yük Kapasiteleri:

ValleyRAT çekirdek yükü, saldırganlara tehlikeye atılan sistem üzerinde kapsamlı kontrol sağlar. Sisteme girdikten sonra, faaliyetleri izlemek ve tehdit aktörlerinin niyetlerini ilerletmek için keyfi eklentiler sunmak üzere komutları destekler.

Ek olarak, ValleyRAT kullanıcı etkinliğini izler, veri çalar ve potansiyel olarak ek kötü amaçlı yükler dağıtır. Bunu, eklentileri yükleme, ekran görüntüleri yakalama, dosyaları yürütme, kayıt defterini değiştirme ve yeniden başlatma, kapatma ve oturum kapatma gibi sistem işlevlerini kontrol etme yeteneği de dahil olmak üzere bir dizi komut aracılığıyla gerçekleştirir.

Kampanyanın Çinli kullanıcıları hedeflemesi, Çince dil yemlerinin kullanımında ve popüler Çin antivirüs ürünlerinden kaçınmaya odaklanmasında açıkça görülüyor. Kötü amaçlı yazılımın kalıcılığı ve uzaktan komutları yürütme yeteneği, onu etkilenen sistemler için önemli bir tehdit haline getiriyor.

Bu gelişen bir kampanyadır. Hackread.com okuyucuları yeni bulgular hakkında bilgilendirecektir. Bu arada, kullanıcıların güncel güvenlik yazılımlarını korumaları ve beklenmeyen dosyaları veya bağlantıları açarken dikkatli olmaları önerilir.

İLGİLİ KONULAR

- CrowdStrike Spreads Remcos RAT için Sahte Sıcak Düzeltme

- TicTacToe Dropper Windows Aygıtlarından Veri Çalıyor

- Yeni Enjektör Çok Aşamalı Saldırıda XWorm’u Düşürüyor, Remcos RAT

- Çok platformlu SysJoker arka kapısı Windows, macOS ve Linux’a ulaştı

- P2Pinfect Botnet, Fidye Yazılımı ve Cryptominer ile Sunucuları Hedef Alıyor