Unfurling Hemlock olarak takip edilen bir tehdit aktörü, yüz binlerce kötü amaçlı dosya dağıtan kampanyalarda hedef sistemlere aynı anda on parçaya kadar kötü amaçlı yazılım bulaştırıyor.

Güvenlik araştırmacıları, bulaşma yöntemini, tehdit aktörünün ele geçirilen makineye ek kötü amaçlı yazılım örnekleri yayan bir kötü amaçlı yazılım örneği kullanmasına olanak tanıyan bir “kötü amaçlı yazılım kümesi bombası” olarak tanımlıyor.

Bu şekilde gönderilen kötü amaçlı yazılım türleri arasında bilgi hırsızları, botnet’ler ve arka kapılar bulunur.

Operasyon, güvenlik şirketinin Siber Tehdit İstihbarat ekibi olan Outpost24 KrakenLabs tarafından keşfedildi ve faaliyetin en az Şubat 2023’ten bu yana gerçekleştiği ve belirgin bir dağıtım yöntemi kullandığı söylendi.

KrakenLabs, Unfurling Hemlock grubuyla bağlantı kuran benzersiz özelliklere sahip 50.000’den fazla “küme bombası” dosyası gördü.

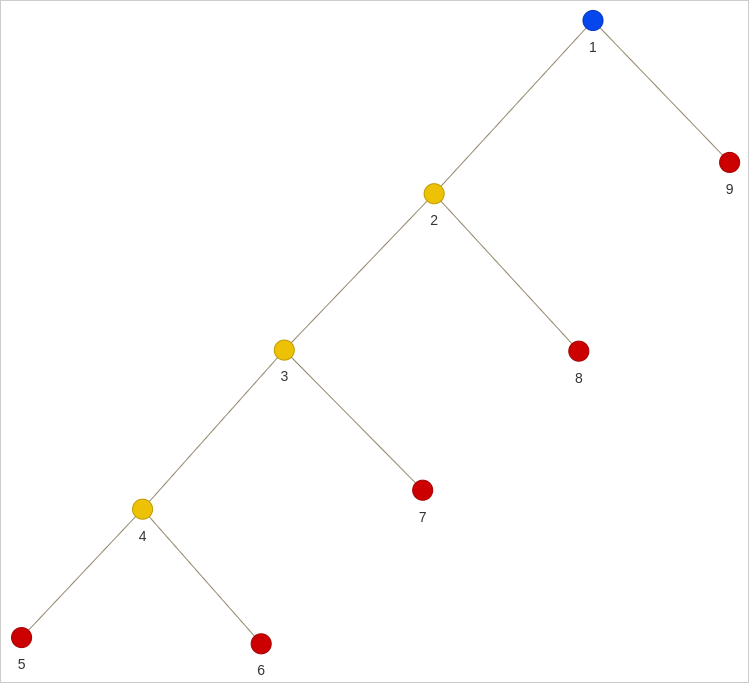

Hemlock saldırısının açılışına genel bakış

Saldırılar, Unfurling Hemlock’un operatörleriyle anlaşarak erişebildiği kötü amaçlı e-postalar veya kötü amaçlı yazılım yükleyicileri aracılığıyla hedef cihazlara ulaşan ‘WEXTRACT.EXE’ adlı bir dosyanın yürütülmesiyle başlıyor.

Kötü amaçlı yürütülebilir dosya, her düzeyde bir kötü amaçlı yazılım örneği ve yine başka bir sıkıştırılmış dosya içeren, iç içe sıkıştırılmış dolap dosyaları içerir.

Her paket açma adımında kurbanın makinesine bir kötü amaçlı yazılım türü düşüyor. Son aşamaya ulaşıldığında, çıkarılan dosyalar ters sırada yürütülür; bu, en son çıkarılan kötü amaçlı yazılımın ilk önce yürütüldüğü anlamına gelir.

Kaynak: Outpost24

KrakenLabs’ta dört ila yedi aşama görüldü; bu da Unfurling Hemlock saldırıları sırasında atılan adım sayısının ve iletilen kötü amaçlı yazılım miktarının değiştiği anlamına geliyor.

Analiz edilen örneklerden araştırmacılar, Unfurling Hemlock saldırılarının yarısından fazlasının ABD’deki sistemleri hedeflediği, Almanya, Rusya, Türkiye, Hindistan ve Kanada’da da nispeten yüksek hacimli aktivitenin görüldüğü sonucuna vardı.

Bir kötü amaçlı yazılım “küme bombası”

Güvenliği ihlal edilmiş bir sisteme birden fazla verinin bırakılması, tehdit aktörlerine yüksek düzeyde yedeklilik sağlayarak daha fazla kalıcılık ve para kazanma fırsatları sağlar.

Tespit riskinin dezavantajına rağmen, birçok tehdit aktörü bu agresif stratejiyi izliyor ve yüklerinin en azından bir kısmının temizleme sürecinden sağ çıkacağını bekliyor.

Unfurling Hemlock olayında KrakenLabs analistleri, kurbanların makinelerine bırakılan kötü amaçlı yazılımları, yükleyicileri ve yardımcı programları gözlemlediler:

- Kırmızı cizgi: Kimlik bilgileri, finansal veriler ve kripto para birimi cüzdanları gibi hassas bilgileri çıkaran popüler bir hırsız kötü amaçlı yazılım. Web tarayıcılarından, FTP istemcilerinden ve e-posta istemcilerinden veri çalabilir.

- YükselişPro: Kimlik bilgisi hırsızlığı ve veri hırsızlığına odaklanan, popülerlik kazanan nispeten yeni bir hırsız. Tarayıcı bilgilerini, kripto para birimi cüzdanlarını ve diğer kişisel verileri hedefler.

- Gizemli Hırsız: Hizmet Olarak Kötü Amaçlı Yazılım (MaaS) modelinde çalışır; çok sayıda tarayıcı ve uzantıdan, kripto para birimi cüzdanlarından ve Steam ve Telegram gibi uygulamalardan veri çalabilir.

- Hazır: Ek kötü amaçlı yazılımları indirmek ve çalıştırmak için kullanılan özel yapım bir yükleyici. 2018’den beri piyasada ve çeşitli kötü amaçlı yazılımları dağıtmak için çeşitli kampanyalarda kullanılıyor.

- Duman Yükleyici:Siber suçlarda uzun süredir kullanımıyla bilinen çok yönlü bir yükleyici ve arka kapı. Genellikle diğer kötü amaçlı yazılım türlerini indirmek için kullanılır ve meşru sitelere olan istekleri taklit ederek C2 trafiğini gizleyebilir.

- Koruma engelleyici: Kurbanların sistemindeki Windows Defender’ı ve diğer güvenlik özelliklerini devre dışı bırakmak, sistem savunmasını azaltmak için kayıt defteri anahtarlarını ve sistem ayarlarını değiştirmek için tasarlanmış bir yardımcı program.

- Bilmece Paketleyici: Gerçek kötü amaçlı yazılım yüklerini paketleyip gizlemek için kullanılan, güvenlik çözümleri için kötü amaçlı yazılım tespitini ve analizini zorlaştıran bir gizleme aracı.

- Şifacı.exe: Güvenlik önlemlerini devre dışı bırakmaya odaklanan, özellikle Windows Defender’ı hedef alan ve devre dışı bırakan bir başka yardımcı program.

- Performans denetleyicisi: Kötü amaçlı yazılım yürütme performansını kontrol eden ve günlüğe kaydeden, kurbanın sistemi ve bulaşma sürecinin başarısı hakkında istatistiksel bilgiler toplayan bir yardımcı program.

- Diğer: ‘wmiadap.exe’ ve ‘wmiprvse.exe’ gibi yerel Windows araçlarını suistimal ederek sistem bilgilerini toplayan yardımcı programlar.

KrakenLabs’ın raporu para kazanma yolları veya uzlaşma sonrası faaliyetlere değinmiyor ancak Unfurling Hemlock’un bilgi hırsızı “günlükleri” ve diğer tehdit aktörlerine ilk erişimi sattığı varsayılabilir.

Araştırmacılar, soruşturma sırasında elde edilen delillere dayanarak, Unfurling Hemlock’un Doğu Avrupa ülkelerinden birinde bulunduğuna “makul bir kesinlikle” inanıyorlar.

Bu kökenin iki göstergesi, bazı örneklerde Rusça dilinin bulunması ve bölgedeki siber suç çeteleri arasında popüler olan barındırma hizmetiyle ilgili Otonom Sistem 203727’nin kullanılmasıdır.

Outpost24, bu kampanyaya bırakılan tüm kötü amaçlı yazılımların iyi belgelendiğinden ve bilinen imzalara sahip olduğundan, kullanıcıların indirilen dosyaları çalıştırmadan önce güncel anti-virüs araçlarını kullanarak taramasını öneriyor.