CVE-2024-7344 olarak takip edilen ve Microsoft imzalı bir uygulamayı etkileyen yeni bir UEFI Güvenli Önyükleme atlama güvenlik açığı, Güvenli Önyükleme koruması etkin olsa bile önyükleme kitlerini dağıtmak için kullanılabilir.

Güvenlik açığı bulunan UEFI uygulaması, birçok üçüncü taraf yazılım geliştiricisinin sunduğu çok sayıda gerçek zamanlı sistem kurtarma aracında mevcuttur.

Önyükleme kitleri, işletim sistemi yüklenmeden önce harekete geçtikleri ve işletim sistemi yeniden yüklemelerinden sağ çıktıkları için tespit edilmesi zor olan kritik bir güvenlik tehdidini temsil eder.

Temel sorun

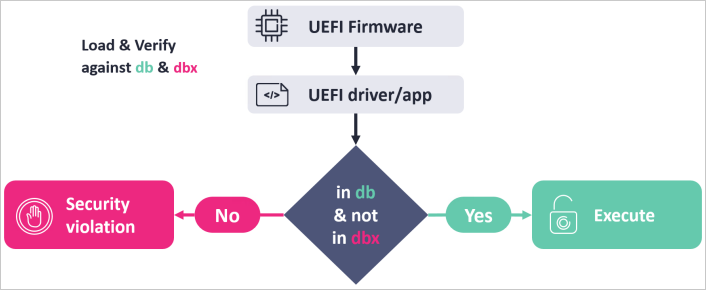

Sorun, imzalanmamış olsalar bile herhangi bir UEFI ikili dosyasının yüklenmesine izin veren özel bir PE yükleyici kullanan uygulamadan kaynaklanıyor.

Özellikle, güvenlik açığı bulunan UEFI uygulaması, ikili dosyaları bir güven veritabanına (db) ve iptal veritabanına (dbx) göre doğrulayan ‘LoadImage’ ve ‘StartImage’ gibi güvenilir hizmetlere dayanmaz.

Bu bağlamda, ‘reloader.efi’, basit bir şifrelenmiş XOR PE görüntüsü içeren ‘cloak.dat’taki ikili dosyaların şifresini manuel olarak çözer ve belleğe yükler.

Bu güvenli olmayan süreçten bir saldırgan, uygulamanın EFI bölümündeki varsayılan işletim sistemi önyükleyicisini savunmasız bir ‘reloader.efi’ ile değiştirerek ve nominal yollarına kötü amaçlı bir ‘cloak.dat’ dosyası yerleştirerek istismar edilebilir.

Sistem önyüklemesinin ardından, özel yükleyici, Güvenli Önyükleme doğrulaması olmadan kötü amaçlı ikili dosyanın şifresini çözecek ve yürütecektir.

Kaynak: ESET

Etki kapsamı

Güvenlik açığı, sistem kurtarma, disk bakımı veya yedeklemelere yardımcı olmak üzere tasarlanmış ve genel amaçlı UEFI uygulamaları olmayan UEFI uygulamalarını etkilemektedir.

ESET’in raporunda aşağıdaki ürünler ve sürümler savunmasız olarak listeleniyor:

- Howyar SysReturn 10.2.023_20240919 sürümünden önce

- Greenware GreenGuard 10.2.023-20240927 sürümünden önce

- Radix SmartRecovery 11.2.023-20240927 sürümünden önce

- Sanfong EZ-back Sistemi 10.3.024-20241127 sürümünden önce

- WASAY eRecoveryRX, 8.4.022-20241127 sürümünden önce

- CES NeoImpact 10.1.024-20241127 sürümünden önce

- SignalComputer HDD King, 10.3.021-20241127 sürümünden önce

Yukarıdaki uygulamalar hedef bilgisayarda mevcut olmasa bile saldırganların CVE-2024-7344’ten yararlanabileceği unutulmamalıdır. Bilgisayar korsanları saldırıyı yalnızca savunmasız ‘yeniden yükleyiciyi’ konuşlandırarak gerçekleştirebilir. Bu uygulamalardan efi’ ikili dosyası.

Ancak yukarıdaki uygulamaları ve etkilenen sürümleri kullananlar, saldırı yüzeyini ortadan kaldırmak için mümkün olan en kısa sürede daha yeni sürümlere geçmelidir.

ESET, Güvenli Önyüklemenin etkin olduğu bir sistemde güvenlik açığından nasıl yararlanılabileceğini gösteren bir video yayınladı

Düzeltmeler ve hafifletmeler

Microsoft, CVE-2024-7344 için bir yama yayımladı

ESET, güvenlik açığını 8 Temmuz 2024’te keşfetti ve etkilenen taraflara koordineli bir şekilde açıklanması için durumu CERT Koordinasyon Merkezi’ne (CERT/CC) bildirdi.

Etkilenen satıcılar ürünlerindeki sorunu düzeltti ve Microsoft, 14 Ocak Salı Yaması güncellemesinde sertifikaları iptal etti

Sonraki aylarda ESET, önerilen yamaları değerlendirmek ve güvenlik sorununu ortadan kaldırmak için etkilenen satıcılarla birlikte çalıştı.

Sonunda, 14 Ocak 2025’te Microsoft, güvenlik açığı olan UEFI uygulamalarının sertifikalarını iptal etti; bu, ikili dosyalarını yürütmeye yönelik tüm girişimleri engelleyecektir.

Bu azaltıcı etken, en son Windows güncelleştirmesini yükleyen kullanıcılara otomatik olarak uygulanır. ESET ayrıca kritik sistem yöneticilerinin, iptallerin başarıyla uygulanıp uygulanmadığını manuel olarak kontrol etmek için kullanabileceği PowerShell komutlarını da paylaştı.