Ubuntu Linux’ta keşfedilen yeni bir güvenlik açıkları seti çekirdek sömürü riskleri ile ilgili endişeleri artırdı.

Qualys Tehdit Araştırma Birimi’ndeki (TRU) araştırmacılar, Ubuntu’nun müstehcen olmayan kullanıcı ad alanı kısıtlamalarını etkileyen üç kritik baypas ortaya çıkardılar ve potansiyel olarak saldırganların belirli koşullar altında çekirdek bileşenlerinden yararlanmasına izin verdiler.

Kritik bir keşif

Qualys TRU ekibi, bu güvenlik açıklarını 15 Ocak 2025’te Ubuntu güvenlik ekibine açıkladı ve konuyu ele almak için onlarla işbirliği yapıyor.

Güvenlik açıkları, Ubuntu 23.10’da tanıtılan ve varsayılan olarak Ubuntu 24.04’te etkinleştirilen, Ubuntu’nun ayrıcalıklı kullanıcı ad alanlarındaki kısıtlamalarını özellikle hedefler.

Bu güvenlik önlemleri, genellikle çekirdek güvenlik açıkları için bir saldırı yüzeyi olarak kabul edilen, ad alanları oluşturan müstehcen olmayan kullanıcılarla ilişkili riskleri azaltmak için tasarlanmıştır.

Bypass benzersiz ve güçlüdür, yerel saldırganların sınırsız idari yeteneklere sahip kullanıcı ad alanları oluşturmasını sağlar.

Bu güvenlik açıkları kendi başlarına tam bir sistem uzlaşmasına neden olmasa da, diğer çekirdek güvenlik açıklarına zincirlendiğinde önemli riskler oluştururlar. Bu, katmanlı siber güvenlik savunmalarının önemini vurgular.

Linux ad alanları, süreçlerin idari ayrıcalıklarla izole ortamlarda çalışmasına izin verir. Bu işlev konteynerizasyon ve kum havuzu için gereklidir, ancak çekirdeğin saldırı yüzeyini de genişletir.

Yeni çekirdek güvenlik açıkları ortaya çıktığında, ad alanları aralıksız kullanıcılar tarafından sömürülmesini sağlayabilir. Ubuntu, bu risklerin yönetilmesinde proaktif olmuştur ve arası olmayan kullanıcıların ad alanlarında yetenek kazanmasını önleyen kısıtlamalar getirmiştir.

Bununla birlikte, keşfedilen baypaslar etkilenen versiyonlarda bu güvenlik mekanizmasını tehlikeye atmıştır.

Etkilenen sürümler ve pozlama

Bu güvenlik açığı Ubuntu 24.04 ve sonraki sürümleri etkiler. Ayrıca, Ubuntu 23.10 ad alanı kısıtlamaları getirmesine rağmen, bu sürümde varsayılan olarak etkinleştirilmemiştir.

Bu sürümlerde bu güvenlik özelliklerine güvenen kullanıcılar özellikle savunmasızdır.

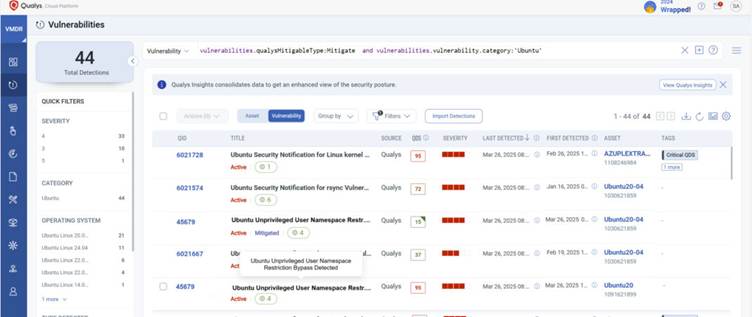

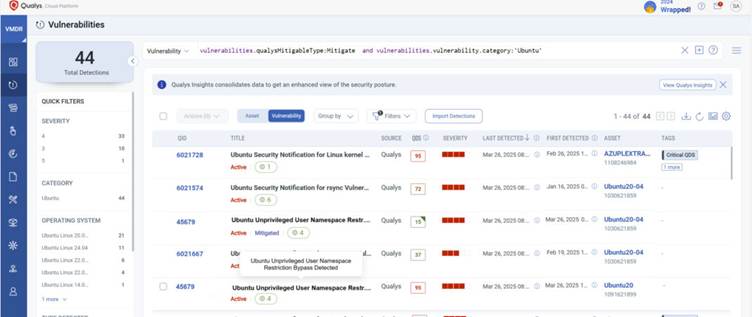

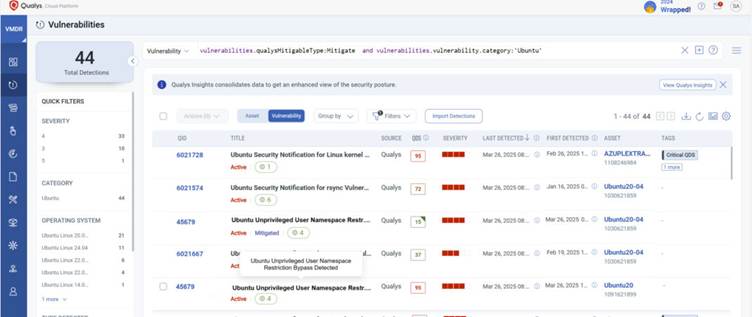

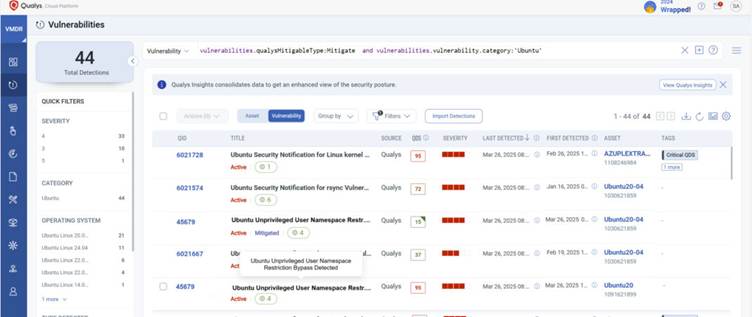

Kuruluşların bu tehditle mücadele etmelerine yardımcı olmak için Qualys, Güvenlik Açığı Yönetimi (VM) çözümleriyle entegre olan TRURISK ELIMINE modülünü sunar.

Bu araçla, kuruluşlar bu güvenlik açıklarına karşı azaltmaları doğrudan Qualys’in arayüzünden verimli bir şekilde atayabilir, test edebilir ve dağıtabilir.

Qualys, riskleri nötralize etmek için hızlı dağıtımın sağlanmasını sağlayan hafifletme komut dosyalarını geliştirdi ve test etti. Takımlar “şimdi hafiflet” özelliğini kullanabilir veya etkilenen varlıklar için hafifletme işleri oluşturabilir.

Bu yaklaşım çevik bir çözüm sağlarken, Qualys, uyumluluk ve istikrarı sağlamak için kontrollü ortamlardaki test azaltmalarını tavsiye eder.

Bunların keşfi, proaktif siber güvenlik stratejilerinin öneminin altını çizmektedir. Kuruluşlar, geleneksel güncellemeler mümkün olmadığında güvenlik açıklarını ele almak için gerçek zamanlı hafifletme çözümlerini ve sanal yamayı benimsemelidir.

Qualys Trurisk gibi araçlar ortadan kaldırıldığında, işletmeler riske maruz kalmayı hızla azaltabilir ve ortaya çıkan tehditlere karşı savunmaları artırabilir.

Find this News Interesting! Follow us on Google News, LinkedIn, and X to Get Instant Updates!